引言

在物聯網和嵌入式開發日益普及的今天,樹莓派作為一款廣受歡迎的開發板,被廣泛應用于各種項目和應用中。對于樹莓派開發者來說,選擇一個安全可靠的操作系統至關重要。Ubuntu作為一款知名的Linux發行版,不僅功能強大,而且在安全性方面也有諸多優秀的設計和機制。本文將重點介紹Ubuntu的兩個重要安全特性:Ubuntu軟件商店和AppArmor,以及它們如何在樹莓派開發中為用戶提供安全保障。

Ubuntu軟件商店:安全的應用獲取與管理

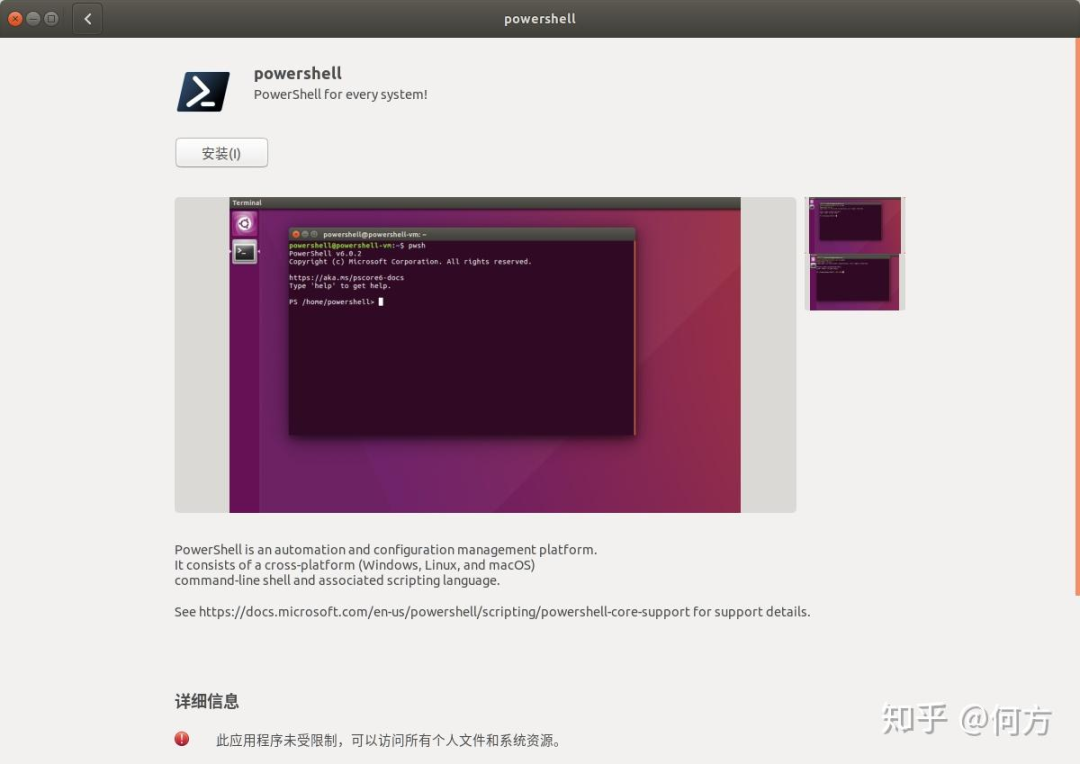

在樹莓派項目開發中,安裝和管理各種應用程序是必不可少的環節。Ubuntu軟件商店是Ubuntu系統內置的一款應用商店,提供了大量的免費和付費軟件供用戶選擇。它為用戶提供了豐富的軟件資源,涵蓋了辦公軟件、游戲、編程工具、圖像處理、網絡工具等各類應用。

同時,該軟件商店還提供了詳細的軟件描述和用戶評價,方便用戶了解每個應用的特性和優缺點。在Ubuntu軟件商店中,用戶可以通過搜索功能快速找到所需的應用。此外,該商店還支持應用分類和排序功能,使得用戶能夠更方便地瀏覽和選擇自己需要的軟件。此外,Ubuntu軟件商店還提供了應用推薦功能,根據用戶的使用習慣和喜好推薦相關的應用,幫助用戶更好地發現和體驗新的應用。

豐富的應用資源:Ubuntu軟件商店擁有數以千計的高質量應用程序,涵蓋了開發工具、服務器應用、圖形界面軟件等各個方面。無論是進行Python編程、Web服務器搭建,還是多媒體處理,用戶都能在軟件商店中找到所需的應用,為樹莓派的多樣化開發提供了有力支持。

安全的應用審核機制:所有在Ubuntu軟件商店上架的應用都經過了嚴格的審核流程。專業的安全團隊會對應用程序的代碼、功能和來源進行仔細檢查,確保它們不包含惡意軟件或安全漏洞。這為樹莓派用戶在安裝和使用這些應用時提供了可靠的安全保障,避免了因安裝不明來源的軟件而導致的安全風險。

便捷的更新與維護:Ubuntu軟件商店不僅方便用戶獲取應用,還提供了便捷的更新和維護功能。用戶可以輕松地對已安裝的應用進行更新,確保始終使用的是最新版本,及時獲得安全補丁和功能改進。這種便捷的管理方式有助于樹莓派用戶保持系統的安全性和穩定性,減少因軟件版本過舊而可能引發的安全問題。

AppArmor:樹莓派應用的細粒度安全防護

什么是AppArmor?

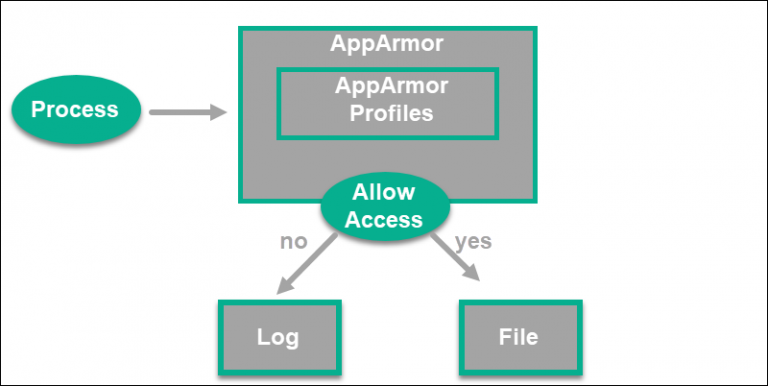

AppArmor 是一款 Linux 內核安全模塊,它通過 強制訪問控制 (MAC) 來增強傳統的 自主訪問控制 (DAC) 模型。AppArmor 的目標是 限制應用程序的權限,從而 保護操作系統和應用程序 免受內部和外部威脅,包括零日攻擊。它通過定義 每個應用程序的安全配置文件 來實現此目的,這些配置文件指定了應用程序可以訪問的資源和允許的操作。

簡單來說,AppArmor 就像是給你的應用程序穿上了一層“盔甲”,防止它們在受到攻擊時“為非作歹”。即使應用程序存在漏洞,AppArmor 也能通過限制其行為,來阻止漏洞被利用。AppArmor 的核心思想是將訪問控制屬性綁定到程序而不是用戶。

在傳統的 自主訪問控制 (DAC) 模型中,系統管理員將所有權和訪問權限分配給文件系統中的文件和資源。應用程序通過其所屬用戶的身份來訪問資源。而在 強制訪問控制 (MAC) 模型下,系統管理員可以為應用程序或進程定義嚴格的訪問規則,應用程序無法繞過這些規則。AppArmor 提供了這種強制訪問控制機制,使得即使是擁有根權限的用戶也無法繞過安全策略。

AppArmor的主要功能

在樹莓派的應用開發和運行過程中,對應用程序的權限進行精細控制是保障系統安全的關鍵。AppArmor作為Ubuntu內置的一個重要安全模塊,為樹莓派用戶提供了強大的應用程序權限管理功能。

隔離 (Isolation):通過將應用程序彼此隔離以及與系統的其余部分隔離,AppArmor 有助于控制安全威脅。它可以確保某些應用程序受到保護,不能影響到系統中的其他程序或文件。

細粒度控制 (Fine-grained control):AppArmor 允許你詳細指定應用程序可以訪問的文件、目錄和功能。這種細粒度控制不僅提升了安全性,也為系統管理員提供了更大的靈活性。

強制訪問控制 (Mandatory Access Control):AppArmor 提供 MAC,補充了傳統的 Unix DAC 模型,從而增加了一層額外的安全保護。它通過在配置文件中定義資源訪問規則,強制執行這些規則,防止任何違規操作。

預防已知和未知威脅:AppArmor 通過強制執行預定義的行為模式,可以主動保護系統和應用程序免受已知和未知的威脅。即便是新型攻擊或零日漏洞,AppArmor 也能夠減少它們的影響范圍。

易于使用 (Easy-to-use):與 SELinux 相比,AppArmor 被認為更易于設置和維護,更易于普通用戶學習。AppArmor 基于文件路徑進行訪問控制,而 SELinux 基于標簽,因此 AppArmor 更容易理解和管理。

靈活性:AppArmor 允許混合使用強制模式和抱怨模式的配置文件。管理員可以選擇在開發階段使用較寬松的規則,之后再轉為更嚴格的規則來加固安全性。

包含文件:AppArmor 使用包含文件簡化配置文件開發。通過將常見規則組織到抽象文件中,可以提高配置文件的復用性和可維護性。

內核集成:AppArmor 的核心功能已集成到 Linux 內核中,無需額外安裝模塊即可使用。

AppArmor的應用場景

服務器安全:限制 Web 服務器 (如 Nginx, Apache) 的權限,減少服務器被攻破時的潛在損害。服務器上的每個服務可以通過 AppArmor 配置文件進行權限控制,確保一旦某個應用程序被攻破,攻擊者的行動將受到極大限制。

桌面應用安全:限制瀏覽器、辦公軟件等應用的權限,保護用戶數據安全。在桌面系統中,AppArmor 可以防止惡意軟件通過應用程序的漏洞攻擊操作系統或竊取敏感信息。

容器安全:盡管 AppArmor 不支持多級安全 (MLS) 和多類別安全 (MCS),在容器間隔離方面不如 SELinux,但它可以將容器與主機隔離。在容器環境中,AppArmor 可以限制容器對主機文件系統的訪問,但默認的容器策略可能過于寬松,需要進行改進。因此,容器化環境中使用 AppArmor 時,可能需要對默認配置進行優化和加強。

嵌入式系統安全:AppArmor 可用于保護嵌入式系統上的應用程序。嵌入式設備通常資源有限,而 AppArmor 可以提供高效的安全防護,避免惡意軟件攻擊系統核心。

限制特定應用:AppArmor 可用于限制特定應用的網絡訪問。例如,某些應用程序只需要有限的網絡連接權限,AppArmor 可以確保它們的訪問范圍不超過所需的最低權限。

AppArmor的實際應用與操作指南

第一步:更新系統

保持系統更新。

sudo apt-getupdate

第二步:安裝 apparmor-utils

在像 Ubuntu 這樣的基于 Debian 的系統上,你可以使用以下命令安裝 apparmor-utils:

sudo apt-getinstall apparmor-utilssudo apparmor_status

注意:默認情況下,AppArmor 安裝在每個基于 Ubuntu、Debian 的系統中,但 apparmor-utils 包默認不安裝。它包含命令行實用程序,你可以使用它們來更改 AppArmor 的操作模式,查找配置文件的狀態,創建新的配置文件等。

第三步:了解 AppArmor 配置文件

AppArmor 使用配置文件來定義對應用程序的限制。配置文件可以處于以下三種模式之一:

Enforcing (強制執行):配置文件正在主動限制應用程序。

Complain (抱怨):違規行為會被記錄但不會被強制執行。

Disabled (禁用):配置文件未加載。

AppArmor 配置文件是定義 Linux 系統中各個應用程序或進程的安全限制的核心組件。這些配置文件描述了應用程序可以訪問哪些資源以及它可以執行哪些操作,從而將其功能限制在其操作所必需的范圍內。

AppArmor 配置文件通常存儲在 /etc/apparmor.d/ 中。每個配置文件都是一個文本文件,其名稱是它所管理的的可執行文件的路徑,斜杠被點替換(例如,/usr/bin/nginx 將會是 /etc/apparmor.d/usr.bin.nginx)。

配置文件包含指定應用程序可以執行的操作的規則,例如:

/usr/bin/nginx { # 允許讀取配置文件 /etc/nginx/** r, # 拒絕寫入配置文件 /etc/nginx/** w, # 允許訪問日志目錄 /var/log/nginx/** rw,}

示例:簡單的 AppArmor 配置文件

這是一個基本的 AppArmor 配置文件示例,適用于位于 /usr/bin/myapp 的假設應用程序:

/etc/apparmor.d/usr.bin.myapp/usr/bin/myapp { # 允許讀取配置文件 /etc/myapp/config r, # 允許寫入日志文件 /var/log/myapp/** rw, # 拒絕訪問其他所有內容 deny /bin/** rw, deny /sbin/** rw, deny /usr/** rw,}

在這個配置文件中:

應用程序可以從 /etc/myapp/config 讀取。

它可以讀取和寫入 /var/log/myapp/ 中的文件。

它被拒絕訪問文件系統的大部分其余部分,通過限制其功能來增強安全性。

這是 AppArmor 配置文件的概述。在 官方文檔 頁面了解有關 AppArmor 的更多信息。

要查看可用配置文件的列表,請使用以下命令:

sudoaa-status

第四步:創建一個新配置文件

你可以使用 aa-genprof 實用程序為應用程序創建一個新的配置文件。

開始為應用程序創建配置文件:

sudo aa-genprof /usr/bin/myapp

該實用程序將引導你完成整個過程。它會要求你運行該應用程序,以便它可以觀察其行為并建議規則。

運行完應用程序后,返回到終端并回答提示以完善配置文件。

保存配置文件并退出。

第五步:設置配置文件模式

創建配置文件后,你可以設置其模式:

要強制執行配置文件:

sudo aa-enforce /etc/apparmor.d/usr.bin.myapp

要將配置文件設置為抱怨模式:

sudo aa-complain /etc/apparmor.d/usr.bin.myapp

第六步:管理配置文件

你可以使用以下命令手動管理配置文件:

加載配置文件:

sudo apparmor_parser -r /etc/apparmor.d/usr.bin.myapp

卸載配置文件:

sudo apparmor_parser -R /etc/apparmor.d/usr.bin.myapp

重新加載所有配置文件:

sudosystemctl reload apparmor

第七步:監控日志

AppArmor 將違規行為記錄在 /var/log/syslog 或 /var/log/audit/audit.log 中。你可以監控這些日志來微調你的配置文件:

sudotail-f /var/log/syslog | grep apparmor

第八步:微調配置文件

如果你注意到問題或違規行為,你可以通過直接編輯來完善你的配置文件:

sudo nano /etc/apparmor.d/usr.bin.myapp

更改后,重新加載配置文件:

sudo apparmor_parser -r /etc/apparmor.d/usr.bin.myapp

第九步:禁用 AppArmor(如果需要)

如果你出于任何原因需要禁用 AppArmor,你可以將所有配置文件設置為抱怨模式:

sudo aa-complain /etc/apparmor.d/*

或者,你可以通過編輯 GRUB 配置并刪除 security=apparmor 選項來完全禁用 AppArmor,然后更新 GRUB 并重新啟動。

AppArmor配置文件詳解

AppArmor 配置文件是簡單的文本文件,位于 /etc/apparmor.d/ 目錄中。它們包含以下主要元素:

Include 語句:使用 #include 指令可以包含其他文件中的規則,以便重用配置。例如:#include 。

路徑條目 (Path Entries):這些條目定義應用程序可以訪問的文件和目錄。

例如:/bin/ping mixr 表示允許 /bin/ping 文件具有讀 (r)、執行 (x) 和內存映射 (m) 的權限。

AppArmor 使用路徑來標識文件系統對象,而不是像 SELinux 那樣使用 inode 號。

能力條目 (Capability Entries):這些條目定義應用程序可以使用的內核特權。

例如:capability net_raw 表示允許應用程序訪問 CAP_NET_RAW 功能。

訪問模式 (Access Modes):

r: 讀取權限。

w: 寫入權限。

x: 執行權限。

m: 允許 mmap(2) 調用時使用 PROT_EXEC。

l: 鏈接權限。

ux: 無約束執行。

Ux: 無約束執行,并清除環境。

px: 離散配置文件執行。

Px: 離散配置文件執行,并清除環境。

ix: 繼承執行權限。

deny: 明確拒絕指定的訪問權限。

例如,一個簡單的 /etc/apparmor.d/bin.ping 配置文件可能如下所示:

#include/bin/ping flags=(complain) { #include #include #include capability net_raw, capability setuid, network inet raw, /bin/ping mixr, /etc/modules.conf r,}

#include : 包含 tunables/global 文件中的規則。

/bin/ping flags=(complain): 指定 /bin/ping 的路徑,并將模式設置為 “抱怨”。

capability net_raw: 允許應用程序訪問 CAP_NET_RAW 功能。

/bin/ping mixr: 允許應用程序對 /bin/ping 文件進行讀取、執行和內存映射。

/etc/modules.conf r: 允許應用程序讀取 /etc/modules.conf 文件。

在配置文件中,可以使用 owner 關鍵字來指定對特定文件或目錄的訪問權限,例如 owner /etc/nginx/modules-enabled/ r 表示只有 /etc/nginx/modules-enabled/ 的所有者才能讀取該目錄。

通過AppArmor的這些功能和操作指南,樹莓派開發者可以有效地為自己的應用程序設置精細的訪問控制,增強系統的安全性,防止潛在的惡意攻擊和權限濫用,從而確保樹莓派設備的穩定運行和數據安全。

常見問題

1.AppArmor 和 SELinux 有什么區別?

AppArmor 和 SELinux 都是 Linux 的強制訪問控制系統,但它們的工作方式不同。

SELinux 基于 標簽 (labels) 來標識文件,而 AppArmor 基于 文件路徑 (file paths) 來標識文件。

AppArmor 被認為比 SELinux 更容易設置和使用,對現有系統的修改也更少。

SELinux 比 AppArmor 更復雜,控制更多的操作,并且支持多級安全 (MLS) 和多類別安全 (MCS),可以實現更細粒度的安全控制。AppArmor 不支持 MLS/MCS,這使其在需要高安全性的環境中使用受限。SELinux 默認情況下可以隔離容器,而 AppArmor 不能在容器之間進行隔離。

2.如何在 AppArmor 中調試問題?

當應用程序出現問題時,首先應禁用該應用程序的 AppArmor 配置文件,并檢查是否有效。如果問題仍然存在,則問題與 AppArmor 無關。

AppArmor 將拒絕的操作記錄到系統日志 (syslog, auditd, kernel log, journald) 中。 你可以使用 aa-logprof 工具來分析日志,并根據需要更新配置文件。

可以使用 dmesg 或其他收集內核消息的日志來查看 AppArmor 拒絕訪問的記錄。注意,只有非顯式拒絕的訪問會被記錄。

桌面系統可以使用 aa-notify 工具顯示圖形通知。

3.如何自定義 AppArmor 配置文件?

可以直接修改配置文件,但要注意配置文件會被視為 conffiles ,在相關包更新后,可能會收到 conffile 提示,或被自動更新覆蓋。

可以使用 tunables 文件來定義變量,以便在多個配置文件中使用。例如,可以在 /etc/apparmor.d/tunables/home 中定義自定義的 “home” 目錄規則。

可以使用 本地包含 (local includes) 功能,在 /etc/apparmor.d/local/ 目錄中創建本地覆蓋規則,從而避免在更新時丟失自定義規則。

4.AppArmor 是否可以阻止所有互聯網連接?

AppArmor 可以用來限制應用程序的網絡訪問,但它主要關注對文件系統和系統資源的訪問控制,而不是像防火墻那樣專門用于網絡流量過濾。AppArmor 可以限制應用程序的網絡能力(例如使用 network inet raw 來允許程序使用原始套接字),但是,它不能像防火墻一樣阻止所有網絡連接。

5.AppArmor 的性能如何?

AppArmor 的性能開銷很小,通常不會對系統性能產生明顯影響。

6.AppArmor 的發展歷史?

AppArmor 最初由 Immunix 開發,名為 SubDomain,后來被 Novell 收購并更名為 AppArmor。目前,AppArmor 的開發由 Canonical Ltd 支持。

AppArmor 的核心功能已集成到 Linux 2.6.36 及更高版本的內核中。

Ubuntu與其他操作系統的安全性比較

與其他常見的操作系統相比,Ubuntu在安全性方面具有獨特的優勢,特別是在軟件商店和應用程序權限管理方面。

與Windows系統的比較:Windows系統雖然擁有豐富的軟件資源和廣泛的用戶基礎,但由于其閉源特性,軟件的安全審核和漏洞修復過程相對不夠透明和及時。相比之下,Ubuntu的軟件商店具有嚴格的安全審核機制,應用程序的來源更加可靠,更新更加便捷。此外,Windows系統的應用程序權限管理相對較為寬松,用戶往往需要依賴第三方安全軟件來增強系統的安全性。而Ubuntu的AppArmor提供了更細粒度的權限控制,能夠更好地保護系統資源和數據安全,這對于樹莓派等嵌入式設備來說,是一種更安全、更可靠的選擇。

與macOS系統的比較:macOS以其良好的安全性和用戶體驗受到許多用戶的喜愛。然而,macOS主要針對蘋果自家的硬件設備進行優化,對樹莓派等第三方硬件的支持不夠友好。而且,macOS的應用商店雖然也有一定的安全審核,但在應用程序權限管理方面,其靈活性和細粒度不如Ubuntu的AppArmor。Ubuntu在樹莓派上的應用更加靈活,用戶可以根據自己的需求自由定制安全策略,更好地適應各種開發和應用場景,從而在安全性與靈活性之間取得了更好的平衡。

結論

對于樹莓派開發者來說,Ubuntu憑借其軟件商店和AppArmor等強大的安全特性,為設備提供了可靠的安全保障。在軟件獲取與管理方面,Ubuntu軟件商店的嚴格審核和便捷更新機制確保了應用程序的安全性和穩定性;在應用程序權限管理方面,AppArmor的細粒度權限控制有效限制了潛在的安全威脅,保護了系統資源和數據的安全。與Windows、macOS等其他操作系統相比,Ubuntu在安全性方面具有獨特的優勢,特別是在樹莓派等嵌入式開發場景中,能夠更好地滿足開發者對安全性和靈活性的需求。隨著物聯網和嵌入式技術的不斷發展,選擇Ubuntu作為樹莓派的操作系統,將為開發者的項目提供堅實的安全基礎,助力他們創造出更加安全、可靠的智能應用。

-

嵌入式

+關注

關注

5141文章

19529瀏覽量

314937 -

Ubuntu

+關注

關注

5文章

586瀏覽量

30825 -

樹莓派

+關注

關注

121文章

1942瀏覽量

106982

發布評論請先 登錄

Ubuntu 16.04 MATE樹莓派3版本開始支持板載Wi-Fi和藍牙

[推薦] (不看后悔)Android開發資料分享- 免積分(升級版)

Ubuntu 16.04 MATE樹莓派3版本開始支持板載Wi-Fi和藍牙

樹莓派裝ubuntu和raspbian哪個更好

樹莓派+Ubuntu:工業界的“絕配”如何掀起智能風暴!

深度揭秘:Ubuntu如何為樹莓派打造安全堡壘,不看后悔!

深度揭秘:Ubuntu如何為樹莓派打造安全堡壘,不看后悔!

評論