Intel剛剛完成對過去五年CPU幽靈、熔斷兩大漏洞的修補工作,AMD也確認被曝光的十幾個漏洞影響很小,還沒平靜幾天,英特爾CPU又出問題了!

來自美國四所大學的四名研究人員Dmitry Evtyushkin、Ryan Riley、Nael Abu-Ghazaleh、Dmitry Ponomarev共同發(fā)現(xiàn),現(xiàn)代CPU內(nèi)存在一個高危安全漏洞,已經(jīng)成功在Intel Sandy Bridge二代酷睿、Haswell四代酷睿、Skylake六代酷睿平臺上成功驗證,AMD平臺也正在測試之中。

該漏洞被命名為“BranchScope”,有點類似此前鬧得滿城風雨的Spectre幽靈漏洞第二個變種,利用的同樣是現(xiàn)代CPU中的分支預測功能。

但不同的是,幽靈漏洞第二變種攻擊的是分支目標緩沖,BranchScope的目標則是定向分支預測器(directional branch predictor)。

它的作用是決定預測操作如何執(zhí)行,如果能夠成功誤導它,就可以誘騙CPU從原本不可訪問的內(nèi)存空間內(nèi)讀取和傳播數(shù)據(jù)。

最糟糕的是,利用此漏洞完全不需要提前獲取管理員權(quán)限,可以直接從用戶空間內(nèi)發(fā)起。

幸運的是,不像那個不負責、通知AMD之后24小時就公開漏洞的CTS-Labs,這次研究人員們很早就通知了硬件廠商,直到現(xiàn)在才公開漏洞詳情。

-

英特爾

+關注

關注

61文章

10166瀏覽量

173923 -

cpu

+關注

關注

68文章

11033瀏覽量

215976

原文標題:又曝極危安全漏洞!Intel二四六代酷睿CPU中招

文章出處:【微信號:icsmart,微信公眾號:芯智訊】歡迎添加關注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

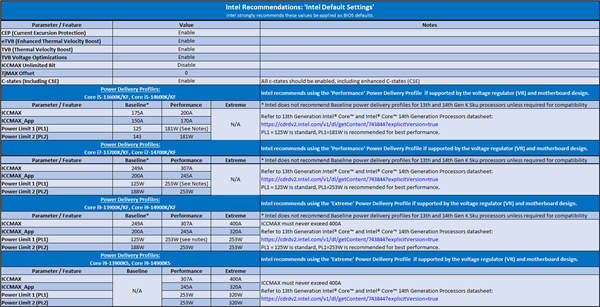

被曝工藝缺陷?英特爾13/14代酷睿CPU崩潰!官方回應:電壓異常

官方實錘,微軟遠程桌面爆高危漏洞,企業(yè)數(shù)據(jù)安全告急!

如何維護i.MX6ULL的安全內(nèi)核?

如何利用iptables修復安全漏洞

【版本控制安全簡報】Perforce Helix Core安全更新:漏洞修復與國內(nèi)用戶支持

迅為3A6000開發(fā)板/龍芯3A6000與龍芯3A5000等龍架構(gòu)處理器軟件兼容

微軟Outlook曝高危安全漏洞

對稱加密技術(shù)有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

酷睿13/14代臺式機CPU“縮缸”問題已解決:全面解析+解決方案

漏洞掃描的主要功能是什么

龍芯中科胡偉武:3B6600 八核桌面 CPU 性能將達到英特爾中高端酷睿 12~13 代水平

Intel:13/14代酷睿補丁幾乎無損性能!未來所有產(chǎn)品都安全

新高危安全漏洞,Intel二四六代酷睿CPU均受影響

新高危安全漏洞,Intel二四六代酷睿CPU均受影響

評論