作者 |徐奕華 上海控安可信軟件創新研究院汽車網絡安全組

來源 |鑒源實驗室

引言:2023年5月初,工業和信息化部裝備工業一司組織全國汽車標準化技術委員會開展《汽車整車信息安全技術要求》等四項強制性國家標準的制修訂[1]。這意味著車輛信息安全管理逐漸成為了車輛全生命周期中不可或缺的一部分。本文就與車輛信息安全息息相關的HSM(硬件安全模塊)技術展開介紹。

01HSM背景與概念

1.1 HSM背景

汽車信息安全涉及到很多應用場景,其中包括遠程的安全診斷和固件更新、隨機數生成和密鑰交換、安全啟動和即時的數據/代碼完整性校驗、安全的生命周期管理、安全的板上通訊(SecOC)。

針對汽車信息安全各類應用場景,業界也給出了信息安全架構。從需求角度看,定義包含威脅分析和管理的安全模型,現有的比如ISO 21434標準;從車載網絡角度看,根據當前車載網絡架構,依據安全目標,實現相應的安全策略,這些基本上由車廠定義;從ECU應用層軟件的角度看,包含通訊服務模塊、安全服務模塊以及安全板上通訊模塊,在AutoSAR架構下,有對這些模塊的規范;從MCU相關底層軟件角度看,包含底層驅動以及HSM固件;從硬件角度看,包含安全芯片以及安全協處理器(HSM)。

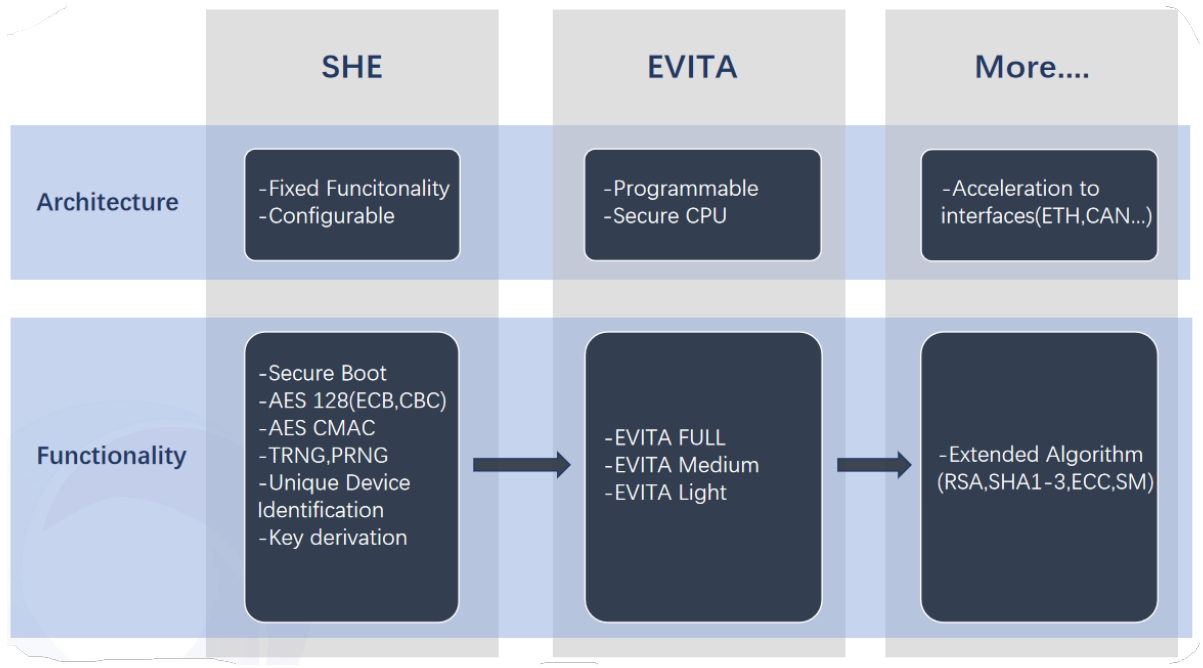

關于汽車信息安全硬件模塊的硬件級規標主要包括SHE和EVITA HSM標準,如圖1,下面從結構和功能兩個方面來描述。在SHE規范下,架構需求是可配置的、有固定功能的,具體體現為SHE規范下均使用AES-128算法進行加解密,應用程序工程師需要能夠對SHE Bootloader起始地址和大小進行配置,功能需求包括安全啟動、AES 128加解密算法、真偽隨機數發生器、密鑰派生。在EVITA規范下,架構需求是可編程的、安全的CPU,即安全計算核獨立于應用程序核實現,與之相綁定的有獨立的安全存儲區域、硬件加速電路以及提供給應用程序核調用的硬件接口,同時安全計算核的內核代碼需要定期地升級迭代。功能需求下,EVITA項目制定了三個等級的規范,每個等級對功能要求逐級遞減。相對于SHE,EVITA功能中包含了非對稱算法的引擎需求、Hash引擎需求等等,并且對各層級的ECU需要的HSM硬件支持有了更細致的劃分,將成本效益考慮進HSM設計。那么在將來的硬件級規標下,我們可以預想到在架構方面可能對安全通訊模塊有加速的需求,在功能方面可能需要對更多的加解密算法支持,同時在國密算法逐漸被普及應用的背景下,可想將來也會制定與國密相關的硬件級規標。

圖1 汽車信息安全硬件模塊硬件級規標

1.2 HSM概念

在簡單了解了信息安全架構和信息安全硬件級規標后,我們就能很容易地理解HSM的概念以及作用了。

在維基百科中,HSM有如下定義:HSM(Hardware Security Module,硬件安全模塊)是一種用于保障和管理強認證系統所使用的數字密鑰,并同時提供相關密碼學操作的計算機硬件加速設備[2]。

詳解定義,HSM主要有兩個功能:

第一個是存儲管理密鑰。由于應用程序本身有權限讀取密鑰,并且其本身邏輯漏洞可能導致密鑰泄露,所以如果密鑰存儲在應用程序的代碼或者數據中,那么就會變得不安全。同時如果硬件層面上不對密鑰進行隔離和保護,容易因為物理攻擊或者暴力提取導致密鑰泄露。為了解決密鑰泄露問題,增設硬件安全模塊,專門存儲管理密鑰,限制對密鑰的訪問。

第二個是加速加解密算法。通用內核進行復雜的加解密算法運算通常會占用大量計算資源,而車上MCU通常對實時性有很高的需求。為了解決這個問題,增設硬件安全模塊,提供硬件層級的優化,對各類加解密算法進行加速。

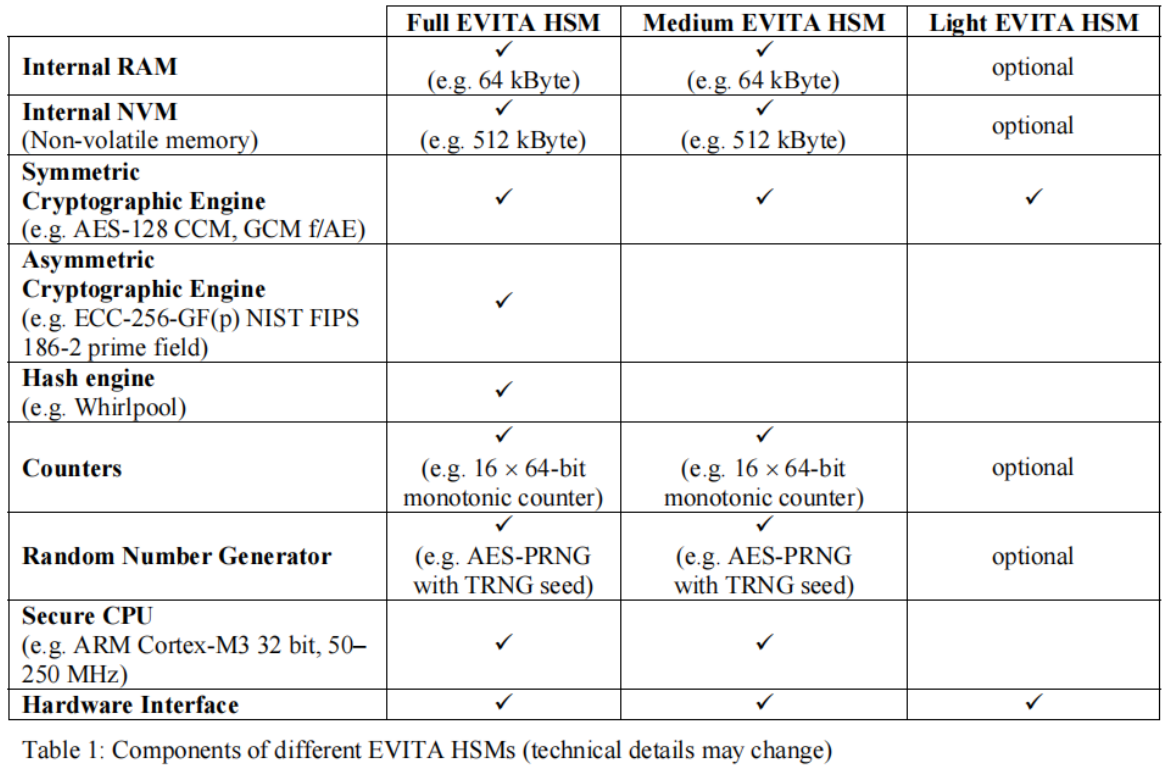

1.3 EVITA HSM分級

上面提到的EVITA硬件級規標是一種被廣泛接受和應用的HSM硬件規范。本章主要介紹EVITA HSM的三種分級,具體如圖2。

圖2 EVITA HSM分級[3]

FULL EVITA HSM:該層級的HSM主要保護車載域免受V2X通訊安全漏洞的影響。這需要創建和驗證電子簽名,為了完成高效的簽名操作,需要一個非常高效的非對稱加解密引擎。該層級提供了所有不同HSM變體的最高級別的功能、安全性和性能。

Medium EVITA HSM:該層級的HSM著重于保護板上通訊。區別于FULL層級,Medium層級無需支持非對稱加解密引擎以及哈希引擎。不過在軟件層面,可以執行一些對實時性要求不高的非對稱加密算法。出于效率與成本,板上通訊都基于對稱算法,省去非對稱算法引擎可以節省成本和硬件規模。

Light EVITA HSM:該層級的HSM專注于確保ECU和傳感器和執行器之間通訊的安全。其僅需要包含一個對稱加解密引擎和對應的經過裁剪的硬件接口。因此,Light層級可以滿足嚴格的成本和效率要求。

02

HSM在SecOC中的應用

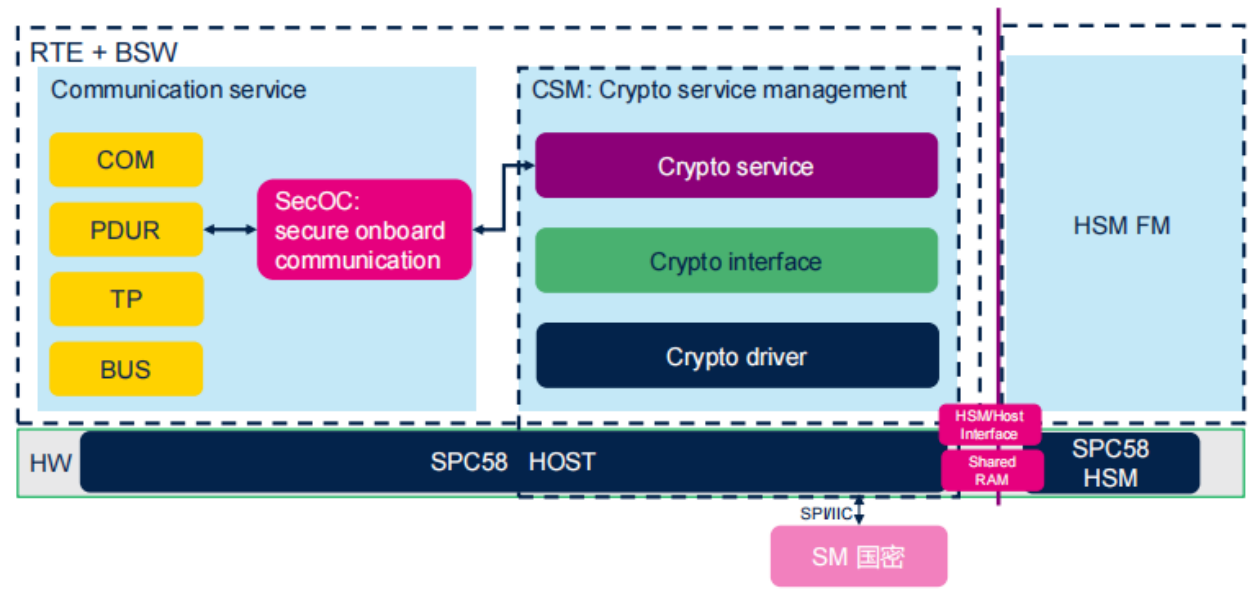

SecOC模塊屬于AutoSAR里一個獨立的模塊,其目的是為PDUs級數據交互提供資源高效和實用的認證機制。也就是,SecOC模塊能為總線上傳輸的數據提供身份驗證,可以有效地檢測出數據回放、欺騙以及篡改等攻擊手段。

圖3 SecOC在AutoSAR框架下的位置和信息流[4]

SecOC在AutoSAR框架下位置和信息流如圖3。SecOC從AutoSAR通訊棧中獲取消息,從新鮮度管理器獲取新鮮度,并且調用加解密接口對PDU和新鮮度計算消息認證碼(MAC),并且將包裝好的Secure I-PDU發送給下層鏈路層以及物理層。其中SecOC調用加解密接口時通過向HSM寄存器寫入對應服務(SecOC一般為CMAC算法)的命令以及參數來使用HSM完成加解密算法,同時通過HSM/Host Interface寄存器控制對HSM的訪問。HSM內核端維護對密鑰的管理和更新,防止密鑰泄露。

審核編輯:湯梓紅

-

mcu

+關注

關注

146文章

17839瀏覽量

360459 -

汽車電子

+關注

關注

3035文章

8251瀏覽量

169486 -

ecu

+關注

關注

14文章

915瀏覽量

55444

發布評論請先 登錄

國之重器丨世界首個2000米級載人駐留實驗室開建,深海科研新突破

實驗室安全管理成焦點,漢威科技賦能實驗室安全升級

美的藍橙實驗室新動向:深耕重載機器人前沿技術

上能電氣斬獲CNAS實驗室認可證書

潤和軟件助力實驗室行業智慧化發展

LIMS系統在芯片實驗室中的應用

LIMS實驗室管理平臺的實施步驟

實驗室數據管理與LIMS平臺的關系

LIMS平臺提升實驗室工作效率的方法

如何選擇合適的LIMS實驗室管理軟件

TüV萊茵授予聯想合作實驗室資質

鑒源實驗室·ISO 26262中測試用例的得出方法-等價類的生成和分析

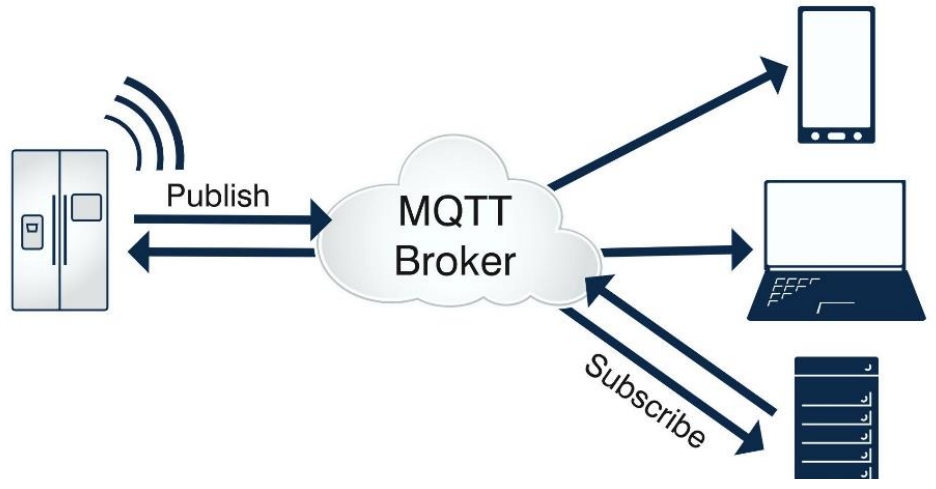

鑒源實驗室·基于MQTT協議的模糊測試研究

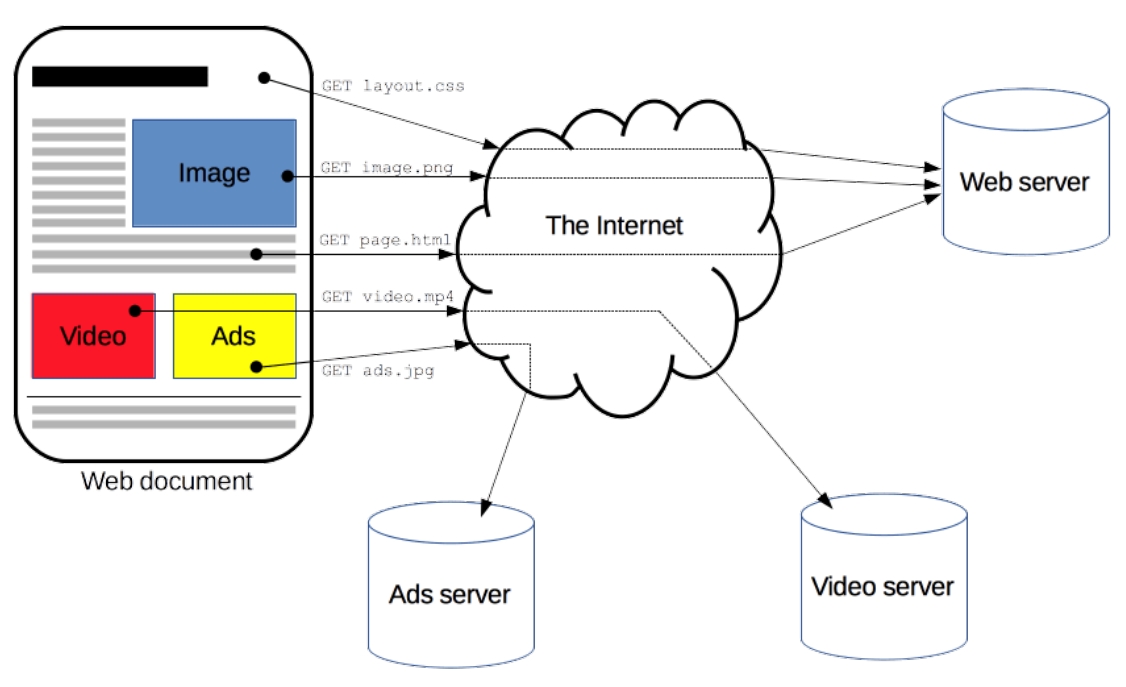

鑒源實驗室·HTTP協議網絡安全攻擊

鑒源實驗室丨HSM技術淺述

鑒源實驗室丨HSM技術淺述

評論