SecurityServiceBox:一個Windows平臺下既可以滿足安服仔日常滲透工作也可以批量刷洞的工具盒子。大佬輕噴

項目地址

https://github.com/givemefivw/SecurityServiceBox

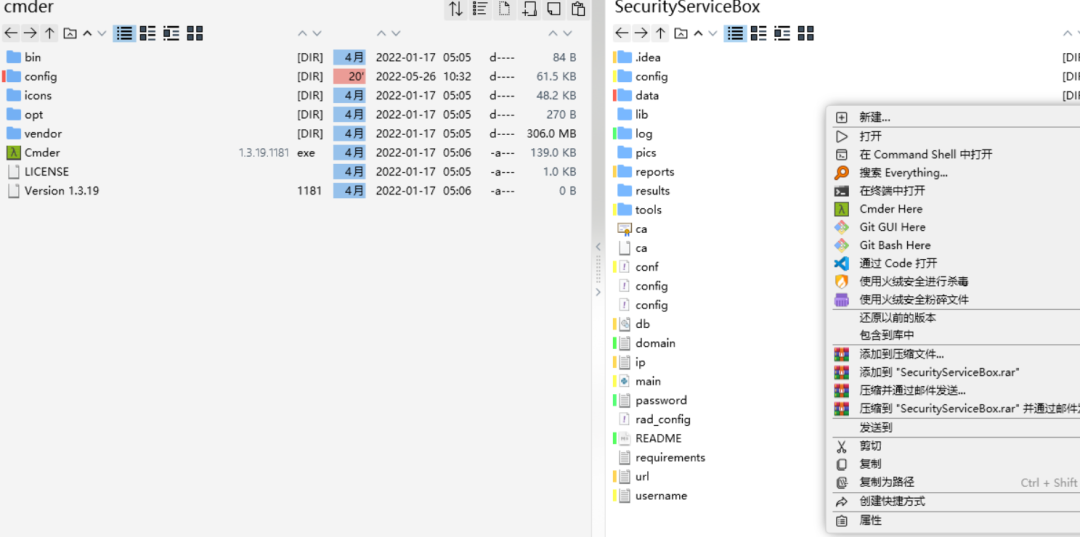

0x00 更新·題外話—終端選取

在盒子的tools當中,很多工具運行都是帶有顏色標識的,例如nuclei, vulmap,原生的cmd終端雖然方便快捷,但因為平臺環境的不同導致運行時顏色選項顯示成一堆雜亂的字符,十分影響觀感。所以說下題外話供參考。自從微軟更新了Windows Terminal之后,將其替換默認cmd都是最好的選擇,但是很可惜替換默認的功能僅適用于Win11和Win10的特定版本,而不滿足的版本無法通過Terminal的設置替換默認cmd。所以只能退而求其次,選用cmder工具。通過管理員設置Cmder.exe /REGISTER ALL注冊,可以達到右鍵打開的功能,如下: 替換后的效果:

替換后的效果: 此時運行只需要在Cmder對話框切換,不需要再使用Windows的任務欄一個一個打開看。當然,終端cmd僅是為了美化,看起來好看一些,除Cmder之外還有很多更好用的代替工具,娛樂之余,僅供參考。

此時運行只需要在Cmder對話框切換,不需要再使用Windows的任務欄一個一個打開看。當然,終端cmd僅是為了美化,看起來好看一些,除Cmder之外還有很多更好用的代替工具,娛樂之余,僅供參考。0x01 前言

作為一個安服仔,日常滲透中,不同階段所使用的工具是不同的,除開自動化一條龍的腳本之外,很多時候是需要反復的進入不同的文件夾運行不同的命令,每次使用工具的時候命令可能也是一樣的,那么是否有種方式將常用的工具,常用的命令集成在一起,滲透的時候僅需給定目標,就可以調用工具自動執行命令。之前流行過的GUI_Tools是一個,有了圖形化頁面,點擊即可運行,但是一個是在Windows環境下界面實在不敢恭維,一個是無法更好的交互(或者也許我沒找到交互的方式)。后來無意間發現了阿浪師傅寫的一個自用的命令行調用工具,也就是Wanli的初始版本。最開始也在公眾號文章說過,最初的設定是“把常用的工具給做了一個調用整合到一個程序內,功能拓展比較方便,目前是根據自己的一些習慣寫的,比如目錄掃描、子域名爆破+驗證、漏洞掃描”。就相當于一個快捷啟動工具,與GUI_Tools不同的是,Wanli可以更好的交互,執行自定義的命令。當然,并無比較的意思,兩個師傅的工具都有在用(手動狗頭 :)。Wanli的項目地址:https://github.com/ExpLangcn/WanLi?與最初的版本不同,最新的Wanli定位發生了變化,由自用的調度工具變為了偏向紅隊的收集漏掃一體化工具,效果同樣頂呱呱。本篇文章依據Wanli的初始版本。0x02 運行截圖

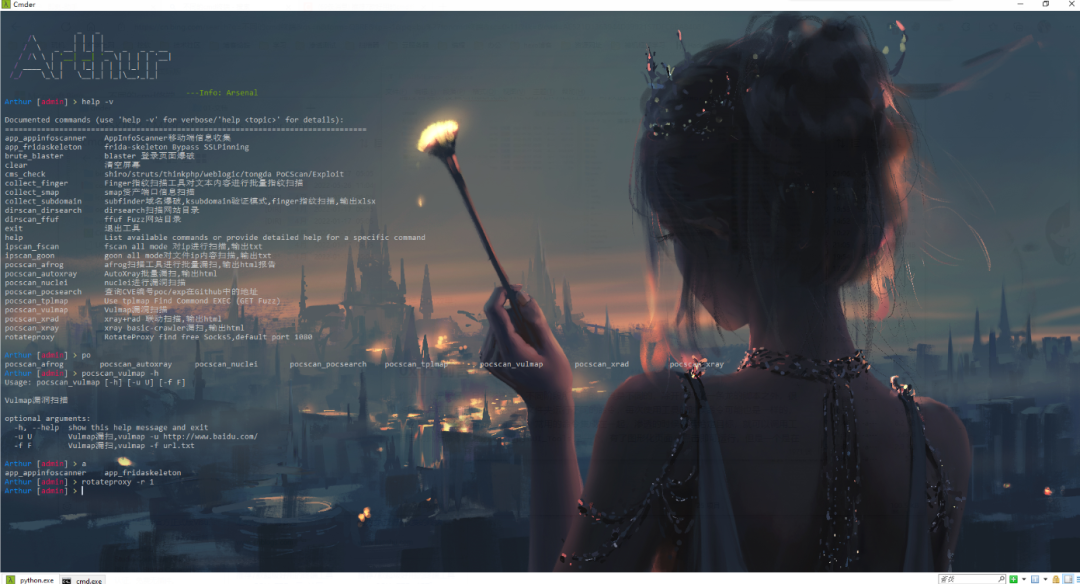

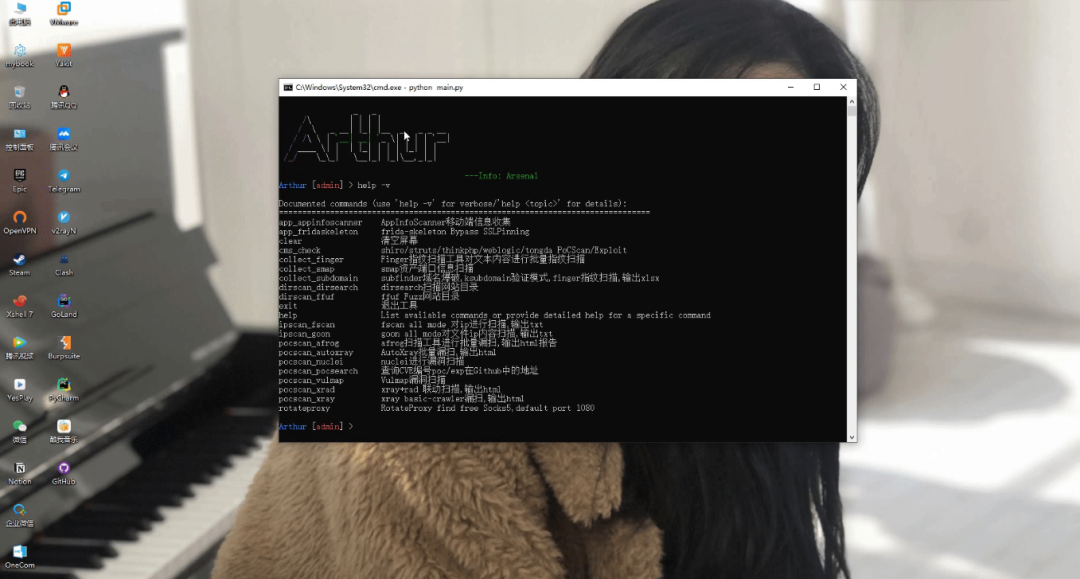

運行主界面: 基于Win環境下運行

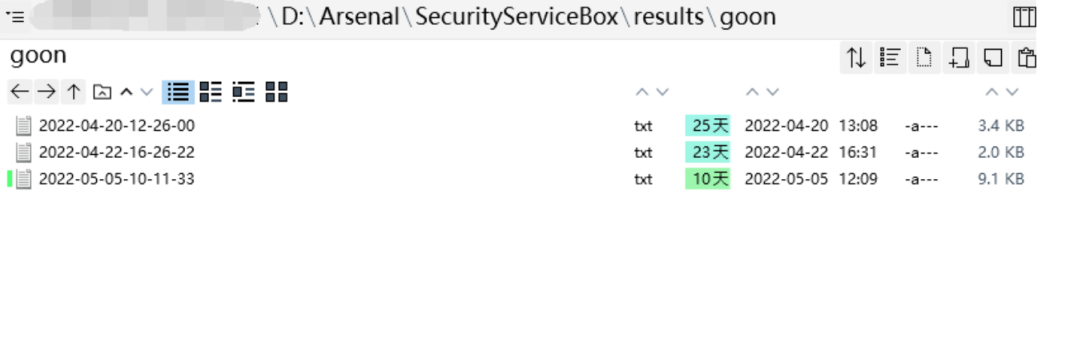

基于Win環境下運行cmd /k即可新開cmd窗口,除collect_subdomain之外,其余工具均可無需等待當前命令執行結束直接執行下一條命令。且支持TAB鍵關鍵字自動補全。動態截圖: 命令執行結束后,在results文件夾下可查看輸出的報告(Finger掃描的結果在

命令執行結束后,在results文件夾下可查看輸出的報告(Finger掃描的結果在tools/collect/finger/output文件夾內)

0x03 集合

目前為止,工具集合了常見的域名收集、目錄掃描、ip掃描、指紋掃描、PoC驗證等常用工具,具體如下:域名收集:- subfinder:subfinder(github.com)

- ksubdomain:knownsec/ksubdomain: 無狀態子域名爆破工具 (github.com)

- Finger:EASY233/Finger: 一款紅隊在大量的資產中存活探測與重點攻擊系統指紋探測工具 (github.com)

- smap:s0md3v/Smap: a drop-in replacement for Nmap powered by shodan.io (github.com)

- fscan:shadow1ng/fscan: 一款內網綜合掃描工具,方便一鍵自動化、全方位漏掃掃描。(github.com)

- goon:(github.com)

- dirsearch:maurosoria/dirsearch: Web path scanner (github.com)

- ffuf:ffuf/ffuf: Fast web fuzzer written in Go (github.com)

- afrog:zan8in/afrog: 一個挖洞工具 - A tool for finding vulnerabilities (github.com)

- autoxray:內置,xray basic爬蟲模式自動批量掃描

- nuclei:projectdiscovery/nuclei: Fast and customizable vulnerability scanner based on simple YAML based DSL. (github.com)

- pocsearch:內置,搜索CVE編號漏洞的poc/exp在Github的地址

- rad:chaitin/rad (github.com)

- vulmap:zhzyker/vulmap: Vulmap 是一款 web 漏洞掃描和驗證工具, 可對 webapps 進行漏洞掃描, 并且具備漏洞驗證功能 (github.com)

- xrad:內置,xray和rad聯動掃描

- Shiro:https://github.com/j1anFen/shiro_attack

- Struts2

- ThinkPHP

- Weblogic//github.com/21superman/weblogic_exploit

- 通達OA

- RotateProxy:akkuman/rotateproxy: 利用fofa搜索socks5開放代理進行代理池輪切的工具 (github.com)

- AppInfoScanner:https://github.com/kelvinBen/AppInfoScanner

- frida-skeleton:https://github.com/Margular/frida-skeleton

- Packer-Fuzzer:https://github.com/rtcatc/Packer-Fuzzer

0x04 定位

如前言中所說,此框架僅僅是把滲透的常用工具集成進來,作為一個快速啟動,并將輸出統一到同一項目文件夾下,方便安全測試人員快速高效展開滲透測試。所以定位就是滲透盒子,輔助工具。但通過將subfinder、ksubdomain、finger整合,通過一條命令也可做到資產收集驗證指紋掃描,結合PoC掃描驗證也可進行批量刷洞。0x05 安裝

拉取項目

依賴于Py3.6以上版本

git clone https://github.com/givemefivw/SecurityServiceBox.git

cdSecurityServiceBox

pipinstall-rrequirements.txt

pythonmain.py

下載工具

考慮到安全性,項目里面未存放tools,需自行將工具下載至本地,若是信得過,可直接下載網盤下載鏈接:https://pan.baidu.com/s/1gGRa9qmRMLkWUSYokUE6zw?pwd=7nf8 提取碼: 7nf80x06 增刪改查

得益于阿浪師傅的框架,僅需四步即可實現工具的增刪改查:Step 1 下載所需工具

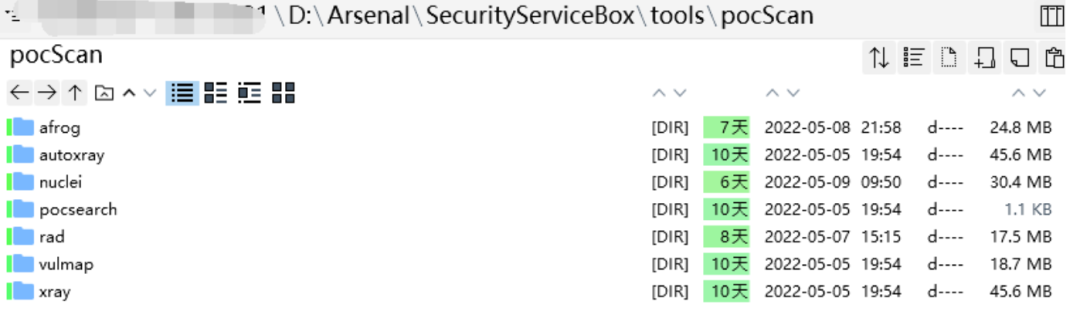

將工具下載至項目的tools文件夾下,可根據工具的功能進行分類,例如以下pocScan文件夾下存放的是nuclei、vulmap等poc掃描工具:

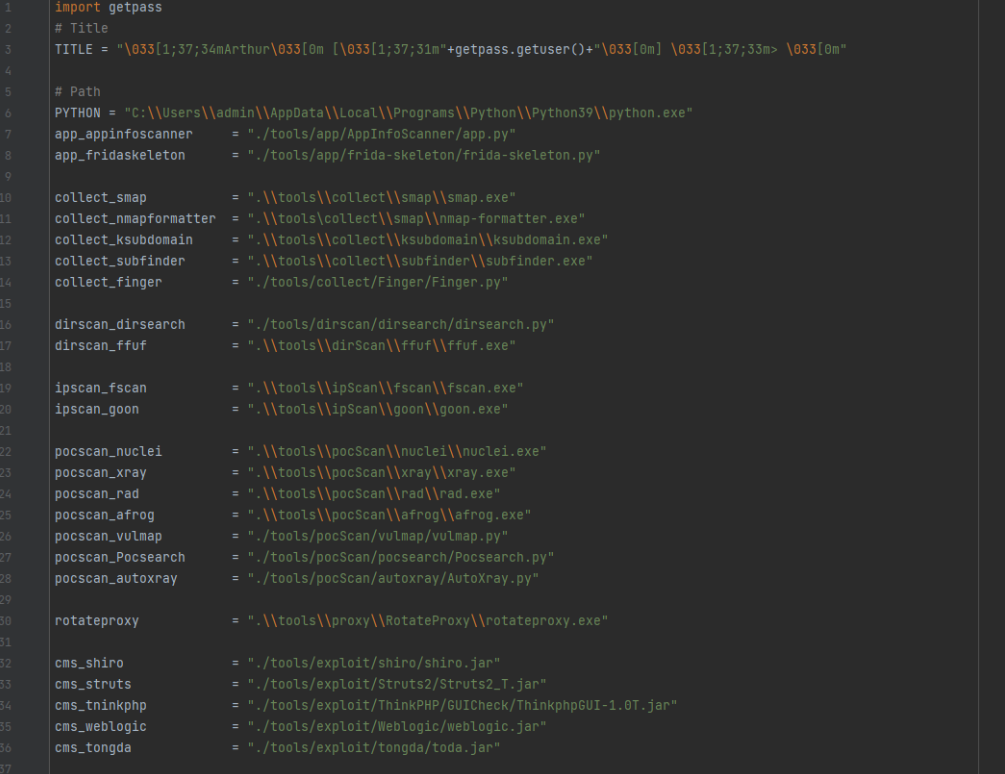

Step 2 添加config參數

修改config/config.py中,將新增的工具的路徑添加進去,除python環境的絕對路徑之外,其余工具推薦使用相對路徑,由于是Win環境,在添加exe工具時,需要使用\\符號防止轉義:

Step 3 注冊參數

例如想添加pocscan_nuclei掃描,那么我們只需在main.py里面添加如下代碼:

pocscan_nuclei_parser = Cmd2ArgumentParser()

pocscan_nuclei_parser.add_argument("-u", nargs='?', help="掃描單個目標")

pocscan_nuclei_parser.add_argument("-f", nargs='?', help="指定文本進行批量漏洞掃描")

pocscan_nuclei_parser.add_argument("-p", nargs='?', help="設置socks代理進行批量漏洞掃描") @cmd2.with_argparser(pocscan_nuclei_parser)

此時即可完成參數的注冊及幫助信息。Step 4 添加命令

lib/cmd/wanli.py文件中,定義預期執行的命令,例如添加nuclei批量掃描,通過system函數,調用config文件中定義的路徑中的工具,執行拼接好的完整命令,增加或修改如下代碼:

def nuclei_file(file):

system(config.config.pocscan_nuclei + " -ut && " + config.config.pocscan_nuclei + " -update")

system(r"start cmd /k " + config.config.pocscan_nuclei + r" -l " + file +

" -s medium,high,critical -rate-limit 100 -bulk-size 25 "

"-concurrency 25 -stats -si 300 -retries 3")

此時就完成了一個工具執行的添加Step 5 引用命令

最后一步,在main.py函數里面,添加調用:

def do_pocscan_nuclei(self, args):

'''nuclei進行漏洞掃描'''

if args.u:

url = args.u

lib.cmd.wanli.PocScan.nuclei_single(url)

if args.f:

file = args.f

lib.cmd.wanli.PocScan.nuclei_file(file)

if args.p:

proxy = args.p

lib.cmd.wanli.PocScan.nuclei_proxy(proxy)

至此,新的集合添加完畢,只需運行main.py,在控制臺輸入pocscan_nuclei -f url.txt接著回車,就可以調用nuclei執行完整的命令。審核編輯 :李倩

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

微軟

+關注

關注

4文章

6685瀏覽量

105752 -

函數

+關注

關注

3文章

4381瀏覽量

64863

原文標題:日常滲透刷洞的一些小工具

文章出處:【微信號:菜鳥學安全,微信公眾號:菜鳥學安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

熱點推薦

中小工廠也用得起!mes智能系統低成本落地全攻略

在當今數字化時代,mes智能系統已成為工廠提升競爭力的關鍵工具。然而,對于資金和技術資源相對有限的中小工廠而言,如何以低成本實現mes智能系統的落地是一個亟待解決的問題。以下是一些實用

樹莓派愛好者必看!5 個獲獎的樹莓派 AI 創意項目,點燃你的創造力!

如果你一直在考慮構建一個RaspberryPiAI項目,為什么不從現在開始呢?借助合適的軟件和RaspberryPi,你可以將日常設備——比如你的冰箱或辦公室小工具——變成智能的、由A

ADS1198讀寄存器的值時,出現了一些小問題求解答

在讀寄存器的值時,出現了一些小問題,我是這樣賦值的,config1,06,;config2,00;config3,80;config4,02。

賦值之后,我一次一次讀這些數值(即每次都是讀一

發表于 02-06 06:13

替你們試過了,這些小工具真的能提升電子工程師的絲滑感

最近我們到了很多示波器附件,包括探頭放大器和各種各樣的前端:Ultra系列探頭放大器MX0025A轉接器N5442A手持式前端及N2839A轉SMA同軸前端焊接前端MX0100A給大家簡單介紹一

這幾個通過芯片絲印反查芯片型號的途徑很有用,匯總好了,電路設計開發必備小工具

Part 01 前言 絲印反查是指通過電子元器件表面的絲印(標識代碼或型號)反向推斷元器件的具體型號。特別是在一些小公司里做硬件開發,老板經常會購買一些競品,告訴硬件工程師做個一模一樣功能的出來

【半導體存儲】關于NAND Flash的一些小知識

前言

作為一名電子專業的學生,半導體存儲顯然是繞不過去的一個坎,今天聊一聊關于Nand Flash的一些小知識。

這里十分感謝深圳雷龍發展有限公司為博主提供的兩片CS創世S

發表于 12-17 17:34

關于NAND Flash的一些小知識

前言 作為一名電子專業的學生,半導體存儲顯然是繞不過去的一個坎,今天聊一聊關于Nand Flash的一些小知識。 這里十分感謝深圳雷龍發展有限公司為博主提供的兩片CS創世SD NAND

EasyRoCE統一監控面板:一站式運維體驗

基于星融元開放的軟硬件架構,無縫集成Prometheus、Grafana等主流開源工具,為客戶提供簡潔易用的毫秒級可視化監控平臺,同時支持內置多個可視化小工具,如光模塊地圖、鏈路流量分布地圖、圖形化設備面板等,助力用戶快速精準定位故障。

什么是滲透作用_金屬封裝又是如何發生滲透

? 滲透作用使得芯片封裝中沒有絕對的氣密性封裝,那么什么是滲透作用?金屬封裝又是如何發生滲透的呢??? 滲透:氣體從密度大的一側向密度小的

在DRA7xx器件上使用CONFIG-FS的USB復合小工具

電子發燒友網站提供《在DRA7xx器件上使用CONFIG-FS的USB復合小工具.pdf》資料免費下載

發表于 10-10 09:26

?0次下載

想用運放直接驅動一些小型繼電器,請問有沒有合適的芯片推薦?

現在想用運放直接驅動一些小型繼電器。24v電源,輸出電壓12v,電流100mA。請問有沒有合適的片子推薦。最好是4路的集成運放

發表于 08-20 06:43

ESP-12刷機工具不起作用怎么解決?

我有 AI-Thinker ESP-12 芯片(七個芯片,兩個不同的供應商),但我無法讓它們中的任何一個與樂鑫固件一起刷機和文字。 它閃爍,它說它成功了,但是我在閃爍后連接時遇到致命錯誤,或者我不斷

發表于 07-18 08:17

日常滲透刷洞的一些小工具

日常滲透刷洞的一些小工具

評論