1996 年健康保險流通與責(zé)任法案 (HIPAA) 是美國發(fā)布的一項(xiàng)法律,旨在保護(hù)患者醫(yī)療記錄和患者提供/提供給患者的健康相關(guān)信息(也稱為 PHI(個人健康信息))的隱私。HIPAA 合規(guī)性旨在通過定義記錄電子傳輸中的標(biāo)準(zhǔn)來降低醫(yī)療保健的管理成本。HIPAA 旨在幫助打擊保險和醫(yī)療保健服務(wù)中的濫用、浪費(fèi)和欺詐行為。在云中管理 HIPAA 合規(guī)性更具挑戰(zhàn)性,但 AWS 提供服務(wù)來設(shè)計(jì)和實(shí)施高負(fù)載系統(tǒng),以使用 HIPAA 處理大量 ePHI。

簽署 AWS 商業(yè)伙伴協(xié)議 (BAA)

根據(jù) HIPAA 合規(guī)性指南,每個涵蓋的實(shí)體都必須遵守 HIPAA 安全規(guī)則。AWS 服務(wù)經(jīng)過認(rèn)證,可確保符合 HIPAA。AWS 與客戶簽署 BAA 協(xié)議,包括法律責(zé)任,并在物理基礎(chǔ)設(shè)施出現(xiàn)任何違規(guī)時通知他們。

HIPAA 合規(guī)性責(zé)任由“涵蓋實(shí)體”承擔(dān),而不是在 AWS 上

AWS 應(yīng)對物理基礎(chǔ)設(shè)施的破壞負(fù)責(zé),這意味著應(yīng)用程序級安全性是開發(fā)應(yīng)用程序的涵蓋實(shí)體的責(zé)任。AWS 以共同責(zé)任運(yùn)營。AWS 負(fù)責(zé)某些安全性和合規(guī)性,以保護(hù) AWS 上的基礎(chǔ)設(shè)施,例如計(jì)算、存儲、數(shù)據(jù)庫、網(wǎng)絡(luò)、區(qū)域和可用區(qū)以及邊緣位置。

AWS 客戶負(fù)責(zé)他們用于創(chuàng)建解決方案的服務(wù),例如平臺、操作系統(tǒng)、應(yīng)用程序、客戶端-服務(wù)器端加密、IAM、網(wǎng)絡(luò)流量保護(hù)、客戶數(shù)據(jù)。

ePHI 的加密和保護(hù)

HIPAA 安全規(guī)則解決了云中傳輸(傳輸中)和存儲(靜態(tài))中 PHI 的數(shù)據(jù)保護(hù)和加密問題。AWS 提供了一組功能和服務(wù),可提供 PHI 的密鑰管理和加密。

| 適用于加密的 AWS 服務(wù) | |

| 亞馬遜域名管理系統(tǒng) | KMS 支持控制加密密鑰,該密鑰可以與多個服務(wù)集成,以保護(hù)靜態(tài)和傳輸中的數(shù)據(jù),如 S3、SQS、EBS、RDS、彈性緩存、lambda、EC2 映像生成器、SNS、SES 等等 |

| AWS 云HSM | CloudHSM 是使用 FIPS 140-2 級別 3 驗(yàn)證的 HSM 提供自定義加密密鑰使用的硬件 |

審核、備份和災(zāi)難恢復(fù)

審計(jì)和監(jiān)控是云架構(gòu)中必須解決的技術(shù)保障。這意味著 ePHI 信息的任何存儲、處理或傳輸都應(yīng)記錄在系統(tǒng)中,以跟蹤數(shù)據(jù)的使用情況。該架構(gòu)應(yīng)提供有關(guān) ePHI 上任何未經(jīng)授權(quán)的訪問和威脅的通知。

該解決方案必須有一個應(yīng)急計(jì)劃,以便在發(fā)生災(zāi)難時保護(hù) ePHI 信息,以避免患者信息丟失。它應(yīng)該使用恢復(fù)過程計(jì)劃對收集、存儲和使用 ePHI 信息的備份,以便在任何信息丟失時恢復(fù)信息。

身份驗(yàn)證和授權(quán)

符合 HIPAA 條件的系統(tǒng)必須在系統(tǒng)安全計(jì)劃中記錄身份驗(yàn)證和授權(quán)機(jī)制,其中包含所有角色和職責(zé),以及所有更改請求的配置控制流程、審批和流程。

以下是使用 AWS 進(jìn)行架構(gòu)時需要考慮的幾點(diǎn)

提供對特定服務(wù)的訪問權(quán)限的 IAM 服務(wù)

啟用 MFA 以訪問 AWS 賬戶

授予最低權(quán)限

定期輪換憑據(jù)

架構(gòu)策略

默認(rèn)情況下,不應(yīng)假設(shè)所有符合 HIPAA 條件的 AWS 服務(wù)都是安全的,但它需要多個設(shè)置才能使解決方案 HIPAA 符合條件。以下是應(yīng)用于 HIPAA 應(yīng)用程序的一些策略

分離訪問/處理受保護(hù) PHI 數(shù)據(jù)的基礎(chǔ)架構(gòu)、數(shù)據(jù)庫和應(yīng)用程序,這可以通過以下途徑實(shí)現(xiàn):

關(guān)閉所有公有訪問,避免使用訪問密鑰,并將 IAM 與自定義角色和策略一起使用,并附加身份以訪問服務(wù)

為存儲服務(wù)啟用加密

跟蹤數(shù)據(jù)流并設(shè)置自動監(jiān)視和警報

保持受保護(hù)工作流和常規(guī)工作流之間的界限。隔離網(wǎng)絡(luò),創(chuàng)建具有多可用區(qū)架構(gòu)的外部 VPC,將不同應(yīng)用層的子網(wǎng)和后端應(yīng)用和數(shù)據(jù)庫層的私有子網(wǎng)分開

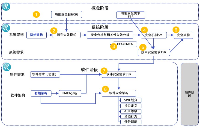

HIPAA 的示例體系結(jié)構(gòu)

上圖適用于符合 HIPAA 要求的 3 層醫(yī)療保健應(yīng)用程序:

Route53 通過內(nèi)部負(fù)載均衡器連接到 WAF(Web 應(yīng)用程序防火墻),避免使用此公共網(wǎng)絡(luò),ACM(私有安全機(jī)構(gòu))用于使用 HTTPS 加密 REST 中的數(shù)據(jù)

VPC(虛擬私有云)是在 Web、后端和數(shù)據(jù)庫層的不同可用區(qū)中使用六個私有子網(wǎng)創(chuàng)建的

2 個內(nèi)部 ELB(彈性負(fù)載均衡 - 1 個用于 Web,1 個用于后端),具有自動擴(kuò)展組,用于在多個實(shí)例之間處理和分配流量,并指示在負(fù)載較高時啟動新實(shí)例

MySQL和ElasticCache使用HSM(硬件安全模塊)在多個可用區(qū)中啟動,以加密數(shù)據(jù)

云觀察配置為監(jiān)控、設(shè)置警報和應(yīng)用程序日志

CloudTrail、Config 和 Trusted Advisor 用于審計(jì) AWS 資源。IAM 用于限制對 AWS 資源和管理控制臺的訪問

清單用于獲取 EC2 實(shí)例的可見性

使用 AWS 平臺,任何組織都可以設(shè)計(jì)安全、強(qiáng)大、可靠且高效的符合 HIPAA 條件的解決方案。它可以幫助驗(yàn)證現(xiàn)有解決方案,以識別系統(tǒng)中的風(fēng)險、安全措施和漏洞,以滿足任何醫(yī)療保健解決方案的 HIPAA 合規(guī)性要求。

-

應(yīng)用程序

+關(guān)注

關(guān)注

38文章

3333瀏覽量

59010 -

AWS

+關(guān)注

關(guān)注

0文章

436瀏覽量

25265

發(fā)布評論請先 登錄

請問55912是否支持WLAN卸載和AnyCloud(AWS+MQTT) 功能嗎?

MBSE工具+架構(gòu)建模:從效率提升到質(zhì)量賦能

FlexBuild構(gòu)建Debian 12,在“tflite_ethosu_delegate”上構(gòu)建失敗了怎么解決?

為什么無法在RedHat中構(gòu)建OpenVINO? 2022.2?

在AWS Graviton4處理器上運(yùn)行大語言模型的性能評估

架構(gòu)建模與優(yōu)化咨詢和實(shí)施服務(wù)

Arm與AWS合作深化,AWS Graviton4展現(xiàn)顯著進(jìn)展

蘋果利用AWS定制AI芯片提升服務(wù)

Zonal架構(gòu)在SDV中的主要優(yōu)勢

Commvault在AWS上推出Commvault Cloud網(wǎng)絡(luò)彈性平臺

【「大模型時代的基礎(chǔ)架構(gòu)」閱讀體驗(yàn)】+ 未知領(lǐng)域的感受

英特爾和AWS共同投資定制芯片

傳感器技術(shù)在構(gòu)建實(shí)時監(jiān)控系統(tǒng)中有什么作用

思爾芯亮相RISC-V中國峰會,展示架構(gòu)建模與混合仿真驗(yàn)證方法

使用AWS在云中構(gòu)建HIPAA架構(gòu)

使用AWS在云中構(gòu)建HIPAA架構(gòu)

評論