前言

代理池是滲透測試中常用的工具,用來躲避各種各樣的封IP的防火墻,也幫助自身隱藏蹤跡.

大部分工具也支持代理選項,但少有支持代理池的.實際上,不需要修改工具去支持代理池,只需要弄一個中間層,在中間層搭建代理池,然后支持代理的工具就可以變相支持代理池了.

當然,解決方案多種多樣,我只提一個最簡單的.

使用

shadowsocksR應該都用過吧?沒有用過的可以去這里下載

https://github.com/shadowsocksr-backup/shadowsocksr-csharp/releases

當然ssr首先需要添加服務器,這里我就不打廣告了,可以自行搭建,自行搭建代理池的成本還是比較高的.所以建議購買現成的機場,大概四五十塊可以買四五十個ip的服務一個季度.當然也有免費的訂閱服務,但是免費的服務質量就不敢說了.

下面上手使用

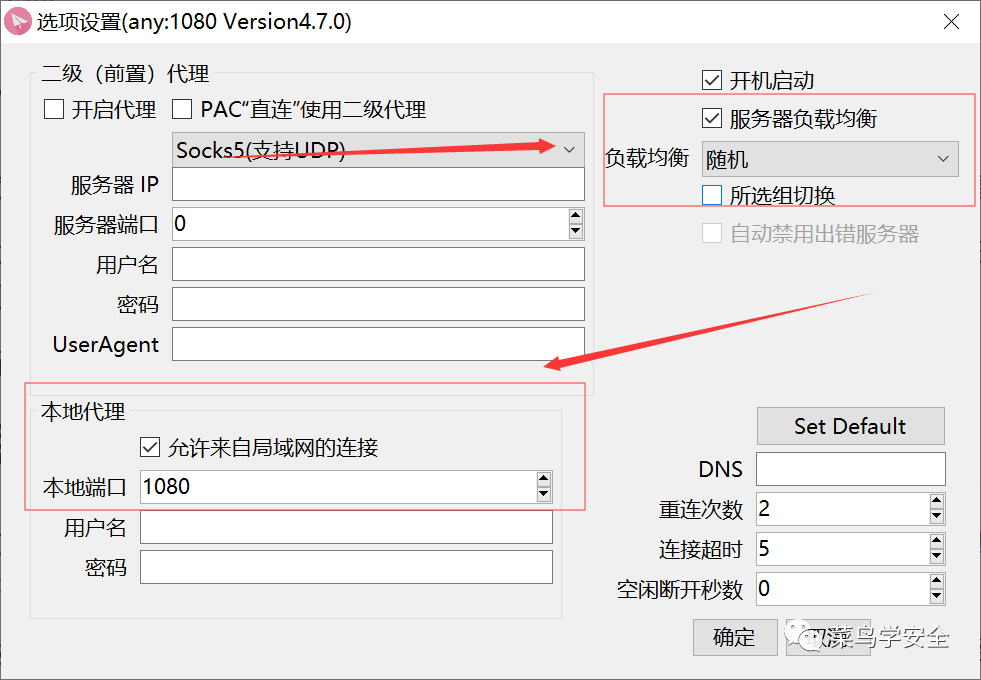

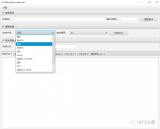

需要用到這兩個功能.

第一個是開啟本地代理,允許來自局域網的連接.

第二個是打開負載均衡,并將模式選擇 隨機.

這樣一個搭建在本地的代理池就完事了.

使用場景

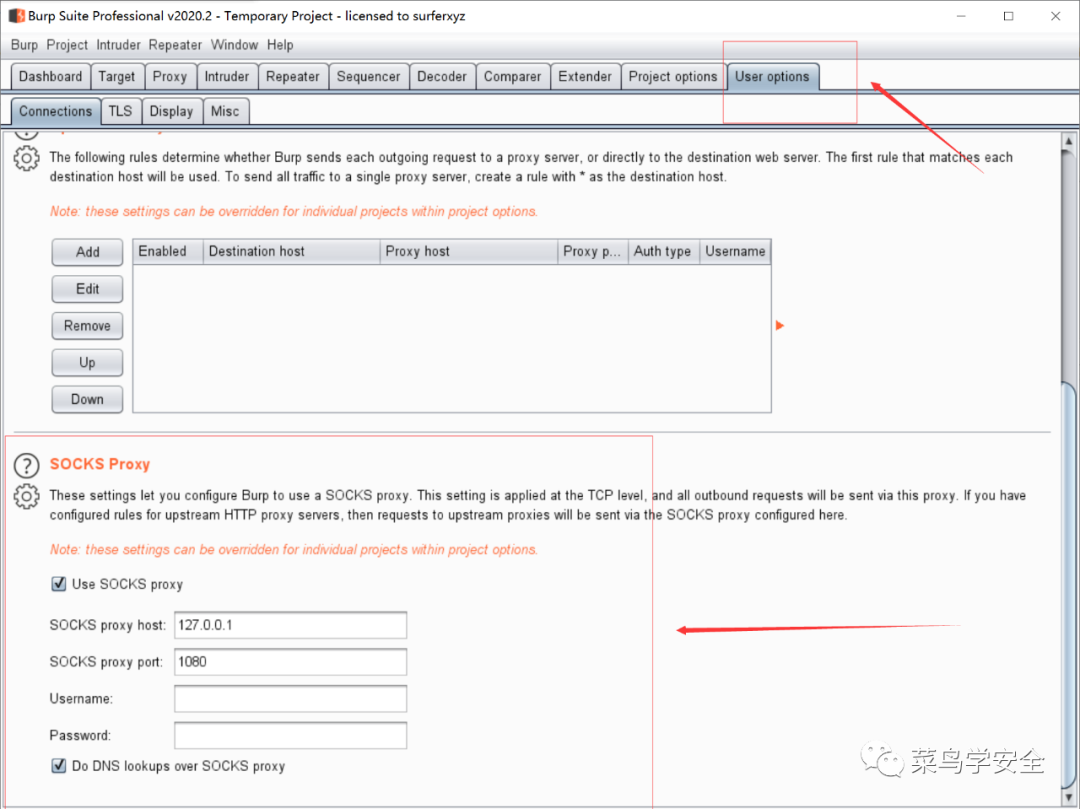

burpsuite

burpsuite這么強大的工具肯定支持代理,所以直接填上就好了

如果是日國外的站,記得勾上Do DNS lookups over SOCKS proxy

工具使用只講這一個,所有支持代理的工具都可以用這種方式完成代理池

以requests為例.

import requests

proxies = {'https': 'http://127.0.0.1:1080','http':'http://127.0.0.1:1080'}

requests.get("https://baidu.com",proxies=proxies)

python這里有些莫名其妙,代理協議填socks5不行,填http就可以了.

python的requests還有一個小坑,302重定向的請求不會通過代理,因此需要關閉自動重定向,加上代理后手動請求.

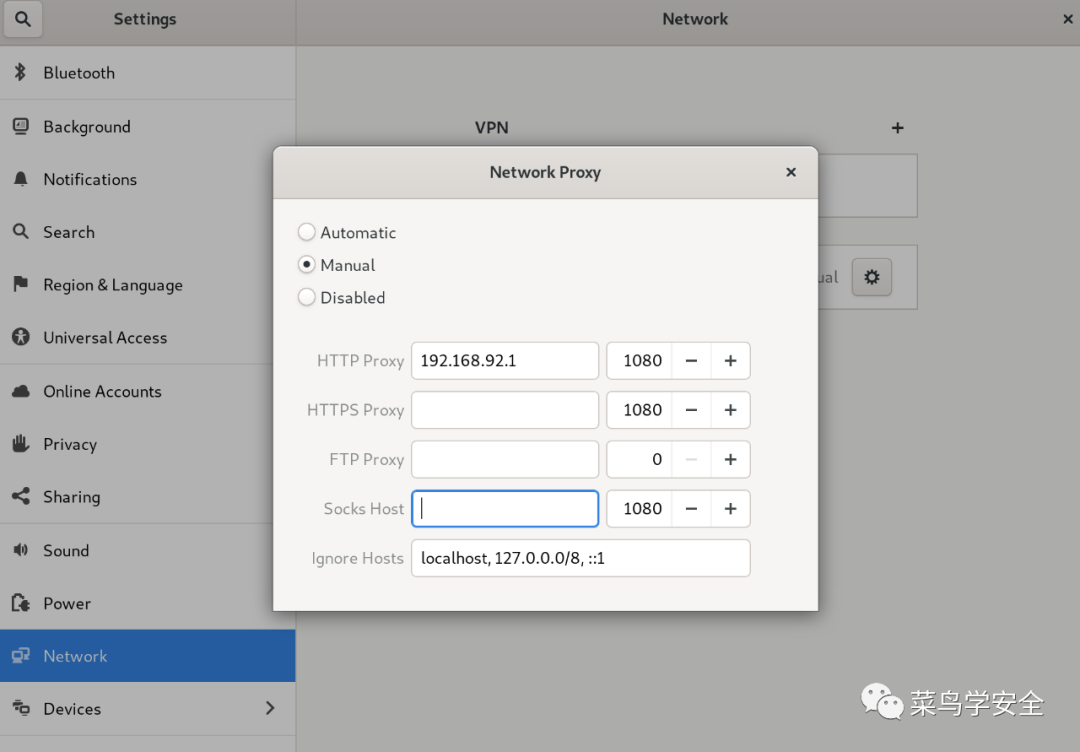

虛擬機

如果有些工具不支持代理池,可以把它放到虛擬機里,然后在虛擬機中配置全局的代理.

以kali為例

ip地址是ssr所在的內網地址

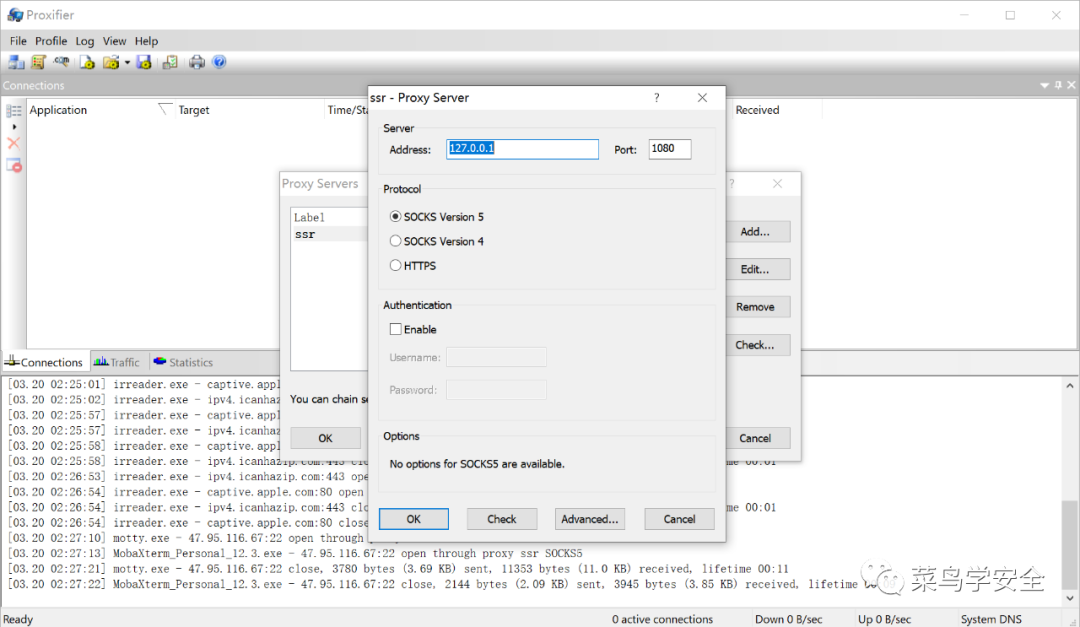

Proxifier

有一些工具并不支持代理功能,因此可以通過proxifier實現代理池.

配置也很簡單.

OK即可.然后就可以看到應用的流量走ssr過了.

proxychains

windows下有proxifier,linux下也有類似的工具,叫proxychains.

proxychains是kali自帶的工具,其他系統按照官方文檔安裝下即可.

使用:

vim /etc/proxychains.conf

將socks4 127.0.0.1 9095修改成

socks5 ssr所在ip 1080

proxychains wget https://google.com

SStap

sstap通過虛擬網卡實現網絡層代理,應該是比上面這些都更好的選擇.

但是我測試sstap的時候失敗了.

sstap能連上ssr的所在的1080端口,也接收到了流量,但是訪問時報錯了.

如果能解決,請聯系我,感謝.

小結

上面的使用場景能覆蓋大多數需求,但是因為socks協議本身的限制,是會話層的協議,位于表示層與傳輸層之間.

因此只能代理TCP和UDP的數據.如ICPM協議的ping就無能為力了.不能像VPN一樣立足于數據鏈路層或者網絡層.

-

服務器

+關注

關注

13文章

9685瀏覽量

87275 -

防火墻

+關注

關注

0文章

429瀏覽量

36072 -

局域網

+關注

關注

5文章

770瀏覽量

46796

原文標題:實戰技巧 | 給你的滲透工具上個代理池

文章出處:【微信號:菜鳥學安全,微信公眾號:菜鳥學安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

滲透測試中常用的工具

滲透測試中常用的工具

評論