據(jù)外媒報道,網(wǎng)絡(luò)安全公司RiskIQ指出,Magecart黑客組織最近鎖定了配置錯誤的Amazon S3儲存桶,在網(wǎng)站上的JavaScript文件中添加惡意代碼,估計已有超過1.7萬個網(wǎng)站受害,其中還包括Alexa流量排行榜上前2000名的網(wǎng)站。

Magecart黑客組織專門在電子商務(wù)網(wǎng)站上注入Skimmer惡意代碼以竊取用戶的付款信息,其手法又被稱為網(wǎng)頁側(cè)錄(WebSkimming)。

過去,Magecart組織是先入侵電子商務(wù)網(wǎng)站的代碼供應(yīng)商,再在供應(yīng)商所提供的代碼中注入Skimmer,一次捕獲使用相關(guān)服務(wù)的數(shù)千家電子商務(wù)網(wǎng)站。但是現(xiàn)在,Magecart黑客組織使用了新招術(shù):掃描配置錯誤的Amazon S3儲存桶以植入Skimmer。

其實Amazon S3存儲桶的預(yù)設(shè)值是私有且受保護(hù)的,但若管理人員配置失誤即可能允許擁有AWS帳號的用戶往其中存取或?qū)懭雰?nèi)容。RiskIQ自今年4月初,便陸續(xù)發(fā)現(xiàn)受到Skimmer感染的Amazon S3儲存桶。

當(dāng)黑客發(fā)現(xiàn)配置錯誤的儲存桶時,就會掃描其中的JavaScript文件,往文件中添加Skimmer后,再把它存回儲存桶中,這一系列過程都是自動完成的。

但是,Skimmer必須要剛好出現(xiàn)在付款頁面上,才能幫助黑客取得用戶的付款信息。雖然成功率不是100%,但黑客也能從中獲取不少利益。

RiskIQ建議管理人員若要變更AmazonS3儲存桶的存取預(yù)設(shè)值,應(yīng)該更為妥善地設(shè)定存取控制,例如使用白名單、限制寫入權(quán)限,且禁止任何人對外公開存儲桶。

-

黑客

+關(guān)注

關(guān)注

3文章

284瀏覽量

22263 -

網(wǎng)站

+關(guān)注

關(guān)注

2文章

259瀏覽量

23461

原文標(biāo)題:Magecart黑客組織使用新手法,過萬網(wǎng)站被黑

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

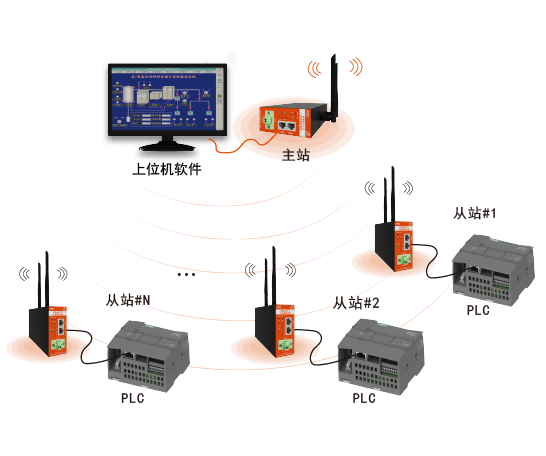

新手必看!搞清楚Modbus主站和從站,讓你成為通信達(dá)人

是德科技助力汽車網(wǎng)絡(luò)安全測試

如何用潔凈室技術(shù)實現(xiàn)業(yè)務(wù)快速恢復(fù)

IP地址會被黑?

SiRider S1芯擎工業(yè)開發(fā)板測評+1.防止黑客入侵通信監(jiān)控系統(tǒng)(PSA)

使用C2000 EtherCAT從站控制器的SMI進(jìn)行以太網(wǎng)PHY配置

萬象奧科參展“2024 STM32全國巡回研討會”—深圳站、廣州站

Magecart黑客組織使用新手法,過萬網(wǎng)站被黑

Magecart黑客組織使用新手法,過萬網(wǎng)站被黑

評論