還記得英特爾處理器 2018 年初爆出的嚴(yán)重漏洞“幽靈”和“熔斷”嗎?它們影響了 20 多年來所有的芯片。

美國時間 5 月 14 日,英特爾芯片又爆出了一組新的嚴(yán)重漏洞,共包含 4 個 bug,官方命名為“微架構(gòu)數(shù)據(jù)采樣漏洞(Microarchitectural Data Sampling)”,但漏洞發(fā)現(xiàn)者給它起了一個更酷的名字——“ZombieLoad(僵尸負(fù)載)”。

(來源:zombieloadattack.com)

從披露的數(shù)據(jù)來看,它幾乎影響所有 2011 年以后的英特爾芯片,無論是 PC 處理器,還是服務(wù)器處理器,都會受到影響,涵蓋 Xeon 、Broadwell 、Sandy Bridge 、Skylake 、Coffee Lake 和 Atom 等多個家族。

這組漏洞允許黑客通過旁路攻擊的方式,繞開芯片的加密算法,直接獲得 CPU 正在處理的程序數(shù)據(jù)和帳號密碼等敏感信息。如果該核心在并行處理多組數(shù)據(jù),它們都會遭到泄漏,而用戶可能對此一無所知。

英特爾官方表示,尚未發(fā)現(xiàn)利用該漏洞的攻擊事故,并且強(qiáng)調(diào)了漏洞“只能讓攻擊者獲得攻擊時的數(shù)據(jù)”,而不是“任何他想要獲得的數(shù)據(jù)”,試圖淡化漏洞的負(fù)面影響。

芯片設(shè)計缺陷導(dǎo)致的漏洞

與之前的“幽靈”和“熔斷”漏洞類似,“ZombieLoad”也是由芯片設(shè)計缺陷導(dǎo)致的漏洞。這意味著攻擊者無需運(yùn)行木馬等惡意軟件,就有機(jī)會獲取處理器中的核心數(shù)據(jù)。不過之前不同的是,該漏洞只影響英特爾的芯片,并不影響 AMD 和 ARM 架構(gòu)芯片。

“ZombieLoad”最早在 2018 年被多個獨(dú)立安全團(tuán)隊(duì)發(fā)現(xiàn),包括英特爾內(nèi)部團(tuán)隊(duì)和奧地利格拉茨科技大學(xué)團(tuán)隊(duì)。后者對其觸發(fā)機(jī)制、工作原理和影響范圍進(jìn)行了深入研究,并且在去年 6 月匯報給了英特爾。

他們認(rèn)為,該漏洞比“幽靈”更容易觸發(fā),但比“熔斷”更難觸發(fā)。

從整體上看,攻擊者利用該漏洞的方式與利用“熔斷”漏洞的方式類似,根源都在于“預(yù)測執(zhí)行(speculative execution)”和“亂序執(zhí)行(out-of-order execution)”。

兩者都是現(xiàn)代處理器常用的優(yōu)化技術(shù)。前者指的是 CPU 會預(yù)測未來一段時間內(nèi)可能會用到的數(shù)據(jù)并執(zhí)行計算,這樣就可以在需要時立刻使用計算結(jié)果。后者指的是 CPU 不會嚴(yán)格按照指令的順序串行執(zhí)行,而是將指令分組并行執(zhí)行,最后再整合每組指令的執(zhí)行結(jié)果。

如果遇到了異常指令或預(yù)測錯誤,CPU 會丟掉之前的計算結(jié)果,恢復(fù)到預(yù)測執(zhí)行和亂序執(zhí)行之前的狀態(tài),然后再重新執(zhí)行計算任務(wù)。

這樣設(shè)計的初衷是靈活利用緩存和并行處理能力,提升 CPU 的運(yùn)算性能。然而,之前的“熔斷”漏洞就是利用了“異常指令出現(xiàn)時,CPU 緩存內(nèi)容不會恢復(fù)”的設(shè)計缺陷。

雖然英特爾之后推出了多個安全補(bǔ)丁封堵漏洞,但這次的“ZombieLoad”依舊借助亂序和預(yù)測執(zhí)行的設(shè)計缺陷,攻陷了芯片的防護(hù)機(jī)制,證明類似的變種攻擊手段仍然有效。

具體來說,“ZombieLoad”可以歸納為微架構(gòu)數(shù)據(jù)采樣漏洞(MDS)。它可以在不觸發(fā)架構(gòu)異常的情況下,僅憑微架構(gòu)指令錯誤,比如在微架構(gòu)內(nèi)部重新發(fā)送內(nèi)存請求,就能發(fā)動攻擊,獲取處理器中的數(shù)據(jù)。

與“熔斷”不同的是,“ZombieLoad”獲取的是芯片內(nèi)部緩沖區(qū)(buffer)的數(shù)據(jù)。如果我們將 CPU 視為不同組件構(gòu)成的小型網(wǎng)絡(luò),那么在程序運(yùn)行時,緩沖區(qū)就負(fù)責(zé)儲存組件之間通信的數(shù)據(jù)流量。

這些流量本來只屬于對應(yīng)程序的,比如你在用瀏覽器查看什么網(wǎng)頁,輸入的賬號密碼,其它程序無法獲取。不過攻擊者可以通過“ZombieLoad”漏洞欺騙 CPU,截獲這些敏感數(shù)據(jù)。

研究人員指出,對于 PC 用戶來說,這種漏洞可能會導(dǎo)致特定隱私數(shù)據(jù)泄露,包括帳號、密碼、姓名和地址等等。他們還展示了一個小型的攻擊演示,證明用戶數(shù)據(jù)確實(shí)會在毫不知情的情況下被惡意盜取。

圖 | 安全研究人員展示用 ZombieLoad 漏洞實(shí)時監(jiān)視用戶所瀏覽的網(wǎng)頁(來源:zombieloadattack.com)

更嚴(yán)重的是,對于亞馬遜和微軟這樣的云服務(wù)提供商,服務(wù)器處理器很可能會同時處理多個客戶的需求,“ZombieLoad”這樣的漏洞就會變得非常惡劣,一旦被濫用,可能導(dǎo)致大規(guī)模的機(jī)密數(shù)據(jù)泄露。

不過想要觸發(fā)該漏洞也很困難,攻擊者必須獲得接觸機(jī)器的機(jī)會,還要運(yùn)行惡意軟件,而且還只能獲得正在運(yùn)行中的程序的數(shù)據(jù),不能選擇自己想要竊取的數(shù)據(jù)。這一點(diǎn)大大降低了它對于黑客的價值。

打補(bǔ)丁堵漏洞,但處理器性能可能下降

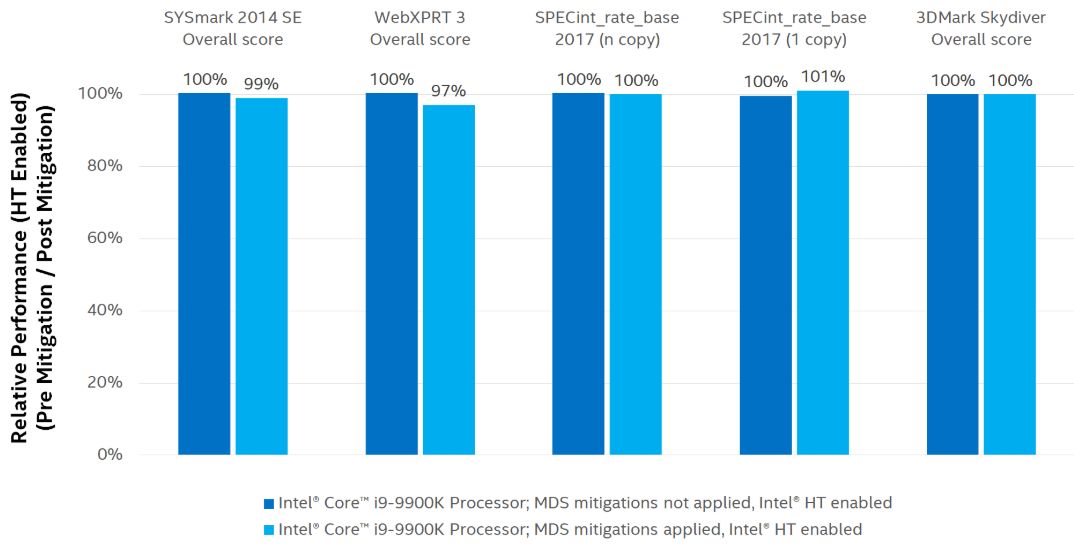

目前,英特爾已經(jīng)放出了漏洞補(bǔ)丁,將聯(lián)合電腦 OEM 廠商推送微碼更新(MCU),部分受影響的處理器性能將會略微下降(1% - 19% 不等)。

由于“ZombieLoad”漏洞是由英特爾公司和第三方安全研究公司聯(lián)合公布的,按照業(yè)界慣例,他們會提前通知各大設(shè)備廠商,給他們充足的時間開發(fā)補(bǔ)丁。因此,微軟、蘋果、谷歌和亞馬遜等公司也都發(fā)出公告,紛紛表示已經(jīng)或即將為旗下產(chǎn)品推送安全補(bǔ)丁,封堵漏洞。

從英特爾官方和微軟、蘋果、谷歌等企業(yè)的迅速行動來看,“ZombieLoad”漏洞或許不會對日常生活造成太大的影響,大部分處理器性能的縮水也都在可接受范圍內(nèi),因此我們也不必太過擔(dān)心,積極安裝官方推送的安全補(bǔ)丁即可。

圖 | 對英特爾酷睿 i9-9900K 處理器的影響(來源:英特爾)

PC 領(lǐng)域兩巨頭之一的蘋果公司表示,系統(tǒng)更新至 Mojave 10.14.5 的蘋果電腦將會是安全的,并且不會有顯著的性能影響,除非用戶選擇運(yùn)行全套安全補(bǔ)丁,則可能受到最高為 40% 的性能損失。微軟同樣已在最新的系統(tǒng)更新里部署相關(guān)的補(bǔ)丁。

在移動設(shè)備與云服務(wù)領(lǐng)域,谷歌表示,只有使用英特爾芯片的安卓系統(tǒng)才會有漏洞,用戶需要安裝具體設(shè)備產(chǎn)商最新的更新來補(bǔ)上漏洞,而谷歌自主的 Chromebook 產(chǎn)品則已經(jīng)完成補(bǔ)丁更新。亞馬遜則在第一時間更新了所有 AWS 的主機(jī),表示產(chǎn)品已不會收到此漏洞的影響。

本次的“ZombieLoad”漏洞并非是英特爾芯片的第一個大規(guī)模嚴(yán)重漏洞。早在 2018 年 1 月 3 日,英特爾的芯片產(chǎn)品就曾被爆出存在巨大的設(shè)計缺陷,能夠引起兩種網(wǎng)絡(luò)黑客攻擊。它們就是大名鼎鼎的“熔斷(Meltdown)”和“幽靈(Spectre)”。

(來源: 格拉茨技術(shù)大學(xué)/Natascha Eibl)

“熔斷”是一種打破應(yīng)用程序與操作系統(tǒng)之間隔離的攻擊。當(dāng)隔離消失后,軟件就可以直接訪問內(nèi)存,從而直接調(diào)取其他應(yīng)用程序和系統(tǒng)資源;“幽靈”則是一種打破不同應(yīng)用程序之間隔離的攻擊。它可以讓黑客進(jìn)行偽裝,騙過系統(tǒng)的檢測,最終達(dá)到調(diào)取資源的目的。

在這兩個漏洞中,英特爾處理器沒有對兩種訪問方式進(jìn)行限制,處理器直接給一些存在安全隱患的操作開了綠燈。

當(dāng)然,同樣按照業(yè)界慣例,這兩個漏洞也是與各大公司的安全補(bǔ)丁同時公布的。沒有打補(bǔ)丁的朋友一定要立刻去進(jìn)行系統(tǒng)更新!

數(shù)據(jù)安全是一個嚴(yán)肅的話題,尤其是當(dāng)今,我們把大量的信息都以數(shù)據(jù)形式存在了個人電腦以及云端。來自處理器的設(shè)計缺陷會致使這些數(shù)據(jù)被盜竊和濫用,導(dǎo)致用戶損失個人財產(chǎn)。當(dāng) AI 技術(shù)商業(yè)落地后,安全漏洞和處理器效率的重要性幾乎是等價的,它們分別影響了用戶使用服務(wù)的保障以及服務(wù)體驗(yàn)。作為該領(lǐng)域最重要的硬件廠商,英特爾更應(yīng)該做好這方面工作,這是不可推卸的責(zé)任。

-

芯片

+關(guān)注

關(guān)注

459文章

52181瀏覽量

436187 -

英特爾

+關(guān)注

關(guān)注

61文章

10168瀏覽量

173932

原文標(biāo)題:英特爾芯片兩年內(nèi)第三次爆出嚴(yán)重安全漏洞,2011年以后的芯片幾無幸免

文章出處:【微信號:deeptechchina,微信公眾號:deeptechchina】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

英特爾Intel 18A制程芯片2025年量產(chǎn)計劃公布

英特爾獲78.6億美元美國芯片補(bǔ)貼

英特爾12月或發(fā)布Battlemage GPU芯片

AMD第三季度CPU出貨量激增,挑戰(zhàn)英特爾市場地位

美國政府?dāng)M增援英特爾

英特爾第三季度凈虧損169.89億美元

英特爾考慮出售Altera股權(quán)

剛剛!英特爾最新回應(yīng)

英特爾芯片兩年內(nèi)第三次爆出嚴(yán)重安全漏洞,2011年以后的芯片幾無幸免

英特爾芯片兩年內(nèi)第三次爆出嚴(yán)重安全漏洞,2011年以后的芯片幾無幸免

評論