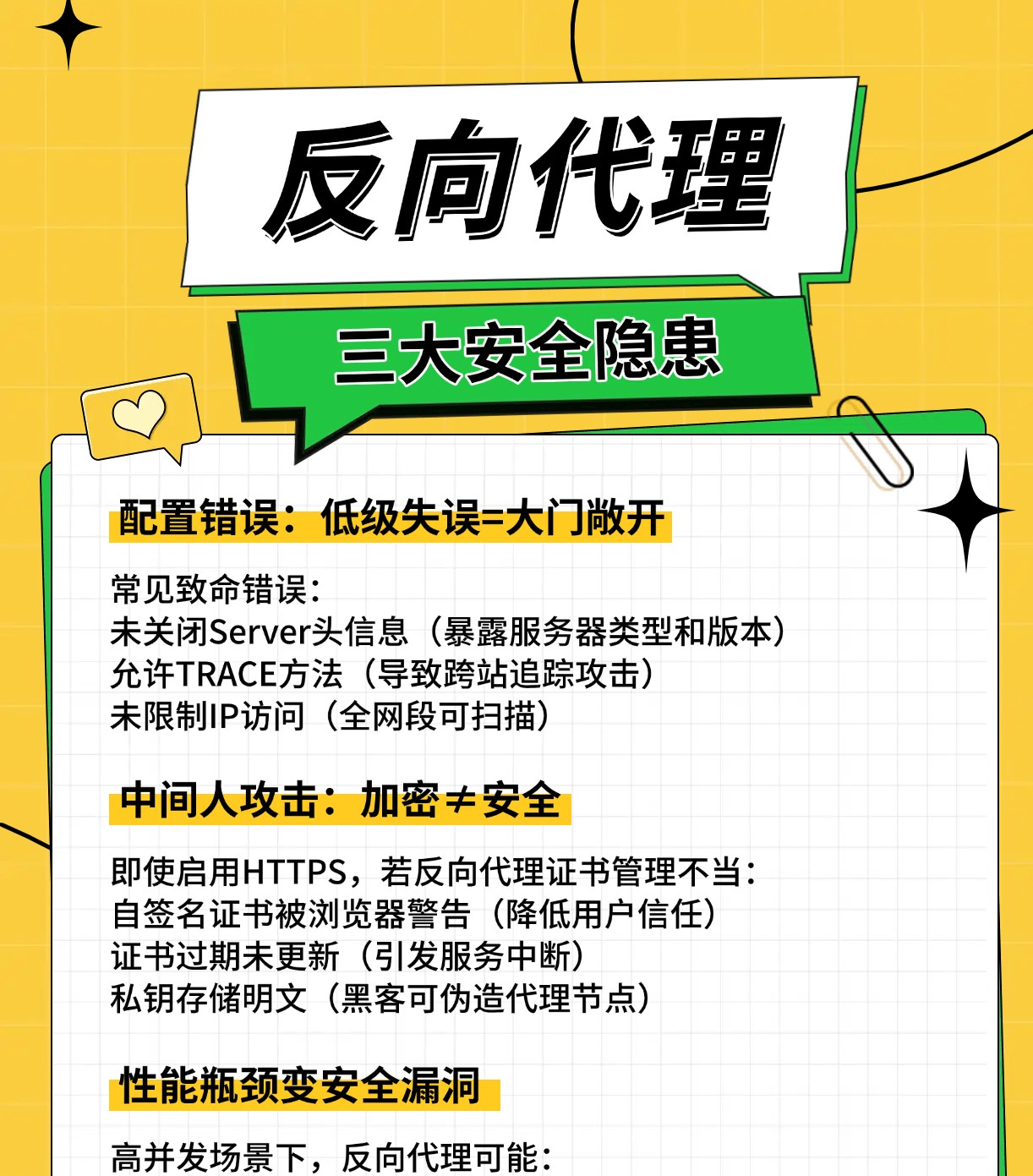

“某電商因反向代理配置失誤,3秒泄露10萬(wàn)訂單數(shù)據(jù)!”

“某金融公司被黑*利用Nginx漏洞,內(nèi)網(wǎng)系統(tǒng)遭滲透……”

反向代理(ReverseProxy)作為企業(yè)網(wǎng)絡(luò)架構(gòu)的“守門人”,用對(duì)了是盾牌,用錯(cuò)了是后門。

反向代理,究竟是什么?

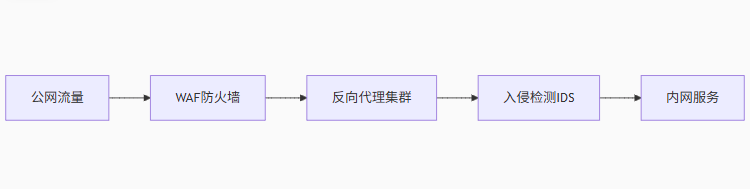

反向代理,簡(jiǎn)單來(lái)說(shuō),就是位于客戶端和服務(wù)器之間的一道“安全門”。當(dāng)用戶發(fā)起請(qǐng)求時(shí),請(qǐng)求首先到達(dá)反向代理服務(wù)器,反向代理服務(wù)器根據(jù)預(yù)設(shè)的規(guī)則對(duì)請(qǐng)求進(jìn)行處理,然后再將請(qǐng)求轉(zhuǎn)發(fā)給內(nèi)部真正的服務(wù)器。而服務(wù)器返回的響應(yīng),也會(huì)先經(jīng)過(guò)反向代理服務(wù)器,再返回給用戶。這一過(guò)程中,用戶并不知道反向代理的存在,仿佛直接與內(nèi)部服務(wù)器進(jìn)行交互,但實(shí)際上內(nèi)部服務(wù)器的信息被反向代理很好地隱藏了起來(lái)。

【企業(yè)級(jí)安全反向代理的4大鐵律】

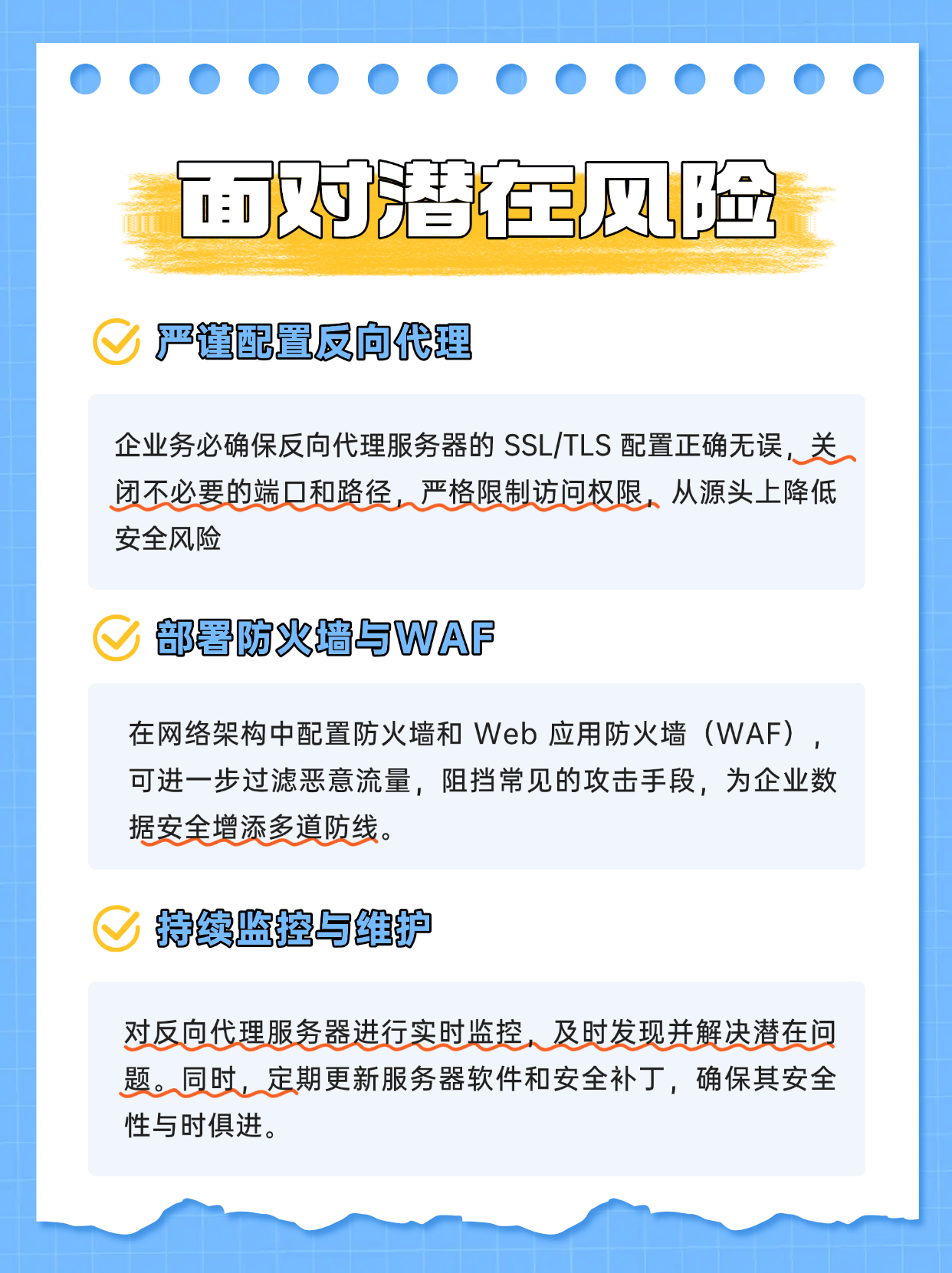

1.配置規(guī)范

強(qiáng)制動(dòng)作:

關(guān)閉Server標(biāo)簽、禁用危險(xiǎn)HTTP方法

啟用HSTS(防SSL剝離攻擊)

嚴(yán)格ACL控制(僅允許可信IP段訪問(wèn))

2.證書(shū)全生命周期管理

支持ACME

實(shí)時(shí)監(jiān)控證書(shū)狀態(tài)(過(guò)期前30天預(yù)警)

3.深度防御架構(gòu)

關(guān)鍵策略:

代理層與業(yè)務(wù)層隔離(DMZ區(qū)部署)

每層獨(dú)立加密(TLS+IPSec雙重保障)

4.審計(jì)與攻防演練

每月必須執(zhí)行:

代理日志分析(檢測(cè)異常請(qǐng)求模式)

模擬滲透測(cè)試(雇傭白帽黑*攻擊自身)

【以企業(yè)級(jí)反向代理工具ZeroNews為例—如何強(qiáng)化企業(yè)數(shù)據(jù)安全】

端到端加密傳輸:

1、采用TLS全程加密

確保數(shù)據(jù)從內(nèi)網(wǎng)到公網(wǎng)的傳輸過(guò)程不可被竊聽(tīng)或篡改,符合企業(yè)級(jí)安全標(biāo)準(zhǔn)。

2、多層次訪問(wèn)控制

IP黑白名單:僅允許授權(quán)IP或設(shè)備訪問(wèn)內(nèi)網(wǎng)服務(wù),杜絕非法接入。

3、自定義域名與證書(shū)管理

企業(yè)可自主綁定域名并管理SSL證書(shū),ZeroNews不接觸用戶數(shù)據(jù),避免因第三方平臺(tái)漏洞導(dǎo)致的數(shù)據(jù)泄露。

4、日志審計(jì)與監(jiān)控

提供詳細(xì)的訪問(wèn)日志與審計(jì)功能,企業(yè)可實(shí)時(shí)監(jiān)控?cái)?shù)據(jù)訪問(wèn)行為,快速響應(yīng)異常事件。

在數(shù)據(jù)安全形勢(shì)日益嚴(yán)峻的今天,反向代理無(wú)疑是企業(yè)保障數(shù)據(jù)安全的一把利器。它通過(guò)隱藏內(nèi)部服務(wù)器信息、負(fù)載均衡、過(guò)濾非法請(qǐng)求和SSL/TLS加密等功能,為企業(yè)的數(shù)據(jù)安全筑起了一道堅(jiān)實(shí)的防線。

然而,企業(yè)在使用反向代理時(shí),也不能掉以輕心,必須進(jìn)行嚴(yán)格的安全配置和管理,才能充分發(fā)揮其優(yōu)勢(shì),建議選擇企業(yè)級(jí)別的工具如ZeroNews,確保企業(yè)數(shù)據(jù)的安全無(wú)憂。

審核編輯 黃宇

-

服務(wù)器

+關(guān)注

關(guān)注

13文章

9791瀏覽量

87920

發(fā)布評(píng)論請(qǐng)先 登錄

樓宇管理系統(tǒng) (BMS) 網(wǎng)絡(luò)安全的力量

基于代理式AI建立網(wǎng)絡(luò)安全防御體系

凌科芯安LKT4305GM打造安全物聯(lián)網(wǎng)

Oracle 與 NVIDIA 合作助力企業(yè)加速代理式 AI 推理

使用反向代理,企業(yè)的數(shù)據(jù)到底安不安全?

使用反向代理,企業(yè)的數(shù)據(jù)到底安不安全?

評(píng)論