運營技術(OT)網絡用于許多行業,如制造、能源、運輸和醫療運營。與傳統IT網絡不同,OT網絡的中斷或故障會直接影響物理資產、導致停機并危及安全。

由于其關鍵性,OT系統需要特殊的監控方法。用于監控的設備必須能夠處理實時數據,并且在任何情況下都不能影響所部署網絡的安全性和性能。

另一方面,OT網絡通常由具有專有工業網絡協議的傳統系統組成,使用傳統IT網絡監控工具無法輕松監控。要獲得這些數據的可見性,需要能夠捕捉和解釋這些獨特協議的專用設備。

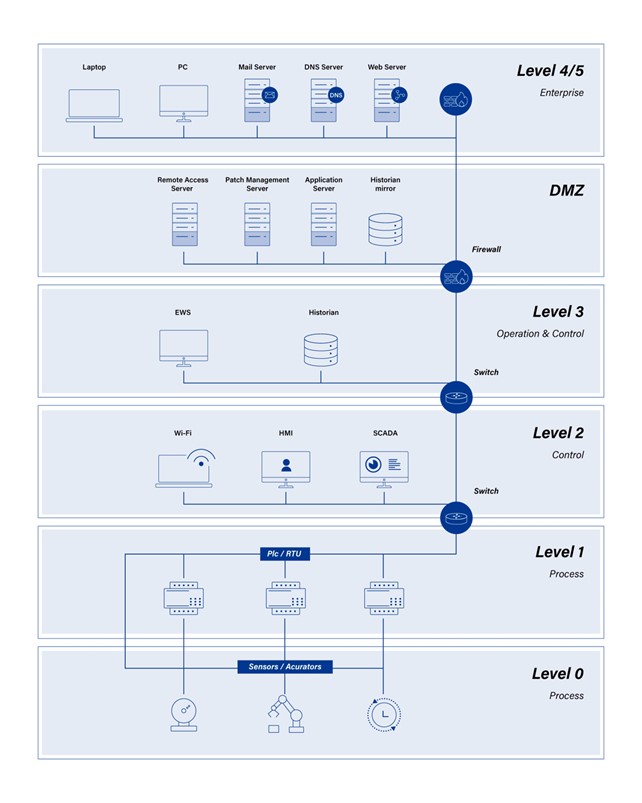

普渡模型

普渡工業控制系統(ICS)安全模型是一個框架,概述了保護敏感工業環境的多層次方法。該模型最初由普渡大學開發,并作為ISA-99標準的一部分由國際自動化學會(ISA)進一步完善,它定義了六個不同的網絡分段層,每個層都旨在發揮保護和管理工業運行的特定功能。這些層級的范圍從企業級一直到實際物理流程。

普渡模型的主要目標是在企業各級網絡之間建立清晰、安全的界限,特別是將企業和生產運營分開。這種分隔有助于防止網絡威脅在不同業務領域傳播,從而增強整體安全態勢。通過實施這種結構化方法,企業可以更好地管理和降低與網絡安全威脅、未經授權的訪問和數據泄露相關的風險,確保工業控制系統持續可靠地運行。

按照這一模式,以下是使用TAP和NPB監控工業網絡的步驟:

步驟1:識別關鍵資產

監控工業網絡的第一步是確定需要保護的關鍵資產。這包括對工業流程運行至關重要的所有設備和系統。

步驟2:劃分網絡

下一步,應根據普渡模型的分層級別對網絡進行分段。這樣可以更好地進行監控和分析,從而在需要調查時減少停機時間。

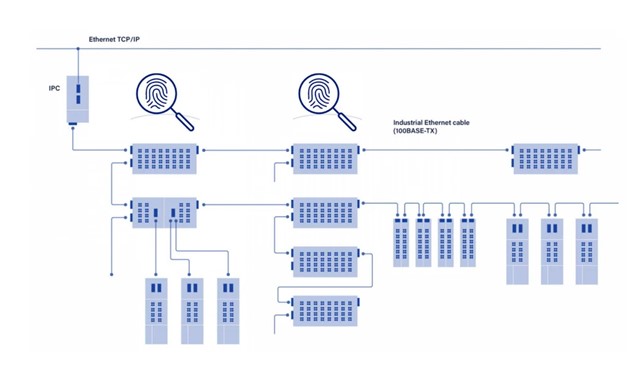

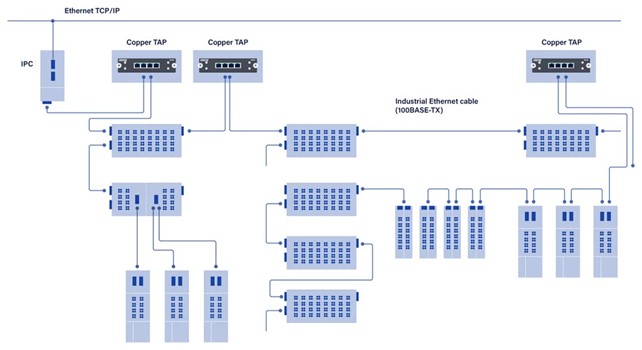

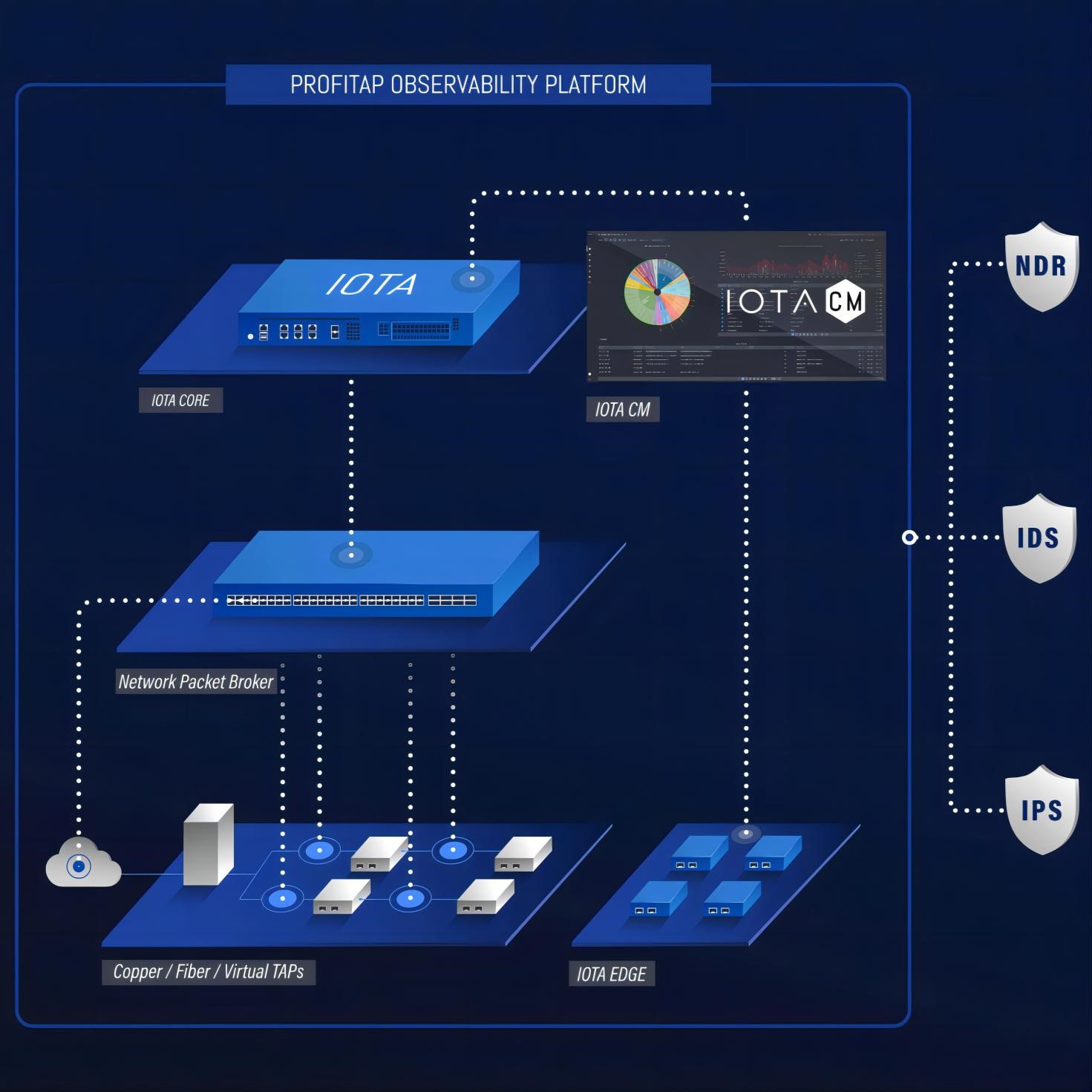

步驟3:部署TAP

網絡TAP是一種硬件設備,用于被動監控網絡流量,而不會中斷流量。將其部署在網絡中的戰略點,如不同層級或區域之間,以捕獲通過的所有數據。可為OT環境提供特殊的低延遲和24v型號。

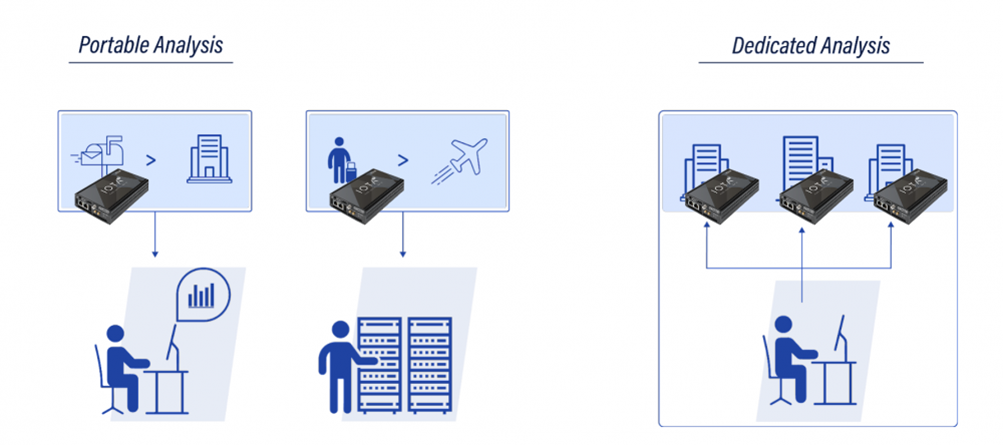

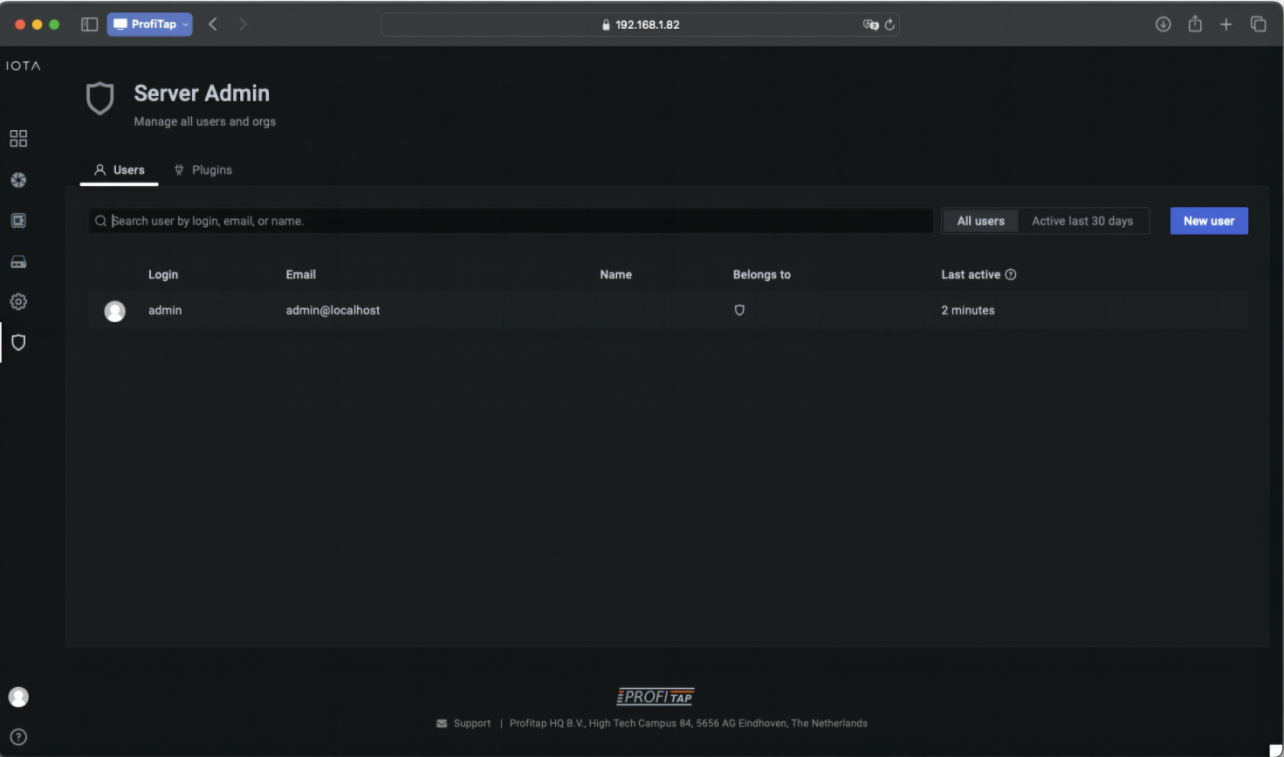

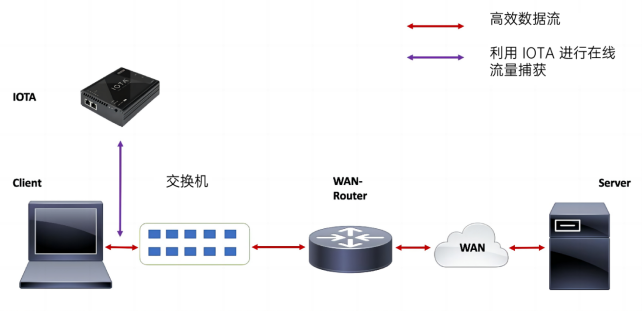

我們曾撰文介紹如何使用銅纜TAP和IOTA加強OT網絡監控。銅纜TAP(如艾體寶提供的產品)是一種非侵入式設備,可捕獲單根電纜中的所有網絡流量,提供獨立的TX/RX流,不會引入延遲或干擾現有流量。這樣就可以無縫、無交互地集成到現有網絡中,這對于時間要求嚴格、中斷可能會妨礙運營的工業環境來說至關重要。

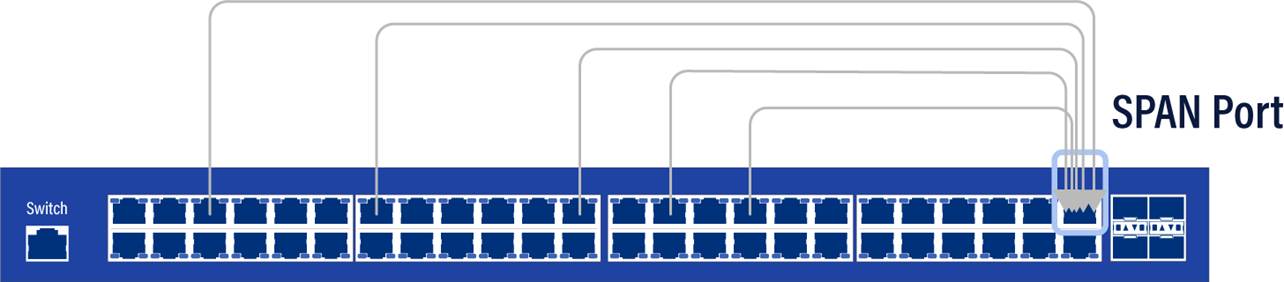

步驟4:建立聚合層

網絡數據包代理(NPB)是一種智能設備,可接收來自多個TAP的流量,并將其匯聚成單一信息流進行分析。它們還提供高級過濾功能,以減少不重要的數據。網絡數據包代理還可以接收來自SPAN連接等其他來源的流量,從而為不同的部署方案提供靈活性。網絡數據包代理可在向監控工具發送監控數據之前幫助優化數據,例如通過重復數據流。

步驟5:監控流量

收集到的流量可由IOTA通過多個儀表板進行分析,并轉發給入侵檢測系統(IDS)或網絡檢測與響應(NDR)等監控系統。

步驟6:識別異常

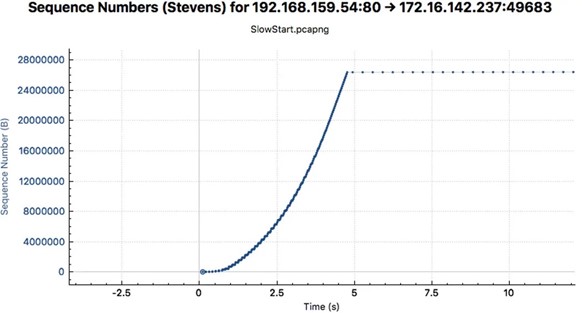

使用分析工具可以輕松檢測到硬件性能下降、網絡擁塞或組件故障等問題。然后,應用人員可以直接調查問題,并確定最佳行動方案。

第7步:優化和實施

根據從流量監控中獲得的洞察力,可以做出改變,使網絡和應用程序更具彈性。此外,在網絡TAP和網絡包代理層面,添加不同的捕獲位置和創建新的過濾規則,也有助于更好地了解網絡概況。

步驟8:定期更新

定期更新用于監控工業網絡的安全工具至關重要。這將確保它們擁有最新的威脅情報和軟件功能,并能檢測和緩解新的攻擊或問題。

通過遵循這些步驟,企業可以使用TAP和NPB有效監控其工業網絡,同時遵守普渡模型的分層安全方法。這有助于保護關鍵資產免受網絡威脅,確保平穩運行,并保持合規性。

審核編輯 黃宇

-

網絡安全

+關注

關注

11文章

3295瀏覽量

61118 -

安全監控

+關注

關注

1文章

50瀏覽量

11126 -

tap

+關注

關注

0文章

10瀏覽量

2754

發布評論請先 登錄

艾體寶洞察 SPAN?端口VS.網絡 TAP :哪種才是最佳流量監控方案?

艾體寶干貨 IOTA實戰:如何精準識別網絡風險

普渡機器人接入DeepSeek滿血版模型

艾體寶干貨 深度防御策略:構建USB安全防線的五大核心層次

艾體寶方案 全面提升API安全:AccuKnox 接口漏洞預防與修復

艾體寶與Kubernetes原生數據平臺AppsCode達成合作

活動回顧 艾體寶 開源軟件供應鏈安全的最佳實踐 線下研討會圓滿落幕!

艾體寶干貨 OIDA之四:掌握數據包分析-分析的藝術

艾體寶干貨 如何使用IOTA進行遠程流量數據采集分析

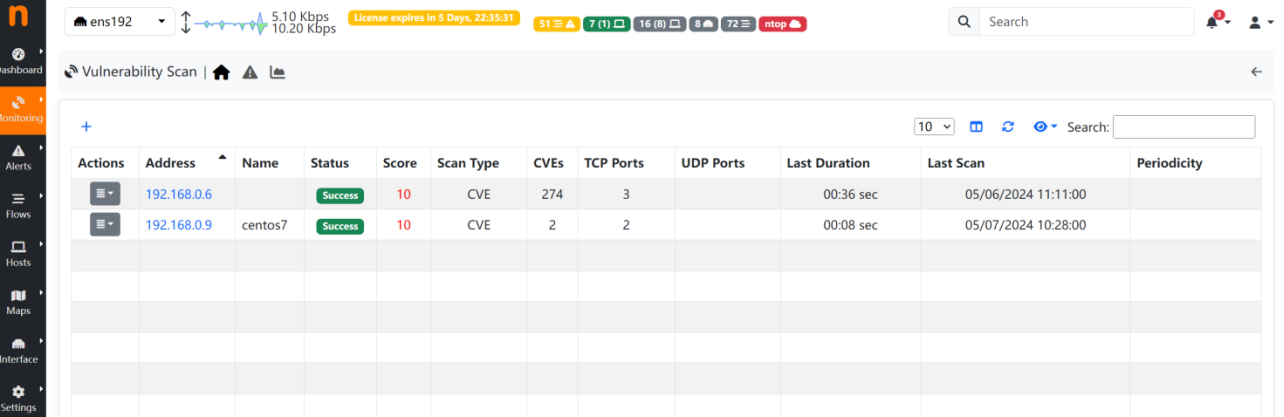

艾體寶干貨 網絡安全第一步!掃描主機漏洞!

艾體寶干貨 IOTA流量分析秘籍第三招:檢測黑名單上的IP地址

艾體寶干貨 老牌科技企業也難幸免的域名劫持是什么?

艾體寶干貨 IOTA流量分析秘籍第一招:網絡基線管理

艾體寶干貨 使用TAP和NPB安全監控OT網絡:基于普渡模型的方法

艾體寶干貨 使用TAP和NPB安全監控OT網絡:基于普渡模型的方法

評論