加解密(ArkTS)

以AES 128密鑰為例,完成加解密。具體的場景介紹及支持的算法規格。

開發步驟

生成密鑰

- 指定密鑰別名。

- 初始化密鑰屬性集。

- 調用[generateKeyItem]生成密鑰,具體請參考[密鑰生成]。

- 開發前請熟悉鴻蒙開發指導文檔 :[

gitee.com/li-shizhen-skin/harmony-os/blob/master/README.md]

除此之外,開發者也可以參考[密鑰導入],導入已有的密鑰。

加密

- 獲取密鑰別名。

- 獲取待加密的數據。

- 獲取加密[算法參數配置]。 在下方示例中,使用算法AES進行加密時,必須要選擇其對應分組模式以及填充模式,用例中選取的分組模式為CBC、填充模式為PKCS7,此時必須要填參數IV。

- 調用[initSession]初始化密鑰會話,并獲取會話的句柄handle。

- 調用[finishSession]結束密鑰會話,獲取加密后的密文。

解密

- 獲取密鑰別名。

- 獲取待解密的密文。

- 獲取解密[算法參數配置]。 不同的解密算法需寫入不同的參數配置,具體請參考[密鑰生成支持的算法]。

在下方示例中,使用算法AES進行解密時,必須要選擇其對應分組模式以及填充模式,用例中選取的分組模式為CBC、填充模式為PKCS7,此時必須要填參數IV。 - 調用[initSession]初始化密鑰會話,并獲取會話的句柄handle。

- 調用[finishSession]結束密鑰會話,獲取解密后的數據。

刪除密鑰

當密鑰廢棄不用時,需要調用[deleteKeyItem]刪除密鑰,具體請參考[密鑰刪除]。

`HarmonyOS與OpenHarmony鴻蒙文檔籽料:mau123789是v直接拿`

/*

* 以下以AES 128密鑰的Promise操作使用為例

*/

import { huks } from "@kit.UniversalKeystoreKit";

let aesKeyAlias = 'test_aesKeyAlias';

let handle:number;

let plainText = '123456';

let IV = '001122334455';

let cipherData:Uint8Array;

function StringToUint8Array(str: String) {

let arr:number[]=new Array();

for (let i = 0, j = str.length; i < j; ++i) {

arr.push(str.charCodeAt(i));

}

return new Uint8Array(arr);

}

function Uint8ArrayToString(fileData:Uint8Array) {

let dataString = '';

for (let i = 0; i < fileData.length; i++) {

dataString += String.fromCharCode(fileData[i]);

}

return dataString;

}

function GetAesGenerateProperties() {

let properties: Array< huks.HuksParam > =[{

tag: huks.HuksTag.HUKS_TAG_ALGORITHM,

value: huks.HuksKeyAlg.HUKS_ALG_AES

}, {

tag: huks.HuksTag.HUKS_TAG_KEY_SIZE,

value: huks.HuksKeySize.HUKS_AES_KEY_SIZE_128

}, {

tag: huks.HuksTag.HUKS_TAG_PURPOSE,

value: huks.HuksKeyPurpose.HUKS_KEY_PURPOSE_ENCRYPT |

huks.HuksKeyPurpose.HUKS_KEY_PURPOSE_DECRYPT

}];

return properties;

}

function GetAesEncryptProperties() {

let properties: Array< huks.HuksParam > = [{

tag: huks.HuksTag.HUKS_TAG_ALGORITHM,

value: huks.HuksKeyAlg.HUKS_ALG_AES

}, {

tag: huks.HuksTag.HUKS_TAG_KEY_SIZE,

value: huks.HuksKeySize.HUKS_AES_KEY_SIZE_128

}, {

tag: huks.HuksTag.HUKS_TAG_PURPOSE,

value: huks.HuksKeyPurpose.HUKS_KEY_PURPOSE_ENCRYPT

}, {

tag: huks.HuksTag.HUKS_TAG_PADDING,

value: huks.HuksKeyPadding.HUKS_PADDING_PKCS7

}, {

tag: huks.HuksTag.HUKS_TAG_BLOCK_MODE,

value: huks.HuksCipherMode.HUKS_MODE_CBC

}, {

tag: huks.HuksTag.HUKS_TAG_IV,

value: StringToUint8Array(IV)

}];

return properties;

}

function GetAesDecryptProperties() {

let properties: Array< huks.HuksParam > = [{

tag: huks.HuksTag.HUKS_TAG_ALGORITHM,

value: huks.HuksKeyAlg.HUKS_ALG_AES

}, {

tag: huks.HuksTag.HUKS_TAG_KEY_SIZE,

value: huks.HuksKeySize.HUKS_AES_KEY_SIZE_128

}, {

tag: huks.HuksTag.HUKS_TAG_PURPOSE,

value: huks.HuksKeyPurpose.HUKS_KEY_PURPOSE_DECRYPT

}, {

tag: huks.HuksTag.HUKS_TAG_PADDING,

value: huks.HuksKeyPadding.HUKS_PADDING_PKCS7

}, {

tag: huks.HuksTag.HUKS_TAG_BLOCK_MODE,

value: huks.HuksCipherMode.HUKS_MODE_CBC

}, {

tag: huks.HuksTag.HUKS_TAG_IV,

value: StringToUint8Array(IV)

}];

return properties;

}

async function GenerateAesKey() {

/*

* 模擬生成密鑰場景

* 1. 確定密鑰別名

*/

/*

* 2. 獲取生成密鑰算法參數配置

*/

let genProperties = GetAesGenerateProperties();

let options: huks.HuksOptions = {

properties: genProperties

}

/*

* 3. 調用generateKeyItem

*/

await huks.generateKeyItem(aesKeyAlias, options)

.then((data) = > {

console.info(`promise: generate AES Key success, data = ${JSON.stringify(data)}`);

}).catch((error: Error)= >{

console.error(`promise: generate AES Key failed, ${JSON.stringify(error)}`);

})

}

async function EncryptData() {

/*

* 模擬加密場景

* 1. 獲取密鑰別名

*/

/*

* 2. 獲取待加密的數據

*/

/*

* 3. 獲取加密算法參數配置

*/

let encryptProperties = GetAesEncryptProperties();

let options: huks.HuksOptions = {

properties: encryptProperties,

inData: StringToUint8Array(plainText)

}

/*

* 4. 調用initSession獲取handle

*/

await huks.initSession(aesKeyAlias, options)

.then((data) = > {

handle = data.handle;

}).catch((error: Error)= >{

console.error(`promise: init EncryptData failed, ${JSON.stringify(error)}`);

})

/*

* 5. 調用finishSession獲取加密后的密文

*/

await huks.finishSession(handle, options)

.then((data) = > {

console.info(`promise: encrypt data success, data is `+ Uint8ArrayToString(data.outData as Uint8Array));

cipherData = data.outData as Uint8Array;

}).catch((error: Error)= >{

console.error(`promise: encrypt data failed, ${JSON.stringify(error)}`);

})

}

async function DecryptData() {

/*

* 模擬解密場景

* 1. 獲取密鑰別名

*/

/*

* 2. 獲取待解密的密文

*/

/*

* 3. 獲取解密算法參數配置

*/

let decryptOptions = GetAesDecryptProperties()

let options: huks.HuksOptions = {

properties: decryptOptions,

inData: cipherData

}

/*

* 4. 調用initSession獲取handle

*/

await huks.initSession(aesKeyAlias, options)

.then((data) = > {

handle = data.handle;

}).catch((error: Error)= >{

console.error(`promise: init DecryptData failed, ${JSON.stringify(error)}`);

})

/*

* 5. 調用finishSession獲取解密后的數據

*/

await huks.finishSession(handle, options)

.then((data) = > {

console.info(`promise: decrypt data success, data is ` + Uint8ArrayToString(data.outData as Uint8Array));

}).catch((error: Error)= >{

console.error(`promise: decrypt data failed, ${JSON.stringify(error)}`);

})

}

async function DeleteKey() {

/*

* 模擬刪除密鑰場景

* 1. 獲取密鑰別名

*/

let emptyOptions: huks.HuksOptions = {

properties: []

}

/*

* 2. 調用deleteKeyItem刪除密鑰

*/

await huks.deleteKeyItem(aesKeyAlias, emptyOptions)

.then((data) = > {

console.info(`promise: delete data success`);

}).catch((error: Error)= >{

console.error(`promise: delete data failed, ${JSON.stringify(error)}`);

})

}

審核編輯 黃宇

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

鴻蒙

+關注

關注

60文章

2620瀏覽量

44043

發布評論請先 登錄

相關推薦

熱點推薦

鴻蒙開發:Universal Keystore Kit密鑰管理服務 密鑰導入介紹及算法規格

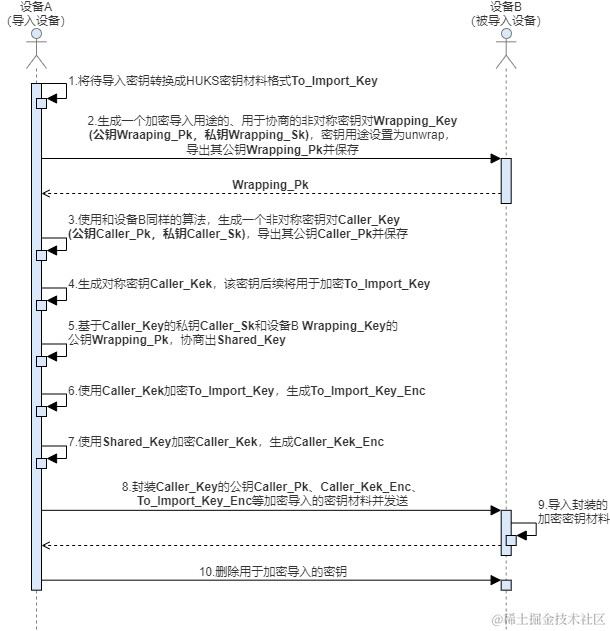

如果業務在HUKS外部生成密鑰(比如應用間協商生成、服務器端生成),業務可以將密鑰導入到HUKS中由HUKS進行管理。密鑰一旦導入到HUKS

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 密鑰協商 C、C++

以協商密鑰類型為ECDH,并密鑰僅在HUKS內使用為例,完成密鑰協商。具體的場景介紹及支持的算法規格,請參考[密鑰生成支持的算法]。

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 HMAC ArkTS

HMAC是密鑰相關的哈希運算消息認證碼(Hash-based Message Authentication Code),是一種基于Hash函數和密鑰進行消息認證的方法。

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 獲取密鑰屬性ArkTS

HUKS提供了接口供業務獲取指定密鑰的相關屬性。在獲取指定密鑰屬性前,需要確保已在HUKS中生成或導入持久化存儲的密鑰。

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 獲取密鑰屬性C C++

HUKS提供了接口供業務獲取指定密鑰的相關屬性。在獲取指定密鑰屬性前,需要確保已在HUKS中生成或導入持久化存儲的密鑰。

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 加解密ArkTS

鴻蒙開發:Universal Keystore Kit 密鑰管理服務 加解密ArkTS

評論