近期,網絡安全公司 Black Lotus Labs發布報告指出,名為“TheMoon”的惡意軟件從變種開始擴散,已在全球88個國家和地區多個SOHO路由器及物聯網裝置中被發現。

3月初發現此惡意活動后,經觀察,短短72小時已有6000臺華碩路由器被盯梢。黑客運用IcedID、Solarmarker等惡意軟件,透過代理僵尸網絡掩飾其線上行為。此次行動中,TheMoon在一周內入侵設備超過7000臺,尤其鎖定華碩路由器作為目標。

研究人員經由Lumen的全球網絡跟蹤技術,已經找到Faceless代理服務的運行路線圖,這次活動最先發生在2024年3月份頭兩周,僅用時72小時便成功攻擊超過6000臺華碩路由器。

他們并未提供華碩路由器被攻擊的具體方式,不過推測攻擊者利用了固件上的已知漏洞。另外,還有可能采用破譯管理員密碼、嘗試默認憑證以及弱憑據等方式進行。

一旦設備遭受惡意軟件攻擊,它將探測并確認是否存在特定的shell環境(例如“/bin/bash”、 “/bin/ash”或 “/bin/sh”)。若存在相應環境,一個名為“.nttpd”的有效負載便會被解密、丟棄并執行;這個有效負載會生成一份帶版本號(現行版本26)的PID文件。

此外,感染系統后,惡意軟件會設定iptables規則,阻止TCP流量在8080和80端口流動,同時只允許特定IP區域的流量通過。這種設置可以防止被入侵設備受到外部干擾。隨后,惡意軟件會嘗試鏈接到一組預先注冊的NTP服務器,以確認是否處于沙盒環境且能正常上網。

當攻擊成功后,惡意軟件通過反復使用固定IP地址與命令和控制(C2)服務器相連;對C2回饋指令。有時,C2也可能命令惡意軟件尋找其他組件,比如用于掃描80和8080端口容易受攻擊網絡服務器的蠕蟲模組,或者在被感染設備上輔助流量的 “.sox”文件。

-

華碩

+關注

關注

7文章

1604瀏覽量

63202 -

服務器

+關注

關注

13文章

9795瀏覽量

87997 -

路由器

+關注

關注

22文章

3839瀏覽量

116738

發布評論請先 登錄

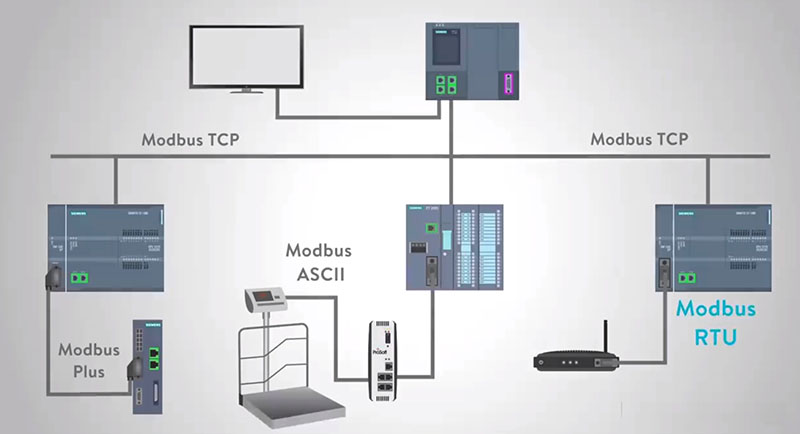

Modbus RTU通訊協議:瑞銀電能表的"普通話"指南

地熱發電環網柜局放監測設備:清潔能源電網的&amp;quot;安全衛士&amp;quot;

光耦合器:新能源世界的&quot;綠色信使&quot;

為什么GNSS/INS組合被譽為導航界的&amp;quot;黃金搭檔&amp;quot;?

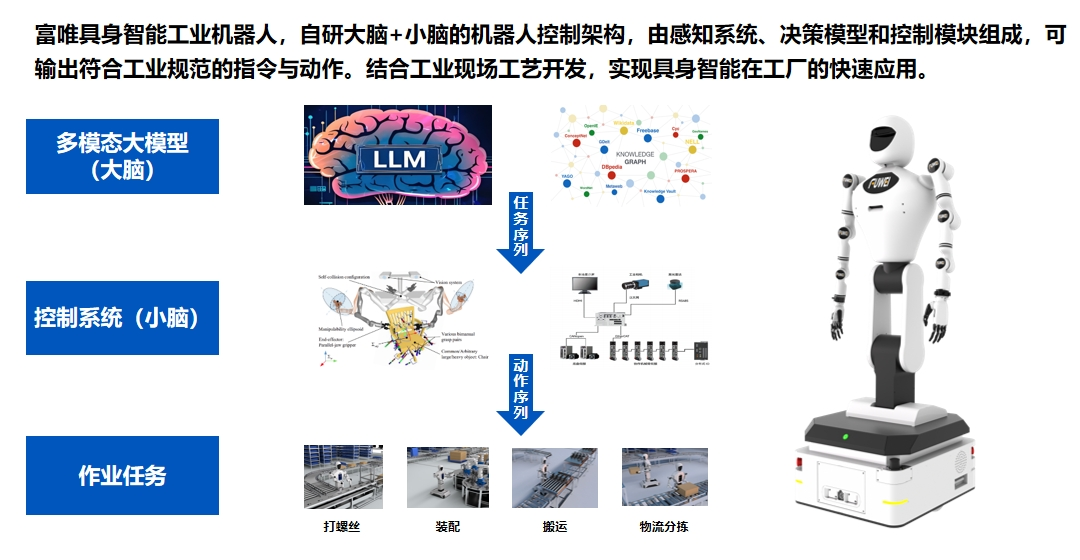

人形機器人為什么要定制? ——揭秘工業場景的&quot;千面需求&quot;

企業動態丨美能光伏榮膺江蘇省2025年度&amp;quot;專精特新&amp;quot;企業稱號

倉儲界的&quot;速效救心丸&quot;,Ethercat轉PROFINET網關實戰案例

電纜局部放電在線監測:守護電網安全的&amp;quot;黑科技&amp;quot;

煉油廠開閉所局放監測:為能源樞紐裝上&amp;quot;智能安全閥&amp;quot;

隧道管廊變壓器局放在線監測:為地下&amp;quot;電力心臟&amp;quot;裝上智能聽診器

【硬核測評】凌華DAQE雙雄爭霸:工業數據采集界的&amp;quot;速度與激情&amp;quot;實戰解析

力合微電子攜手中山古鎮政府開啟&amp;quot;智光互聯&amp;quot;新紀元 共筑全球智能照明產業高地

3分鐘讀懂 | 氣密性檢測儀如何&amp;quot;揪出&amp;quot;泄漏點?原理全拆解!

創新驅動未來:大為錫膏為高精尖散熱器技術注入&amp;quot;強芯&amp;quot;動力

全球數千臺路由器及物聯網設備遭"TheMoon"惡意軟件感染

全球數千臺路由器及物聯網設備遭"TheMoon"惡意軟件感染

評論