報告發現,人工智能及自動化讓數據泄露處理周期縮短了 108 天; 未尋求法律幫助的勒索軟件受害者平均遭受 47 萬美元的額外損失; 只有三分之一的企業能夠自主檢測到漏洞。

IBM Security 于 7 月 24 日發布了其年度《數據泄露成本報告》 (Cost of a Data Breach Report),報告顯示,2023 全球數據泄露的平均成本達到 445 萬美元,創該報告有史以來以來最高記錄,也較過去 3 年均值增長了 15%。同一時期內,檢測安全漏洞和漏洞惡化帶來的安全成本上升了 42%,占安全漏洞總成本的比值也來到史上最高,這也表明,企業應對漏洞的調查和處理正在變得更加復雜。

該報告發現,面對不斷增加的數據漏洞成本和發生頻次,各企業的應對方式卻大相徑庭:雖然 95% 的受訪企業都經歷過不止一次的數據泄露事件,但被泄露企業更有可能將安全事件的成本轉嫁給消費者 (57% 的企業這樣做),而不是增加安全投資 (僅有 51% 的企業有此意愿)。

2023 《數據泄露成本報告》是對全球 553 家企業組織自 2022 年 3 月至 2023 年 3 月期間經歷的真實數據泄露事件的深入調研分析。該報告已連續發布 18 年,IBM Security 是該報告的贊助方及分析方,而調研工作則由致力于隱私、數據保護和信息安全政策的專業研究機構 Ponemon Institute 開展。這份 2023 年最新報告中的主要發現包括:

-

人工智能加速威脅應對– 人工智能和自動化對被調研組織的漏洞識別和遏制速度幫助最大。與研究中未部署這些技術的組織相比,廣泛使用人工智能和自動化的組織的數據泄露處理周期會短上 108 天(二者分別為 214 天和 322 天)。

-

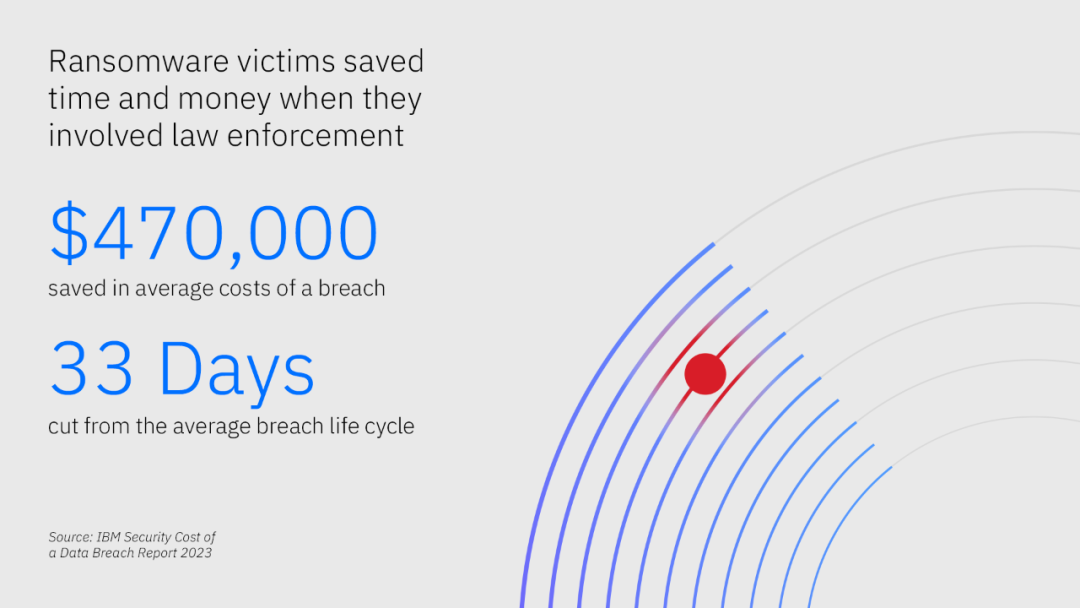

沉默意味著更高代價– 研究中訴諸法律的勒索軟件受害者與那些選擇不求助法律的勒索軟件受害者相比,平均能減少 47 萬美元的數據泄露成本。盡管求助法律能降低損失,但在被調研的勒索軟件受害者中,有 37% 并未求助執法部門。

-

威脅檢測存在鴻溝– 在所有被研究的數據泄露中,只有三分之一是由被調研企業內部安全團隊檢測到的,而網絡攻擊者披露的數據泄露占比則為 27%。與企業自行發現數據泄露相比,攻擊者發布數據泄露會造成平均 100 萬美元的額外損失。

IBM 全球安全服務部總經理 Chris McCurdy表示:“就網絡安全而言,無論對于防御者還是攻擊者來說,時間都意味著金錢。正如報告所示,早期檢測和快速響應可以顯著降低安全漏洞的影響。相關安全團隊必須重視對手的殺手锏并集中力量阻止對方攻擊。在攻擊者實現目標之前,企業需要抓緊對威脅檢測和響應方法等進行投資,例如應用人工智能和自動化技術提高防御的速度和效率,這對于打破目前這種平衡狀態至關重要。”

每一秒都是代價

根據 2023 年的報告,與未部署這些技術的組織相比,全面部署安全人工智能和自動化的被研究組織數據泄露周期平均縮短了 108 天,并且相關安全事件的成本顯著降低。事實上,廣泛部署安全人工智能和自動化的被研究組織與未部署這些技術的組織相比,數據泄露成本平均降低了近 180 萬美元,這是報告中提到的最大的成本節約項。

與此同時,現在攻擊者們完成勒索軟件攻擊的平均時間又降低了。好消息是,由于近 40% 的被研究組織尚未部署安全人工智能和自動化,因此,它們仍有相當大的機會通過這些技術手段來進一步提高檢測和響應速度。

別掉入勒索軟件的“沉默”陷阱

一些被研究組織在遭勒索軟件攻擊后仍不愿與執法部門接觸,因為他們擔心這只會使情況變得復雜。今年,IBM《數據泄露成本報告》首次深入研究了這個情況,并證明,結論與擔憂的恰恰相反。無執法部門介入的情況下,被攻擊組織的數據泄露生命周期比有執法組織介入的情況平均長 33 天。而這種“沉默”意味著巨大的代價。研究表明,相比采取法律行動的勒索軟件受害者,未采取法律行動的受害者平均要承受高出 47 萬美元的數據泄露成本。

盡管執法部門不懈地尋求與勒索軟件受害者協作,但 37% 的受訪者仍然選擇避免讓其介入。此外,據報道,近一半 (47%) 的勒索軟件受害者向攻擊者支付了贖金。顯然,各組織應該糾正這些關于勒索軟件的誤解,支付贖金并規避執法部門介入很可能只會增加安全事件成本并延遲響應速度。

自有安全團隊不易發現漏洞

在威脅檢測和響應方面,企業已經取得了一定的進展。根據 IBM 今年早些時候發布的《2023 IBM Security X-Force 威脅情報指數》,去年被各企業自身安全團隊阻止的勒索軟件攻擊占總數的比例已經有所上升。然而,對手仍在不遺余力尋找防線的突破口。該報告發現,只有三分之一被研究組織遭受的攻擊行為是由其自有安全團隊或工具檢測到的,而 27% 是由攻擊者們披露的,另有 40% 是由執法部門等中立第三方披露的。

自主發現漏洞的組織所承受的漏洞損失,比由攻擊者披露所承受的損失低了近 100 萬美元(前者 430 萬美元,而后者達 523 萬美元)。與內部發現的漏洞相比,攻擊者披露的漏洞的生命周期也延長了近 80 天(分別為 241 天與 320 天)。早期檢測可以節省大量成本和時間,這表明,依據這些策略進行投資從長遠來看可以獲得可觀的回報。

這份 2023 年最新報告中的其它重要發現還包括:

-

跨環境泄露數據現象普遍– 在被研究的數據泄露事件中,近 40% 的數據泄露會導致跨多個數據環境(包括公共云、私有云和本地云)的數據丟失,這表明攻擊者能夠在避免被檢測到的同時危害多個環境。研究發現,涉多個環境的數據泄露也會導致更高的泄露成本(平均 475 萬美元)。

-

醫衛相關泄露成本繼續飆升– 2023 年,醫療保健領域數據泄露的平均成本將達到近 1100 萬美元,自 2020 年以來這一數據上漲了 53%。根據《2023 IBM Security X-Force 威脅情報指數》,威脅行為實施者以醫療記錄為杠桿,給受攻擊組織帶來了更大的支付贖金的壓力。事實上,在所研究的所有行業中,客戶個人身份信息是最常被泄露的數據類型,也是成本最高的。

-

DevSecOps 的優勢– 對所有行業中具有高水平 DevSecOps(開發、安全和運維)的企業組織進行研究發現,其數據泄露的全球平均成本比那些采用低水平或不使用 DevSecOps 方法的組織低了近 170 萬美元。

-

關鍵基礎設施相關泄露造成的損失超過 500 萬美元– 與去年相比,被研究的關鍵基礎設施相關組織的平均數據泄露成本上升了 4.5%,從 482 萬美元增加到了 504 萬美元,比全球數據泄露平均成本高出 59 萬美元。

相關鏈接:

-

下載 2023 年《數據泄露成本報告》,請點擊“閱讀原文”訪問:https://www.ibm.com/security/data-breach.??

-

在 IBM Security Intelligence 博客中詳細了解該報告的主要洞察:https://securityintelligence.com/posts/whats-new-2023-cost-of-a-data-breach-report/

-

走近 IBM Security X-Force 團隊,對報告洞察進行個性化解讀:https://ibm.biz/book-a-consult??

-

如需詳細了解報告中相關建議,請訪問:數據泄露成本行動指南:https://www.ibm.com/reports/data-breach-action-guide

關于 IBMSecurity

IBM Security 通過集成的安全產品和服務組合,融合動態 AI 和自動化能力,為全球大型企業和政府機構保駕護航。這一產品組合輔以全球知名的 IBM Security X-Force 研究團隊的支持,能讓相關組織準確預知威脅、實時保護數據,在不影響業務創新的前提下,快速精準地做出安全響應。IBM 分布于全球各地的安全專家,是數以千計的企業組織評估安全威脅、制定安全戰略、實施和管理安全轉型可信賴的合作伙伴。IBM 運營著全球范圍最廣泛的安全研究、開發和交付機構之一,其每天在 130 多個國家和地區監控 1500 多億起網絡安全事件,并在全球范圍內獲得了 10000 多項安全專利。

END 往期回顧

→湖倉一體:揭秘數據湖架構現代化之道

→達成長期戰略合作協議,IBM 助徐工推進“智改數轉”,加速打造世界一流企業

-

IBM

+關注

關注

3文章

1809瀏覽量

75485

原文標題:IBM 最新報告:安全漏洞成本飆升,但半數存在漏洞企業不愿增加安全投入

文章出處:【微信號:IBMGCG,微信公眾號:IBM中國】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

官方實錘,微軟遠程桌面爆高危漏洞,企業數據安全告急!

如何維護i.MX6ULL的安全內核?

【版本控制安全簡報】Perforce Helix Core安全更新:漏洞修復與國內用戶支持

微軟Outlook曝高危安全漏洞

AMD與谷歌披露關鍵微碼漏洞

DHCP在企業網的部署及安全防范

對稱加密技術有哪些常見的安全漏洞?

物聯網系統的安全漏洞分析

高通警告64款芯片存在“零日漏洞”風險

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描一般采用的技術是什么

蘋果macOS 15 Sequoia將修復18年老漏洞,筑牢企業內網安全防線

從CVE-2024-6387 OpenSSH Server 漏洞談談企業安全運營與應急響應

IBM 最新報告:安全漏洞成本飆升,但半數存在漏洞企業不愿增加安全投入

IBM 最新報告:安全漏洞成本飆升,但半數存在漏洞企業不愿增加安全投入

評論