當今物聯網環境中的一個持續挑戰是網絡管理員識別連接的設備及其全部功能所需的網絡訪問的能力。雖然知識淵博的管理員可以為每個物聯網設備(或設備類別)創建特定的訪問規則,但對于普通家庭或小型企業用戶來說,這幾乎是不可能的。物聯網設備可以為其所有者提供重要的好處和功能,但對于普通家庭用戶來說,這往往是以危險的不安全網絡為代價的。

有一個名為制造商使用描述規范(MUD)的IETF草案文檔旨在解決此問題。從文件草案的摘要中可以看出:

“MUD的目標是為終端設備提供一種手段,向網絡發出信號,說明它們需要什么樣的訪問和網絡功能才能正常運行。

讓我們回顧一下在家庭網絡中可能看到的基本 MUD 工作流程:

物聯網設備加入網絡并發出 MUD URL。

充當 MUD 管理器的家庭路由器轉到指示的 URL 并獲取 MUD 文件。

MUD 管理器處理 MUD 文件,并可以根據制造商在 MUD 文件中建議的訪問來創建訪問規則。

這太棒了!設備現在可以告訴家用路由器它是什么,以及在哪里可以找到有關它需要的網絡訪問的信息。這允許普通消費者使用物聯網設備,同時保持更安全的網絡。即使這些物聯網設備以某種方式被不良行為者破壞,制造商維護的簽名MUD文件也不會改變。這可以防止被利用的設備在Internet上建立任何實際上不必要的連接,因為訪問規則將保持不變。雖然這并不能取代制造商在發現漏洞時更新固件的需要,但它應該有助于大大減輕任何影響,因為路由器將阻止原始MUD文件中不允許的任何通信。

如果設備“撒謊”會發生什么?請記住,整個過程從設備發出準確的 MUD URL 開始。草稿文檔提供了三種發出 MUD URL 的方法,而不將潛在的 MUD 實現限制為僅這些方法:

DHCP 選項

X.509 擴展

有限責任公司擴展

在草稿中指定的用于發出 MUD URL 的三個選項中,X.509 擴展是最安全的。如果設備遭到入侵,則發出的 MUD URL 可能會針對 DHCP 選項或 LLDP 擴展進行更改。當 MUD URL 指向惡意 MUD 文件時,訪問規則可能會被更改以允許惡意流量。如果設備使用的是 X.509 擴展名,則制造商在創建 IDevID 時將 MUD URL 添加到證書中,或者在創建 LDevID 時由供應鏈中的另一方添加到證書中。這意味著設備發出的 MUD URL 不應是可更改的,即使該設備被利用也是如此。IDID 或 LDEVID 的生成意味著物聯網設備正在使用 IEEE 802.1AR 標準。

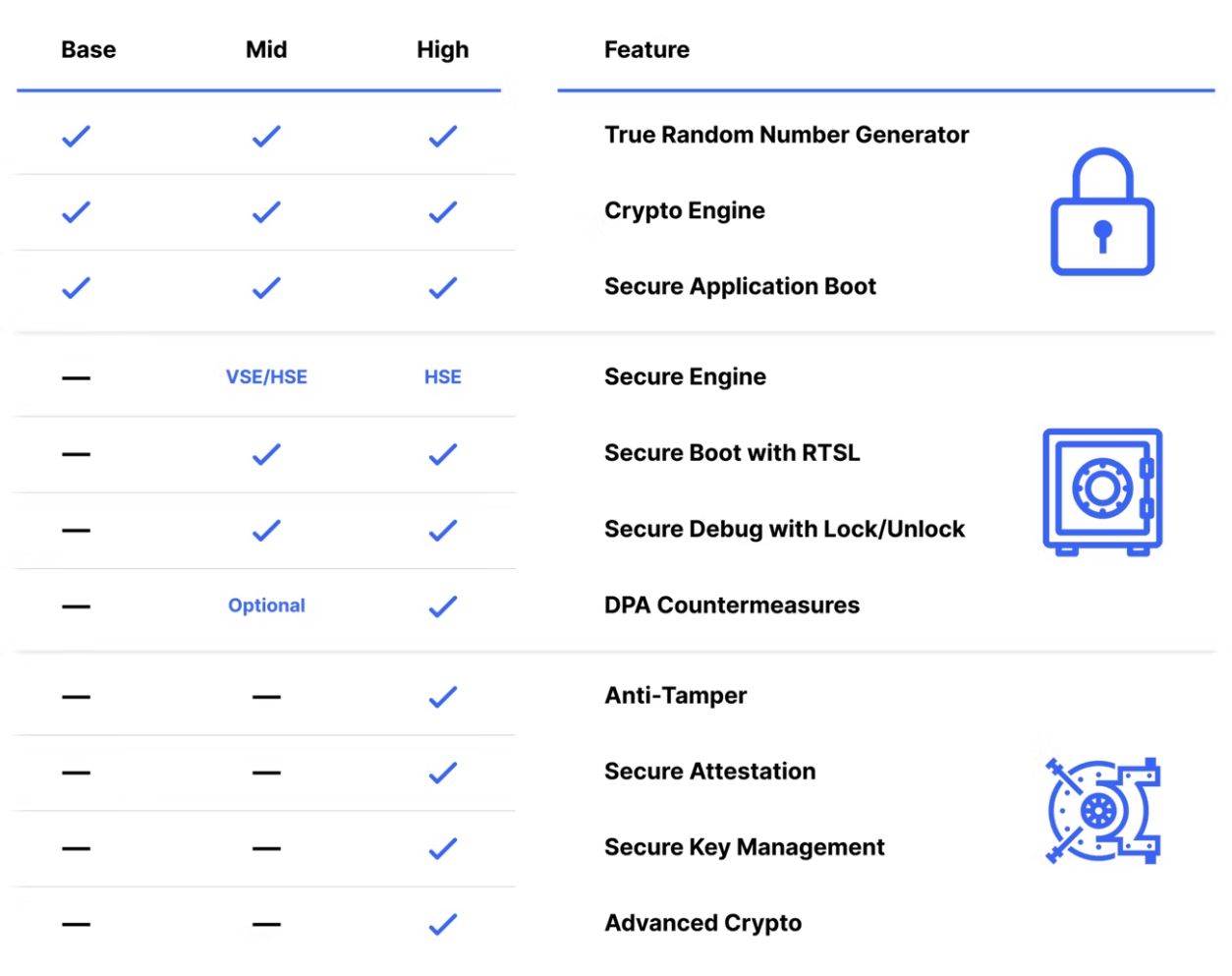

802.1AR 標準指定了一個以加密方式綁定到單個設備的唯一標識符,以及用于驗證設備標識的機制。為了利用 802.1AR 標準,大多數設備使用受信任的平臺模塊 (TPM) 來存儲加密密鑰。對于 MUD URL,X.509 擴展將添加到 IDEVID 或 LDevID 的證書中,該證書由設備制造商存儲在 TPM 上。這可確保在添加到網絡后受到威脅的任何設備都不能更改 MUD URL(因為無法更改 IDevID)。這給許多物聯網設備帶來了一個問題,因為存在功率,空間或成本限制,使得添加TPM變得不可行。

以下是可信計算組中的設備標識符組合引擎 (DICE) 體系結構發揮作用的地方。DICE架構旨在增強具有資源限制的設備的安全性;沒有 TPM 的 IoT 設備可以安全地存儲使用 IEEE 802.1AR 標準所需的加密密鑰。這將允許這些設備隨后使用 MUD 標準中的 X.509 擴展來發出 MUD URL。

MUD標準可以幫助解決物聯網生態系統的許多安全問題,但它需要最終確定文件草案。然后,物聯網設備和路由器制造商都需要在其設備上添加對該標準的支持。盡管它不能解決物聯網生態系統中的所有安全問題,但MUD可以通過幫助在家用路由器上創建易于使用和鎖定的訪問列表來幫助提高普通家庭的安全性。

審核編輯:郭婷

-

物聯網

+關注

關注

2930文章

46219瀏覽量

392190 -

路由器

+關注

關注

22文章

3837瀏覽量

116646

發布評論請先 登錄

使用MUD實現物聯網設備安全標準化

使用MUD實現物聯網設備安全標準化

評論