最近在看雪Android區(qū)看到九月份的一篇優(yōu)秀貼, 文章從過(guò)反調(diào)試和IDA動(dòng)靜態(tài)調(diào)試角度解題,甚至還得解析得到RC4密鑰,講得非常細(xì)致,雖然我也是新手,但是這么去逆向,讓人覺(jué)得太難懂了。

明明有強(qiáng)大的frida工具,可以無(wú)需過(guò)反調(diào)試,無(wú)需IDA去動(dòng)靜態(tài)調(diào)試,無(wú)需獲取RC4密鑰,直接用主動(dòng)調(diào)用獲取flag,何必走繁瑣的路呢?

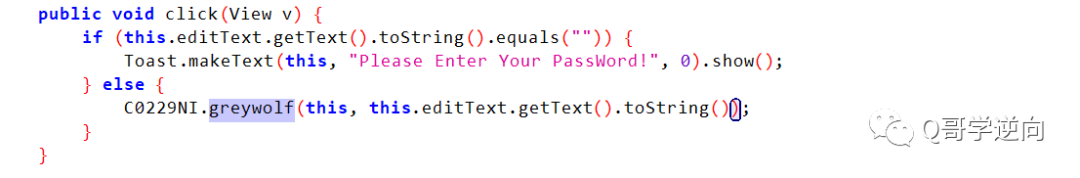

首先直接JADX打開(kāi)APK,沒(méi)有加殼,直接可以看到核心代碼如下,用戶輸入直接通過(guò)JNI函數(shù)greywolf對(duì)輸入字符串做檢測(cè)。

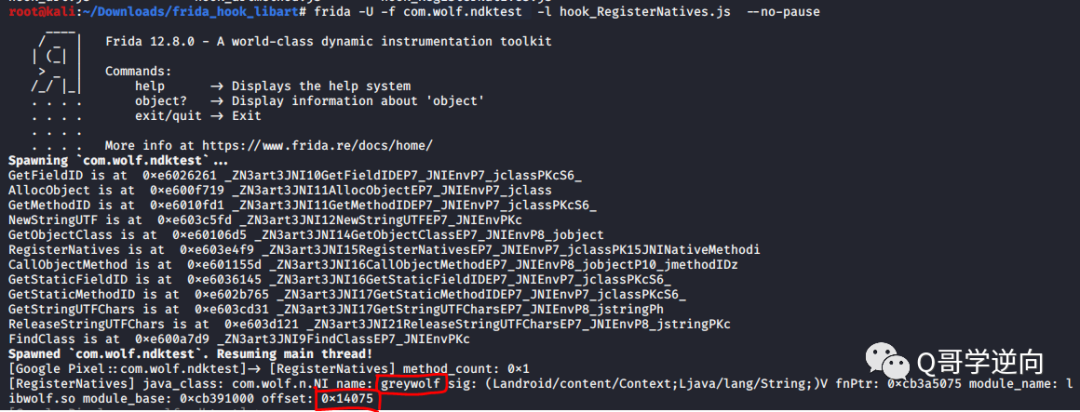

利用IDA打開(kāi)libwolf.so,沒(méi)有找到greywolf函數(shù),所以該函數(shù)肯定是通過(guò)registerNatives注冊(cè)的,于是直接用frida拿到greywolf偏移,為0X14075。

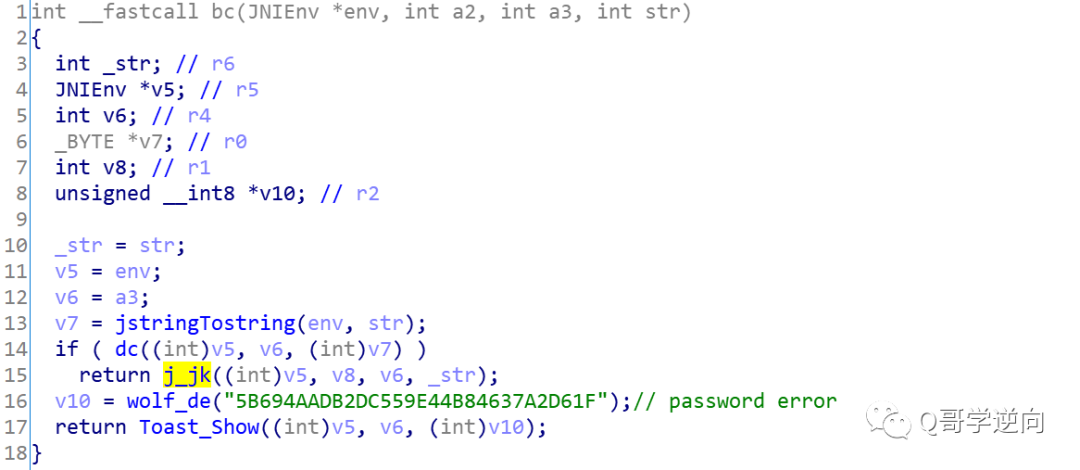

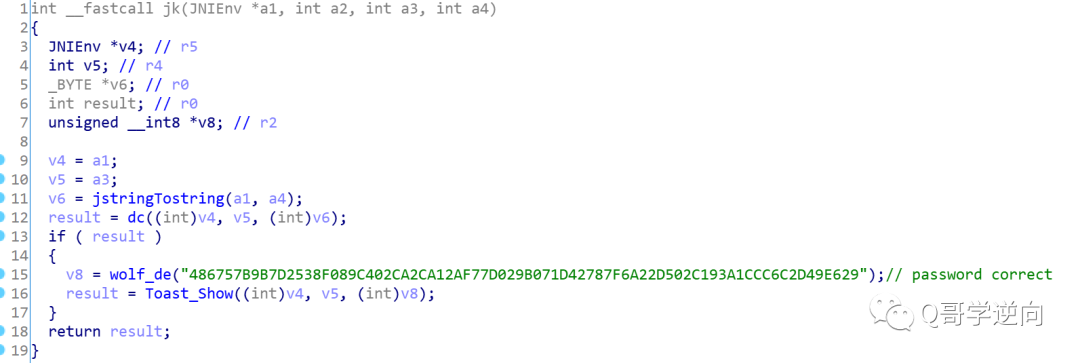

然后IDA快捷鍵按G,輸入0X14075,直接跳轉(zhuǎn)到greywolf函數(shù)(函數(shù)名稱換成了bc)處,再F5查看偽代碼,如下。該函數(shù)只有l(wèi)ine15和line17兩處return,先分析第二處return。

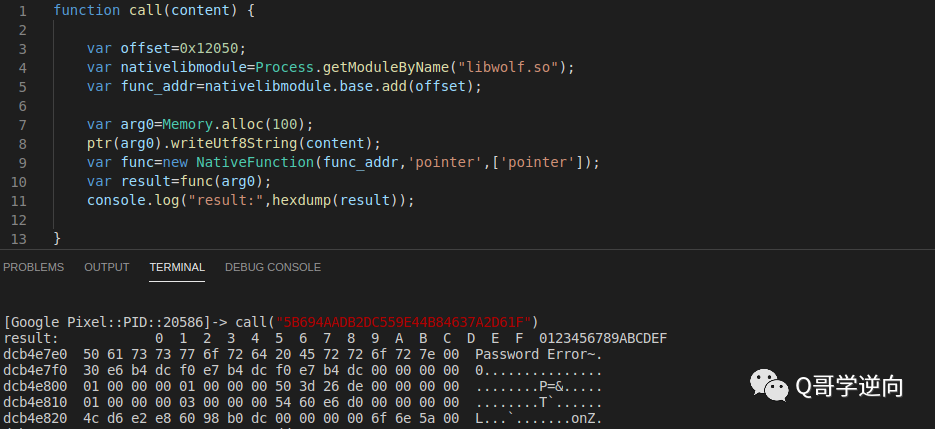

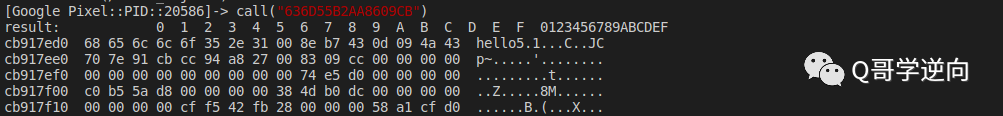

跟蹤wolf_de函數(shù),看到明顯的RC4解密算法,且密鑰就是unk_4E13A,所以直接調(diào)用wolf_de,傳入待解密字符串,其返回值就是解密結(jié)果,我們直接利用frida去主動(dòng)調(diào)用wolf_de,去解密bc函數(shù)中l(wèi)ine16行“5B694AADB2DC559E44B84637A2D61F”得到“Password Error~”,效果如下。

所以要想驗(yàn)證成功,必然走到line15行的j_jk函數(shù),繼續(xù)跟蹤此函數(shù),同樣手法在jk函數(shù)中l(wèi)ine15可以解析得到正確顯示,所以跟蹤dc函數(shù)。

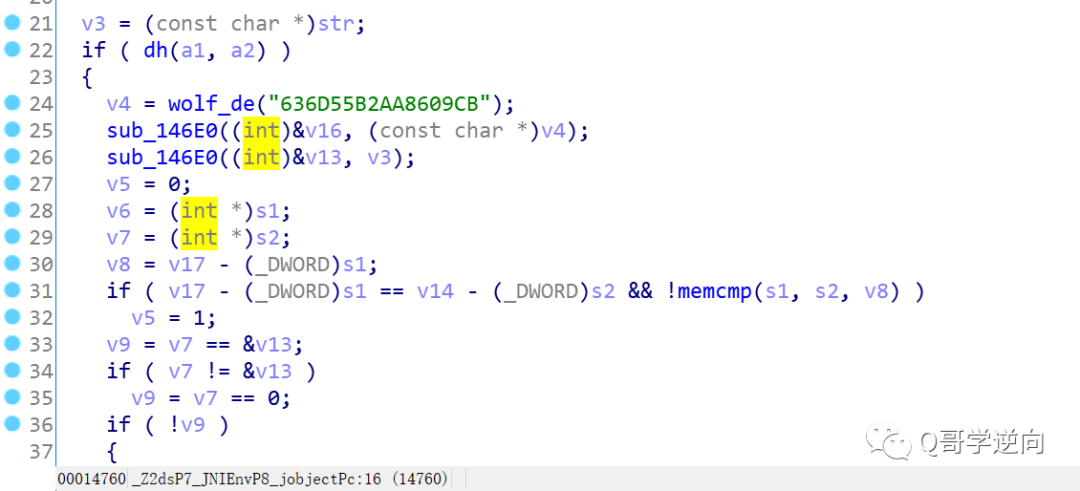

跟蹤上圖dc函數(shù),一切皆從return往上跟蹤,最后在ds函數(shù)中看到如下代碼,該代碼將輸入字符與line24解密字符串比較,相等則為真。

所以直接主動(dòng)調(diào)用,直接看到flag為“hello5.1”,上機(jī)驗(yàn)證正確。

責(zé)任編輯:YYX

-

密鑰

+關(guān)注

關(guān)注

1文章

146瀏覽量

20271 -

函數(shù)

+關(guān)注

關(guān)注

3文章

4379瀏覽量

64835 -

Flag

+關(guān)注

關(guān)注

0文章

12瀏覽量

8313

原文標(biāo)題:逆向基礎(chǔ)題十:獲取flag

文章出處:【微信號(hào):Reverse16,微信公眾號(hào):Q哥學(xué)逆向】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

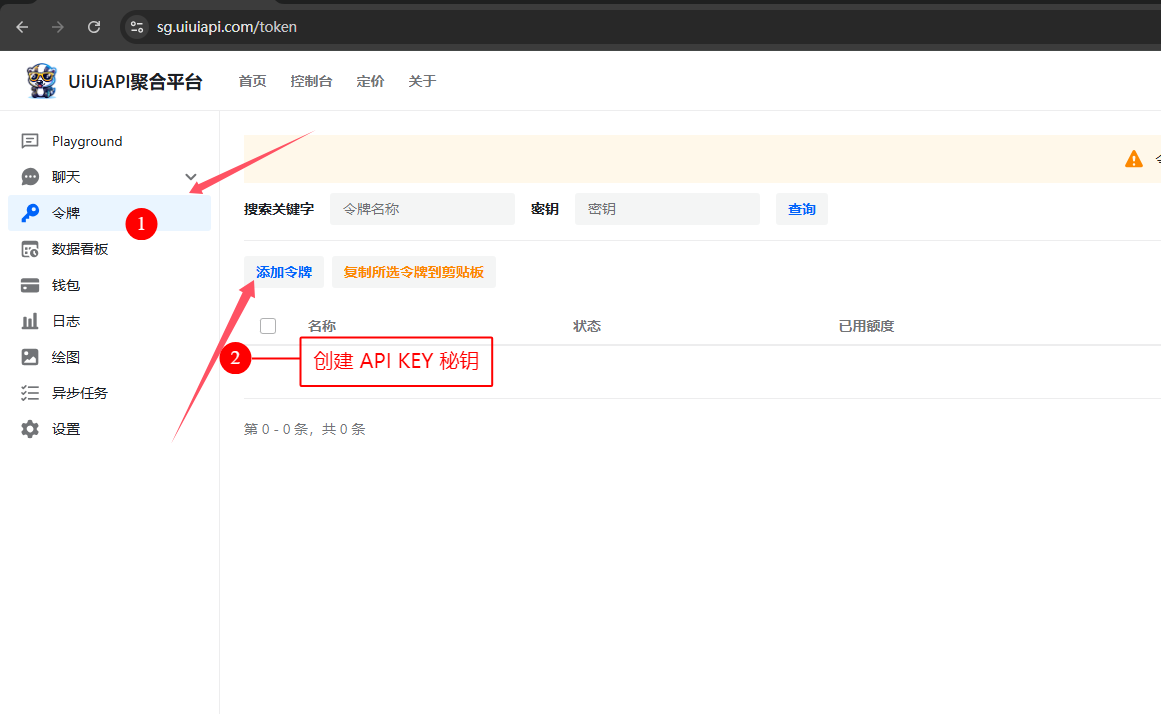

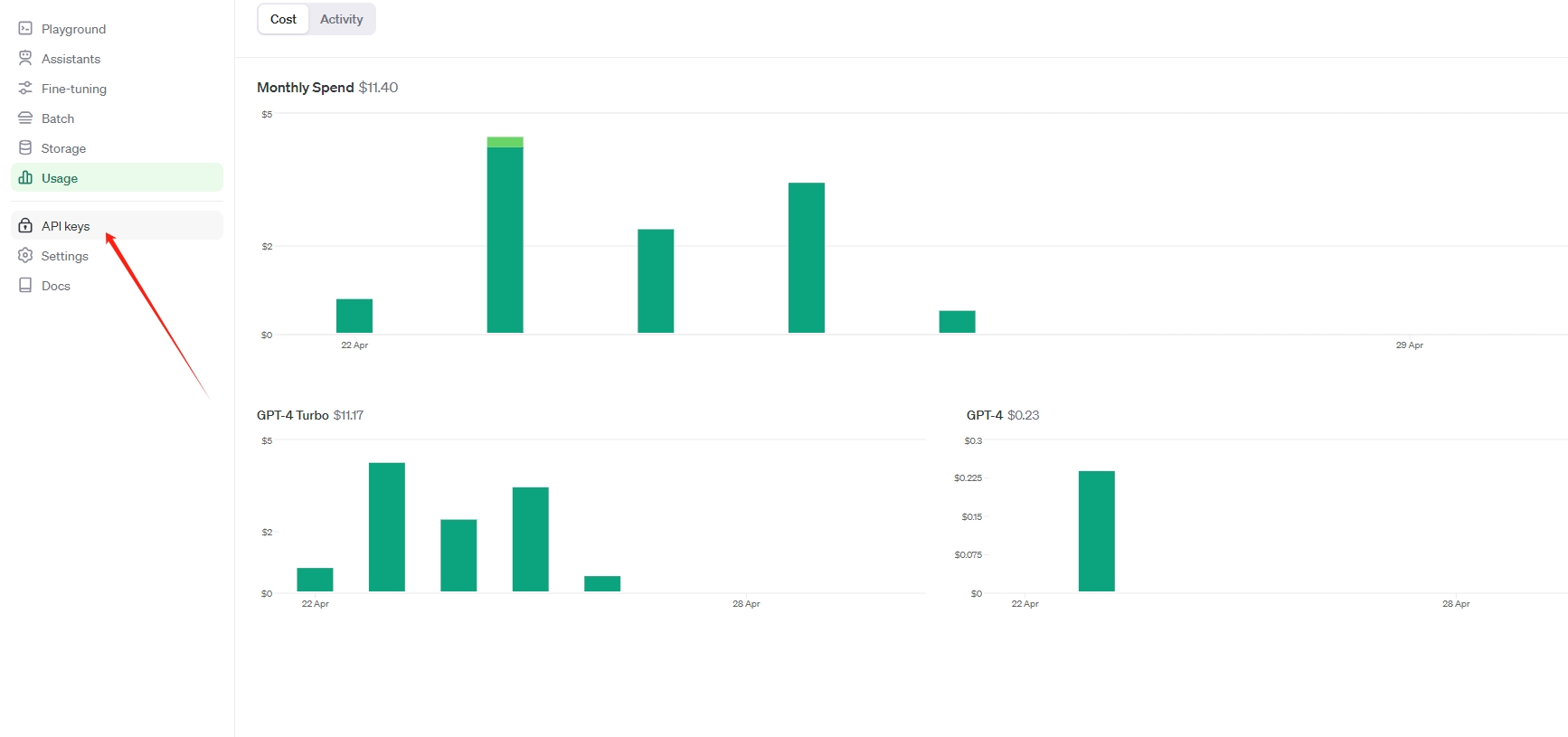

如何獲取 OpenAI API Key?API 獲取與代碼調(diào)用示例 (詳解教程)

verilog模塊的調(diào)用、任務(wù)和函數(shù)

鴻蒙應(yīng)用元服務(wù)開(kāi)發(fā)-Account Kit獲取手機(jī)號(hào)

鴻蒙應(yīng)用元服務(wù)開(kāi)發(fā)-Account Kit獲取收貨地址

鴻蒙應(yīng)用元服務(wù)開(kāi)發(fā)-Account Kit獲取華為賬號(hào)用戶信息概述

STM32H743程序啟動(dòng)卡在了while(__HAL_RCC_GET_FLAG(RCC_FLAG_LSERDY) == 0U),怎么解決?

DLPC350必須調(diào)用2次接口才能獲取正確的LED的值,怎么解決?

電動(dòng)汽車高壓主動(dòng)放電幾種方式

主動(dòng)芯片組參考設(shè)計(jì)指南

主動(dòng)均衡技術(shù)的優(yōu)點(diǎn)分析

主動(dòng)均衡技術(shù)是什么 應(yīng)用場(chǎng)景有哪些

使用OPA567做了一個(gè)可調(diào)電源,是不是OCP flag active之后必須要講EN腳disable之后flag才會(huì)復(fù)位?

OpenAI api key獲取并可調(diào)用GPT-4.0、GPT-4o、GPT-4omini

如何主動(dòng)調(diào)用獲取flag

如何主動(dòng)調(diào)用獲取flag

評(píng)論