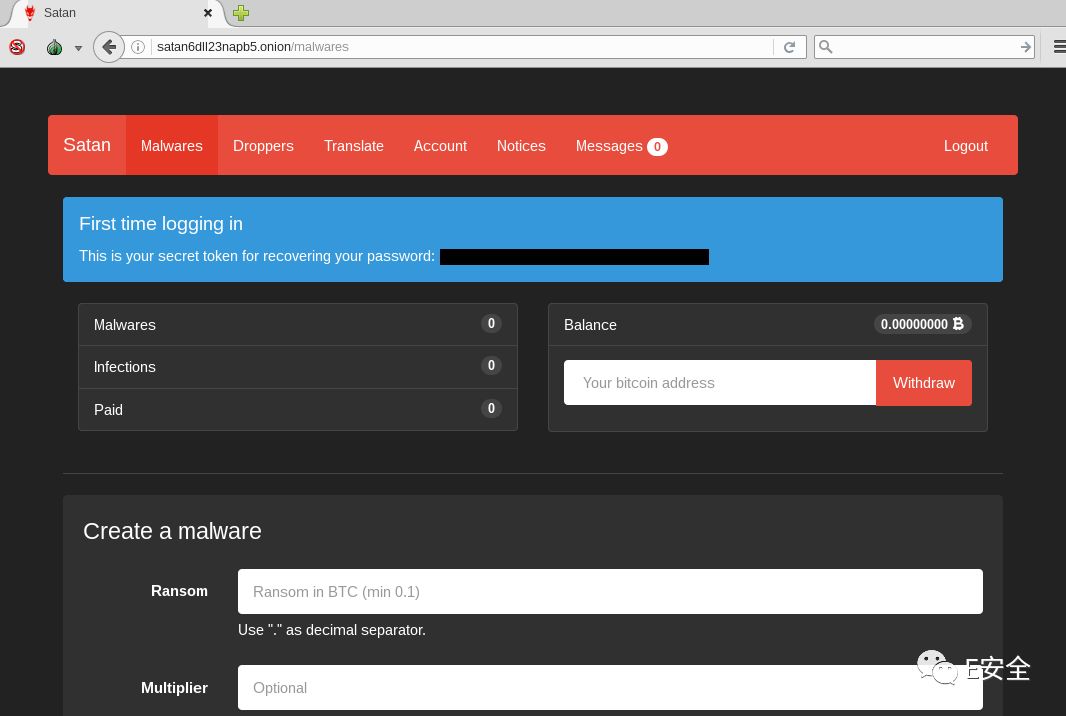

Satan勒索軟件出現新變種,利用了更多新漏洞,并且采用了RaaS(勒索軟件即服務),未來可能出現更多攻擊。

據外媒報道,FortiGuard實驗室最近發現了Satan勒索軟件的一個新變種,利用更多的漏洞感染機器。

Satan勒索軟件首次出現于2017年1月,使用了RSA-2048和AES-256加密,加密文件擴展名為“.stn”。

Satan勒索軟件的目標是Linux和Windows機器,它試圖利用大量的漏洞,通過公共和外部網絡傳播。勒索軟件最初通過私有網絡和公共網絡進行傳播,仍然利用美國國家安全局的永恒之藍進行攻擊。

最初的傳播者是Windows上的conn.exe和Linux上的conn32/64,能夠通過私有和公共網絡傳播。在之前的攻擊中,Linux組件(conn32/64)只通過非A類私有網絡傳播。然而,它最近得到了更新,支持在私有和公共網絡傳播。

Satan勒索軟件利用了許多已知的漏洞,其中包括JBoss默認配置漏洞(CVE-2010-0738)、Tomcat任意文件上傳漏洞(CVE-2017-12615)、WebLogic任意文件上傳漏洞(CVE-2018-2894)、WebLogic WLS組件漏洞(CVE-2017-10271)、Windows SMB遠程代碼執行漏洞(MS17-010)和Spring Data Commons遠程代碼執行漏洞(CVE-2018-1273)。

專家最近觀察到的針對Windows和Linux的變種還包括了幾個web應用程序遠程代碼執行漏洞:

Spring Data REST補丁請求(CVE-2017-8046)

ElasticSearch(CVE-2015-1427)

ThinkPHP 5.X遠程執行代碼(無CVE)

攻擊實現方式是執行IP地址遍歷,并在遇到的每個IP地址上掃描并執行整個漏洞列表,以及相應的硬編碼端口列表。為了提高效率,它還實現了多線程,為每個目標IP和端口的傳播嘗試生成單獨的線程。

可能是出于統計目的,Satan勒索軟件會掃描Drupal、XML-RPC、Adobe等應用程序,并在應用程序存在時通知服務器。

Fortinet總結道,Satan勒索軟件正在變得越來越激進,并且已經采用了RaaS(勒索軟件即服務),更多黑客將可以使用,這意味著會有更多的攻擊。

-

網絡安全

+關注

關注

11文章

3298瀏覽量

61124

原文標題:Satan勒索軟件出現新變種,利用更多新漏洞

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

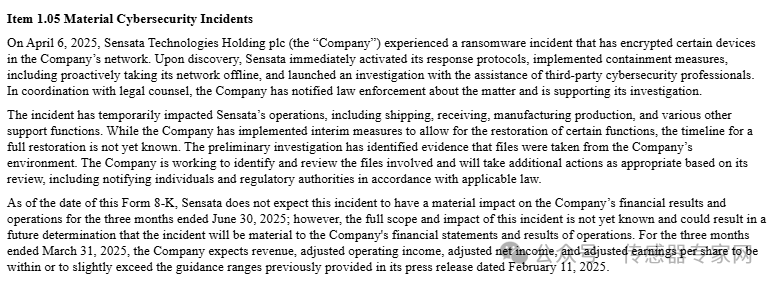

美國傳感器巨頭遭黑客敲詐勒索,中國員工放假一周!

用ADCPro來調試使用ADS1278EVM時,點擊軟件的Continuous后,軟件中無無數據出現,為什么?

通過AIC23B采集后存儲的數組間隔出現零值,出現這種情況的可能原因是什么?

企業數據恢復困境如何破局

變阻器的未來發展趨勢和前景如何?是否有替代品出現?

MCX射頻頭使用不當會出現什么情況

Satan勒索軟件出現新變種,未來可能出現更多攻擊

Satan勒索軟件出現新變種,未來可能出現更多攻擊

評論