需要保護物聯網(IoT)免受各種形式的濫用。這些不僅包括金融欺詐和知識產權盜竊等熟悉的威脅,還包括對實物資產的破壞。預計未來幾年加入物聯網的數十億連接設備中的許多將與交通信號或街道照明,工業控制,發電,智能電網管理,家庭能源和安全等重要流程的安全機制等系統相關聯。或連接的汽車。攻擊者可能會試圖禁用或接管此類設備,可能會造成廣泛的破壞和不便,或者通過造成尷尬,聲譽損害甚至身體傷害來攻擊特定個人或組織。這些漏洞可能僅僅是出于娛樂,個人原因,商業利益,或出于政治目的和/或恐怖主義而發起。

物聯網設備的安全威脅

物聯網設備旨在自主運行。許多人長時間無人看管,有時甚至是整個工作生涯。網絡連接使設備容易受到遠程攻擊,遠程攻擊可以從幾乎任何地理位置快速啟動,而不必克服諸如圍欄,鎖定的機箱或保安等物理障礙。可以將攻擊定向到設備本身,或將其用作訪問連接到同一網絡的其他資產的手段,例如包含帳戶持有者信息或知識產權的數據存儲。

On另一方面,物聯網端點通常需要是簡單,低成本,低功耗的設備,旨在使用最少的資源完成其預期的任務。因此,實現復雜安全性所需的處理能力和能量不可用。與諸如臺式計算機之類的機器的情況不同,通常不存在用于輸入諸如用戶名和密碼之類的憑證的人,作為允許設備啟動并建立連接的認證。但是,該設備必須能夠抵御各種類型的攻擊,并自我驗證并自動向網絡上的其他設備提供其憑據。

如果設備無法執行這些功能,攻擊者可能能夠刪除或禁用應用程序軟件,更改代碼或用流氓軟件替換合法應用程序。或者,他們可能會試圖竊聽數據交換。需要采用一系列安全原則和技術來幫助克服這些威脅,但所有這些都需要在小型且資源受限的嵌入式系統中使用。除了已建立的安全實踐,例如最小化網絡設備的訪問權限,適當的防火墻和流量監控;這些包括軟件的數字簽名,使用安全密鑰的數據加密,以及為連接的設備建立強大的身份。

驗證軟件的真實性

數字簽名提供了一種驗證軟件以驗證其來源的方法并防止未經授權的改動。軟件發行商可以獨立簽署軟件,也可以在提供簽名實用程序,證書和密鑰管理等服務的第三方證書頒發機構(CA)的支持下簽名。

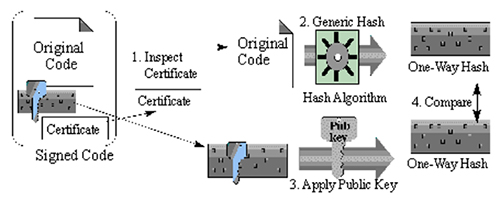

為了對軟件進行數字簽名,發布者使用散列算法創建代碼的散列。哈希僅在一個方向上工作,這可以防止黑客對流程進行逆向工程,從偽造的代碼中生成相同的哈希。然后使用分配給發布者的私鑰加密哈希。代碼,其加密的哈希值和發布者的簽名證書一起分發。

最終用戶使用發布者的公鑰解密哈希,該公鑰作為簽名證書的一部分包含在內,并對接收到的代碼進行哈希處理使用發布者選擇的散列算法。如果兩個哈希值匹配,則可以假定代碼是真實的并且未經更改。圖1說明了用于驗證代碼真實性的散列和比較過程。

圖1:證書頒發機構管理證書并提供簽名軟件的工具。/p>

數字簽名允許物聯網設備在啟動時驗證軟件的真實性和完整性,從而實現安全啟動:設備將僅加載由授權發布者簽名的真正未經更改的軟件,從而創建信任基礎。系統還可以驗證數字簽名的軟件,例如通過網絡接收的更新或補丁。

數據加密

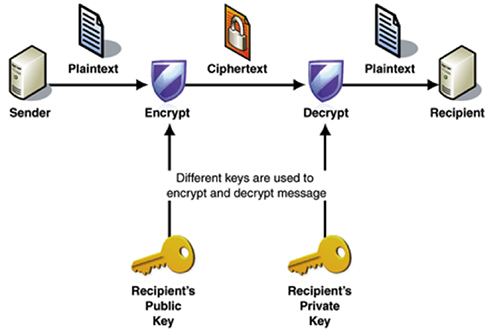

使用公鑰和私鑰的組合進行加密還可以防止竊聽者從截獲的數據傳輸中收集情報。公鑰和私鑰系統為發送加密數據和防止密鑰攔截的挑戰提供了解決方案。接收設備具有其自己的私鑰,其在制造時被牢固地嵌入。同時,使用單向進程從私鑰導出公鑰,該進程防止在公共密鑰被截獲時私鑰被泄露。當發送設備向收件人發送數據時,它使用該收件人的公鑰來加密數據。這種加密數據可以安全地通過網絡傳輸,并且只能使用安全存儲在接收端的私鑰解密。圖2顯示了在通過開放信道傳輸時密鑰如何用于保證信息安全。

公鑰基礎結構(PKI)由處理密鑰生成和分發的獨立第三方組織維護,并將公鑰綁定到各自用戶的身份。

圖2:使用公鑰和私鑰進行數據加密和解密。

維護強身份

物聯網設備還需要能夠在連接到網絡時進行身份驗證。這相當于輸入用戶名和密碼以手動登錄到在線帳戶。

設備需要一個高效的安全處理器來存儲其身份并處理身份驗證,并存儲公共和私有加密密鑰,以及存儲密鑰并運行散列算法以驗證軟件簽名,以便能夠驗證軟件簽名。

芯片中的嵌入式安全性

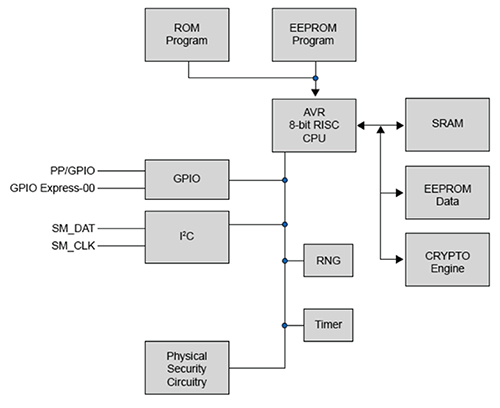

可信平臺模塊(TPM)已發展為提供安全性用于密鑰和數據存儲以及執行安全算法的環境。這些設備包含運行安全操作系統的安全處理器,以及安全存儲和其他資源,如隨機數生成器和基于硬件的加密引擎(圖3)。額外的安全電路可防止物理攻擊。安全操作系統的細節是故意保密的,以防止潛在的黑客學習發起攻擊所需的信息。 TPM通常用于商用級IT設備,如臺式PC。另一方面,Atmel/Microchip AT97SC3205T等器件專為嵌入式應用而設計,可用于各種類型的物聯網設備。

圖3:Atmel AT97SC3205T嵌入式TPM集成了用于安全處理和密鑰存儲的資源。

AT97SC3205T符合可信計算組(TCG)TPM版本1.2規范。設備通常以合規模式交付,使制造商能夠立即開始測試TPM。由于TPM嵌入到物聯網設備中,因此應將其更改為實模式以永久設置標志,并允許生成唯一的私有和公共認可密鑰(EK)對,以用于需要簽署其他組件使用的數據的事務。認可密鑰的私有部分在TPM內保密,其他組件使用公共部分來驗證來自TPM的數據的真實性。生成EK對可能需要幾秒鐘。為簡化制造并縮短設備初始化所需的時間,可根據需要以實模式交付設備。在這種情況下,EK對由Atmel預先生成。

TPM_Startup(ST_CLEAR)

傳入的操作數和大小:

00 C1 00 00 00 0C 00 00 00 99 00 01

tag 2 Bytes,Offset 0:00 PM

paramSize 4 Bytes,Offset 2:00 00 00 0C

ordinal 4 Bytes,Offset 6:00 00 00 99

startupType 2 Bytes,Offset 10:00 01

<代碼>

<代碼>

<代碼> TPM_Startup(ST_CLEAR)

<代碼>傳出操作數和大小:

00 C4 00 00 00 0A 00 00 00 00

tag 2 Bytes,Offset 0:00 C4

paramSize 4 Bytes,Offset 2:00 00 00 0A

returnCode 4 Bytes,Offset 6: 00 00 00 00 [TPM_SUCCESS]

清單1:初始化TPM的示例啟動命令。

通過啟動設備并發送TPM啟動命令(清單1),TPM可以完全運行,以準備設備進行配置。配置涉及根據預期應用設置永久性標志。 Atmel發布了一個樣本制造序列,用于設置TPM標志,如清單2所示。

合規模式:已清除

physicalPresenceHWEnable:False

physicalPresenceCMDEnable:True

physicalPresenceLifetimeLock:True

認可密鑰對:生成

啟用/禁用:禁用

激活/取消激活:激活直到下一次重置,

在下次上電或復位時被禁用。

物理存在:不存在

NV_Locked True

清單2:TPM標志設置示例。

示例中的物理存在設置旨在永久禁用硬件訪問,并防止軟件在無意或故意更改設置時失去對設備的控制。設置NV_Locked = True可防止未經授權訪問用戶可訪問的非易失性存儲器,只應在制造商不再需要訪問非易失性存儲器后設置。

結論

隨著物聯網的不斷發展,對公眾來說,它變得越來越現實,保護數十億遠程連接對象免受網絡攻擊的重要性日益明顯。

可信平臺模塊(提供驗證系統硬件和軟件所需的安全資源的TPM是適用于嵌入式應用的小型低功耗設備。結合密鑰管理和設備簽名服務,他們可以提供高效的基于硬件的安全解決方案。

-

智能電網

+關注

關注

36文章

2992瀏覽量

117420 -

嵌入式

+關注

關注

5149文章

19651瀏覽量

317226 -

物聯網

+關注

關注

2930文章

46201瀏覽量

391925

發布評論請先 登錄

為物聯網安全保護的可信平臺模塊介紹

為物聯網安全保護的可信平臺模塊介紹

評論