美國官方第一次回應彭博關于中國“間諜芯片”的報道,美國國土安全部(DHS)官網表示,“沒有理由懷疑”蘋果、亞馬遜和Supermicro否認本周早些時候彭博發布報道中的指控。

美國政府第一次對彭博商業周刊的報道進行回應。

10月6日,美國國土安全部(DHS)官網表示,“沒有理由懷疑”蘋果、亞馬遜和Supermicro否認本周早些時候彭博發布報道中的指控。

不久前,彭博商業周刊報道稱,包括蘋果、亞馬遜等公司都曾受到了來自中國芯片的“侵入”,芯片可以連接攻擊者控制的計算機,從而尋找指令和代碼。

美國國土安全部對調查結果表示懷疑。

美國土安全部:沒有理由懷疑蘋果、亞馬遜等公司的陳述

“美國國土安全部了解媒體關于技術供應鏈妥協的報道。就像我們在英國的合作伙伴國家網絡安全中心一樣,目前我們沒有理由懷疑故事中提到的公司的陳述。信息和通信技術供應鏈安全是DHS網絡安全使命的核心,我們致力于保護美國和世界各地越來越多的技術的安全性和完整性。就在本月——全國網絡安全意識月——我們啟動了幾項政府-行業計劃,開發短期期和長期解決方案,以管理全球供應鏈日益復雜挑戰所帶來的風險。”

這是美國國土安全部的簡短回應,TechCrunch稱,這則回應實際上否認了彭博“間諜芯片”的報道。彭博社也報道,政府很少發表關于明顯威脅的聲明,這是一項已被聯邦調查三年的機密事件。

新智元此前有報道,彭博稱世界上最大的服務器主板供應商之一美超微(Supermicro)在 中國制造的主板被植入芯片,這些遭到破壞的服務器進入了美國的蘋果、亞馬遜等近三十家公司運營的數據中心,當安裝并打開服務器時,“間諜芯片”改變了操作系統的核心,使其能夠接受修改。該芯片還可以連接攻擊者控制的計算機,從而尋找指令和代碼。

美國眾議院情報委員會一位議員周四表示,立法者“正在尋求情報界進一步澄清這份最新報道,并將向受影響的公司伸出援手。”

蘋果向國會寫信:沒有發現微芯片被篡改的跡象

對于彭博的報道,亞馬遜回應稱,關于AWS早就發現含有惡意芯片的服務器或基于中國數據中心的修改行為,以及AWS與FBI合作調查有關惡意硬件的數據,從未發生。

而對于與SuperMicro相關的任何問題,亞馬遜重新審核了當年收購Elemental的相關記錄,包括在2015年進行的第三方安全審計,也沒有發現任何關于惡意芯片或硬件被修改的證據。

蘋果也回應稱,蘋果從未發現任何服務器中被故意植入的惡意芯片、“硬件操縱”或漏洞。蘋果也從未像彭博報道中的那樣與FBI或任何其他機構就此類事件進行任何聯系。“我們不知道FBI進行過任何相關調查,(FBI)也沒有和我們在這方面有過聯系。”

蘋果信息安全副總裁George Stathakopoulos周五寫給參議院和眾議院商業委員會一封信,信中寫道,該公司曾多次調查并發現沒有證據證明彭博商業周刊文章的主要問題,包括服務器內的“間諜芯片”,蘋果沒有發現任何可疑傳輸或其他證據表明間諜芯片已經滲透到其復雜的供應鏈攻擊中。

“蘋果的專有安全工具正在不斷掃描這種出站流量,它能夠表明存在惡意軟件或其他惡意活動。沒有發現任何東西。”Stathakopoulos在信中寫道。

美超微也稱,“雖然我們會配合任何政府調查,但我們對任何有關這類問題的調查并不知情,也沒有任何政府機構在此方面與我們聯系過。我們也并不知曉有任何客戶放棄美超微作為供應商是因為出現了此類問題。”

彭博報道中一些值得注意的問題

首先是關于那篇獨家報道的關鍵細節。

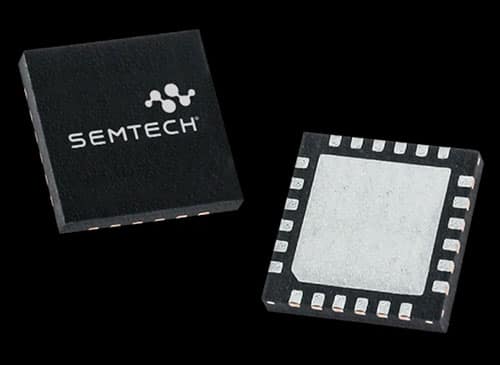

根據該報道,在中國分包商生產的超微數據中心服務器主板上被加入了看起來類似信號耦合器的小微芯片。

據報道稱,那些所謂的“間諜”芯片并未出現在原來電路板的設計上,而是在工廠老板被施加壓力或賄賂后改變藍圖后秘密添加的。監控芯片包含足夠的內存和處理能力,可以有效地對主機系統進行秘密處理,以便外部代理可以干預服務器并泄露信息。

彭博的文章并不是特別有技術含量,所以我們很多人都不得不猜測文中黑客的工作方式。間諜芯片被設計成看起來像主板上的一個無害的組件,并帶有一些連接器引腳——這些可能就足夠用于電源和串行接口。據稱,其中一種版本是夾在PCB的玻璃纖維層之間。

間諜芯片可以被放置在基板管理控制器(BMC)和其SPI閃存或包含BMC固件的串行EEPROM存儲器之間。因此,當BMC從該存儲器獲取并執行其代碼時,間諜芯片將攔截信號并修改比特流以將惡意代碼注入BMC處理器,從而允許其主控制器控制BMC。

BMC是服務器主板上的關鍵組件。它允許管理員通常通過網絡遠程監控和修復機器,而無需在數據中心中找到盒子,它可以將其從機架中拉出,從而進行修復并重新安裝。

BMC及其固件可以進行對服務器進行電源循環,重新安裝或修改主機操作系統,安裝包含惡意代碼及數據的附加存儲,訪問連接到計算機的虛擬鍵盤和終端等等功能。如果您可以訪問BMC及其軟件,則可以完全控制該盒子。

隨著BMC被盜用,所謂的間諜芯片可能會修改控制器的固件和/或主機操作系統及其軟件,以允許攻擊者連接或允許數據外泄。

以下是彭博新聞社對間諜芯片如何工作的解釋:

該組件“操縱核心操作指令,告訴服務器當數據在主板上移動時該做什么……這發生在關鍵時刻,當操作系統的一小部分被存儲在電路板的臨時存儲器中,以通往服務器的中央處理器CPU。植入物被安置在主板上,以一種允許它有效地編輯該信息隊列的方式,這可以讓植入物注入自己的代碼或改變CPU要遵循的指令順序。

有一些事情需要記住:其一,來自被侵入機器的意外網絡流量并非不可能被檢測到;其二,即時修改BMC固件以破壞主機系統絕非易事,但也不是不可能。這里描述了如下幾種方法:

“這在技術上是合理的,”信息安全專家和美國軍方資深人士Jake Williams在10月4日早上匆忙組織的網絡會議上說,“如果我想這樣做,我就可以這樣做的。”

Williams說,BMC將是“放置它的好地方”,因為控制器可以訪問服務器的主內存,允許它將后門代碼注入主機操作系統內核。從那里,它可以拉下第二階段的間諜軟件并執行它,假設這不會觸發任何防火墻規則。

需要考慮的第三件事是:如果這是真的,那么在這次監視行動中要付出大量精力。與那些會被添加到任何舊公司的Super Micro服務器的東西不同,它的目標是最大限度地減小被發現的概率。如果那個報告是正確的話,如果你購買了Super Micro套件,我們認為它不太可能有間諜芯片。除了蘋果和亞馬遜外,其他30家使用所謂受到侵害的Super Micro套件的組織包括一家大型銀行和政府承包商。

第四個問題是:既然本來已經放在電路里的芯片在制造過程中可以被篡改(利用賄賂或施加壓力),那么為什么還要那么麻煩地去走私另一個芯片呢?為什么不把SPI閃存芯片換成一個后門芯片——看起來與合法的一模一樣?也許偽裝的信號耦合器是最好的方法。

第五個問題:這個芯片據稱只有鉛筆芯尖端大小。它可以從SPI閃存或串行EEPROM中即時攔截和重寫數據并非不可能。但是,它必須包含足夠的數據來替換獲取的BMC固件代碼,然后修改正在運行的操作系統或以其他方式實現一個可行的后門。要么彭博社的文章中描述的芯片是不正確的,只是一個插圖,而實際的設備更大,要么這里涉及最先進的定制半導體制造。

最后一點:你可能會認為蘋果和亞馬遜這樣的大公司擁有一些系統,不僅能夠檢測意外網絡流量,而且能檢測意料之外的操作系統狀態。對內核及其上面的軟件堆棧進行更改應該可能在引導期間或之后觸發警報。

-

芯片

+關注

關注

459文章

52209瀏覽量

436485 -

蘋果

+關注

關注

61文章

24536瀏覽量

203133 -

亞馬遜

+關注

關注

8文章

2692瀏覽量

84459

原文標題:美官方首次回應“間諜芯片”:沒有理由懷疑蘋果、亞馬遜的辟謠

文章出處:【微信號:AI_era,微信公眾號:新智元】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

看點:蘋果不是美國最賺錢公司了 微軟再裁員超過300人 我國植入式腦機接口啟動臨床入組

求助,關于CYUSB3KIT-003的J6 5pin的疑問求解

亞馬遜移動電源UL2056檢測認證辦理?

TikTok重新上架蘋果美國區AppStore

醫療鋰電池:醫療領域的能量新引擎

更好的鋰電池長啥樣?一文帶你探秘!青島鋰電池生產廠家

Type-C接口雷電5到底有多快?

日本啟動對亞馬遜日本子公司的反壟斷調查

如何實現Profinet轉Modbus485網關的高效車輛集成?

余氯傳感器有什么優勢

Loran 和 LoRaWAN 的警示故事

求助,關于LM321輸出問題求解

蘋果積極響應并加入自發性人工智能(AI)安全規范體系

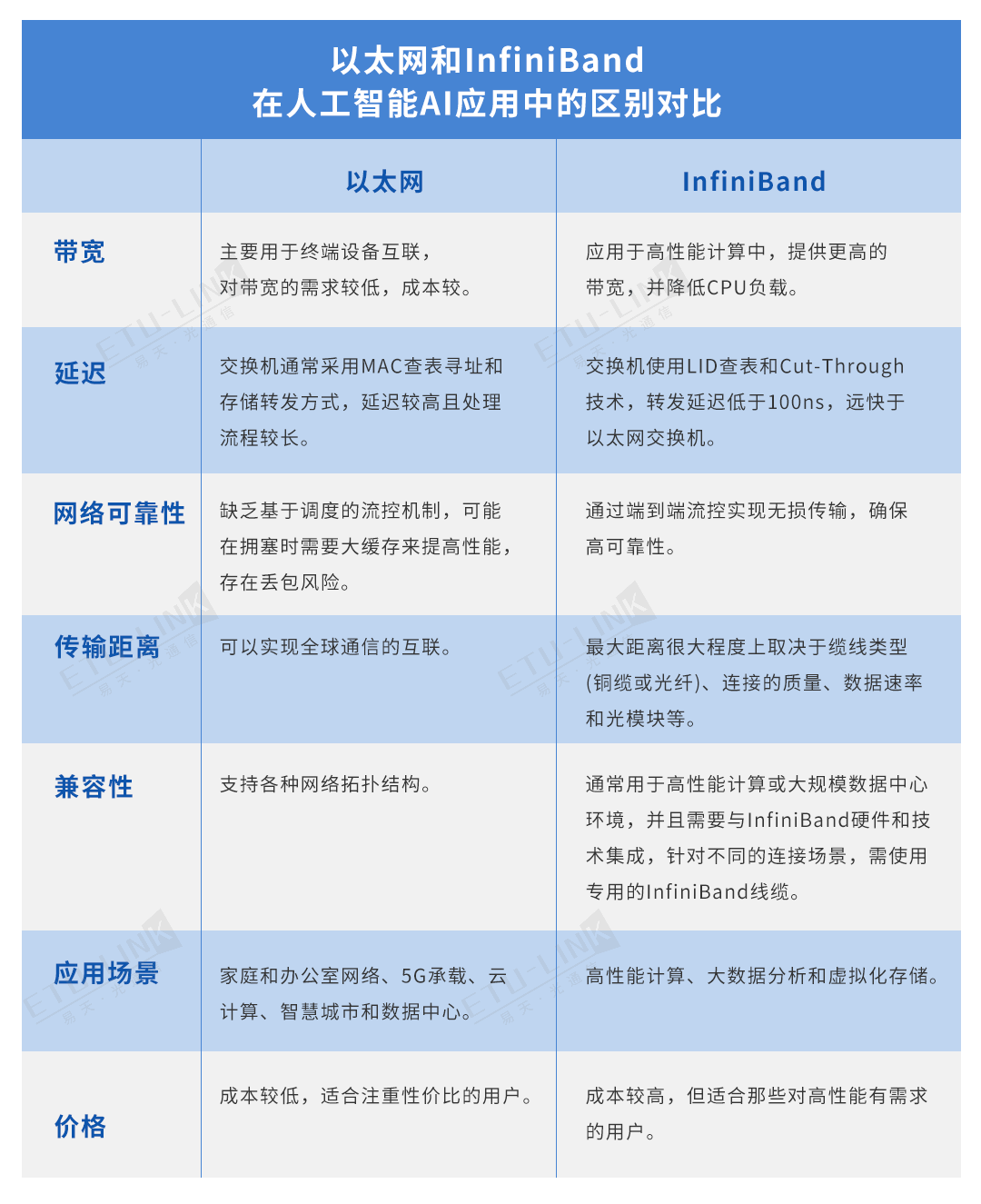

AI在以太網、光模塊、InfiniBand中的創新融合

美國國土安全部:沒有理由懷疑蘋果、亞馬遜等公司的陳述

美國國土安全部:沒有理由懷疑蘋果、亞馬遜等公司的陳述

評論