Linux系統管理中,網絡連通性、用戶權限控制與主機互信是核心運維能力。本文以CentOS/Ubuntu為例,系統化講解關鍵操作流程及深度優化方案。

一、網絡配置:靜態IP與多網卡管理

核心配置文件路徑:

CentOS:/etc/sysconfig/networkscripts/ifcfgeth0

Ubuntu:/etc/netplan/00installerconfig.yaml

靜態IP配置步驟:

1. 查看可用網卡:

ip link show # 確認網卡名稱(如ens33)

2. CentOS配置示例(編輯ifcfgens33):

ini

DEVICE=ens33

BOOTPROTO=static

ONBOOT=yes

IPADDR=192.168.1.100

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

DNS1=8.8.8.8

3. Ubuntu配置(Netplan YAML格式):

yaml

network:

ethernets:

ens33:

addresses: [192.168.1.100/24]

routes:

to: default

via: 192.168.1.1

nameservers:

addresses: [8.8.8.8, 114.114.114.114]

version: 2

4. 應用配置:

# CentOS

systemctl restart network

# Ubuntu

netplan apply

高級網絡管理工具:

臨時修改IP:ip addr add 192.168.1.101/24 dev ens33

綁定多網卡:使用nmcli con add type bond創建bonding接口

路由持久化:寫入/etc/rc.local或創建routeeth0文件

二、用戶創建與sudo權限精細化控制

用戶生命周期管理:

1. 創建用戶并設置密碼:

useradd m s /bin/ opsadmin # m創建家目錄,s指定shell

passwd opsadmin # 交互式設置密碼

2. 刪除用戶及關聯文件:

userdel r opsadmin # r刪除家目錄和郵件池

sudo權限深度配置:

1. 添加用戶到sudoers:

usermod aG sudo opsadmin # Ubuntu

usermod aG wheel opsadmin # CentOS

2. 精細化權限控制(編輯/etc/sudoers.d/ops_policy):

ini

# 允許無密碼執行特定命令

opsadmin ALL=(root) NOPASSWD: /usr/bin/systemctl restart nginx

# 限制命令范圍

devuser ALL=(root) /usr/bin/apt update, /usr/bin/apt install

關鍵安全實踐:

禁用root遠程登錄:修改/etc/ssh/sshd_config中PermitRootLogin no

密碼策略強化:使用chage M 90 opsadmin設置90天有效期

審計用戶操作:通過sudo auditctl w /etc/sudoers p wa監控配置變更

三、主機互信配置:SSH密鑰自動化認證

密鑰對創建與部署流程:

1. 生成密鑰對(客戶端執行):

sshkeygen t ed25519 f ~/.ssh/ops_key # 創建ED25519密鑰

2. 公鑰分發至目標主機:

sshcopyid i ~/.ssh/ops_key.pub user@remotehost

3. 驗證無密碼登錄:

ssh i ~/.ssh/ops_key user@remotehost

高級互信配置方案:

1. 多主機批量分發腳本:

for host in web{1..5}.example.com; do

sshcopyid i ~/.ssh/ops_key.pub admin@$host

done

2. SSH客戶端優化配置(~/.ssh/config):

ini

Host prodserver

HostName 192.168.10.50

User deploy

IdentityFile ~/.ssh/prod_key

Port 2222

ServerAliveInterval 60

3. 私鑰安全防護:

chmod 600 ~/.ssh/_key # 設置嚴格權限

sshadd K ~/.ssh/ops_key # 將密鑰加載到sshagent(macOS/Linux)

四、故障排查與系統優化

網絡診斷工具鏈:

連通性測試:ping c 4 8.8.8.8

路由追蹤:traceroute T google.com(TCP模式)

端口檢測:nc zv 192.168.1.100 22

實時流量監控:iftop i ens33

用戶權限問題定位:

# 檢查有效權限

sudo l U opsadmin

# 查看登錄記錄

last a | grep opsadmin

# 審計sudo命令

grep 'sudo:' /var/log/auth.log

SSH連接優化參數:

編輯/etc/ssh/sshd_config:

ini

ClientAliveInterval 300 # 5分鐘活動檢測

MaxAuthTries 3 # 限制認證嘗試次數

PasswordAuthentication no # 強制密鑰認證

AllowUsers opsadmin # 白名單用戶控制

五、運維規范與長效管理

1. 配置版本化管理:

將/etc/network/、/etc/ssh/納入Git倉庫

使用Ansible同步用戶配置(ansiblegalaxy角色)

2. 自動化監控:

# 檢測用戶sudo失敗率

zcat /var/log/auth.log | grep 'sudo:.authentication failure' | awk '{print $1,$2}'

3. 安全基線加固:

定期執行lynis audit system掃描漏洞

配置fail2ban防御SSH暴力破解

4. 文檔化標準操作:

markdown

新主機初始化清單

1. 網絡配置:靜態IP+內網DNS

2. 創建運維賬戶:opsadmin + sudo權限

3. 部署公鑰認證:禁用密碼登錄

4. 安裝基礎監控:netdata+logwatch

Linux系統管理的高效性建立在精準的基礎配置之上。通過規范化的網絡部署、最小權限原則的用戶管理、密鑰化的主機互信體系,結合自動化工具鏈與持續監控,可構建穩定可擴展的運維基礎環境。每一次sudo授權和SSH連接都是對系統安全邊界的定義——嚴謹的技術實現與流程管控,是保障基礎設施可靠運行的底層邏輯。

審核編輯 黃宇

-

網絡配置

+關注

關注

1文章

26瀏覽量

7760

發布評論請先 登錄

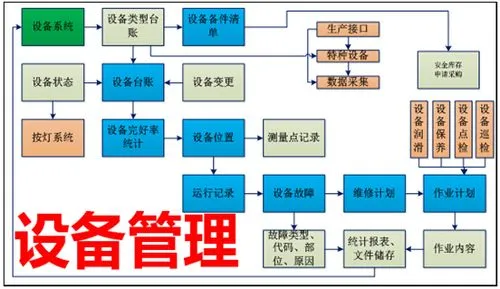

萬界星空科技自動化運維管理---設備管理

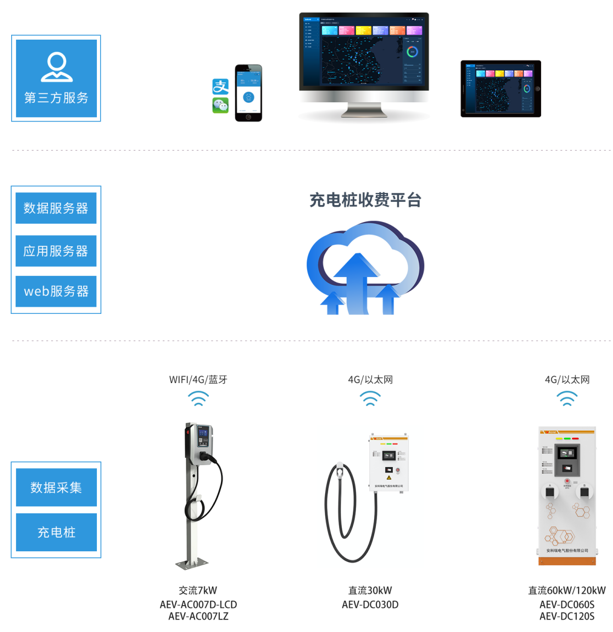

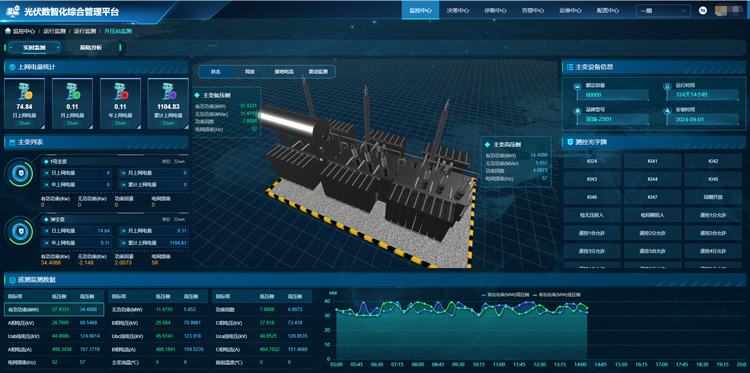

新能源光伏電站智能運維管理系統

Jtti.ccLinux基礎運維實戰詳細解讀網絡配置和用戶管理與互信設置

Jtti.ccLinux基礎運維實戰詳細解讀網絡配置和用戶管理與互信設置

評論