4月8日,網絡安全專家Bartek Nowotarski指出,近期發現了HTTP/2協議中的一處高風險漏洞,惡意用戶可能利用該問題發動DoS攻擊。他在1月25日向卡內基梅隆大學計算機應急小組(簡稱CERT)提交了詳細報告,此漏洞名為“HTTP/2 CONTINUATION Flood”。

該漏洞圍繞著HTTP/2的配置缺陷展開,重點在于未能合理控制或者消除請求數據流中的CONTINUATION幀內容。這是一種延續報頭塊片段序列的技術,使得報頭塊能夠拆分到不同的幀中。當服務器接收到END_HEADERS標識符,表示不再有請求數據,之前分拆的報頭塊便被認為處理完畢。

若是HTTP/2的設計沒有限制定義單個數據流能發出的CONTINUATION幀數上限,那么存在遭到攻擊的可能性。攻擊者可以通過向尚未設好END_HEADERS標識的服務器發送HTTP請求,然后不停地發送CONTINUATION幀流,從而占據服務器的內存空間,直至引發崩潰,順利發起DoS攻擊。

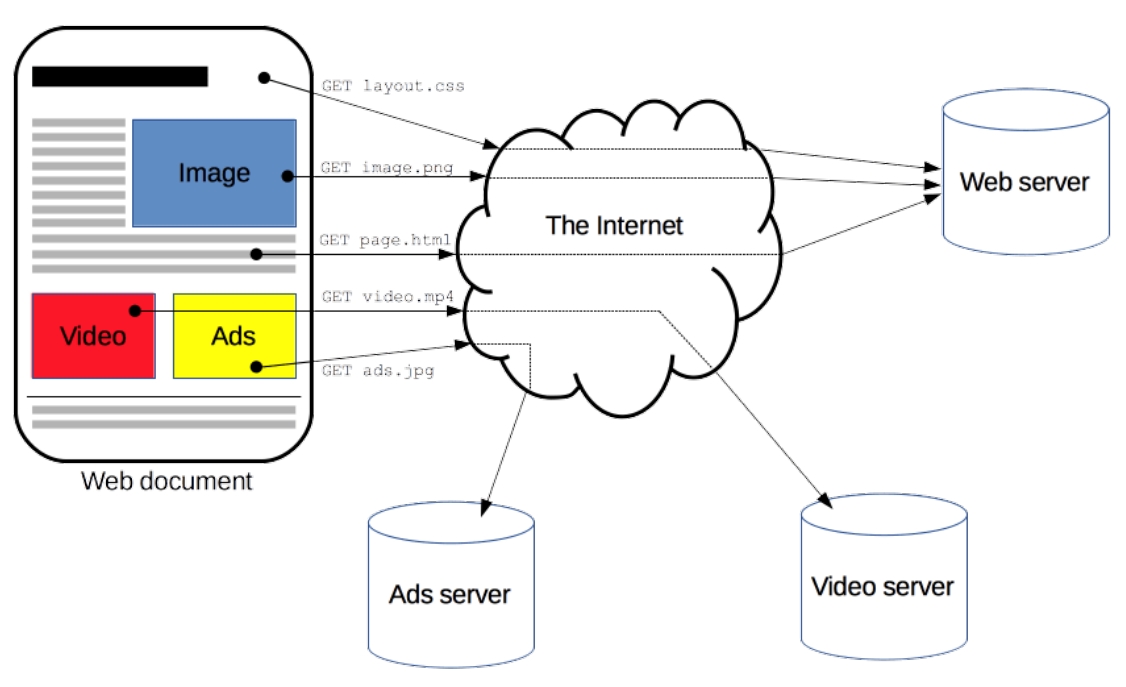

HTTP/2又稱HTTP2.0,作為全球統一的超文本傳輸協議,主要應用于互聯網的網頁瀏覽中。它借鑒了SPDY協議的部分優點,通過對HTTP頭部數據的壓縮以縮短傳輸時間、實施多通道復用技術以及推廣服務端推送功能,以降低網絡延遲,加速客戶端頁面載入速度。

-

服務器

+關注

關注

13文章

9795瀏覽量

87999 -

網絡安全

+關注

關注

11文章

3343瀏覽量

61480 -

HTTP

+關注

關注

0文章

525瀏覽量

33525

發布評論請先 登錄

官方實錘,微軟遠程桌面爆高危漏洞,企業數據安全告急!

香港高防服務器選擇建議

微軟Outlook曝高危安全漏洞

如何使用 cURL 測試 HTTP 協議

如何使用 HTTP 協議進行數據傳輸

高防服務器的原理及具體防御機制

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

常見的服務器容器和漏洞類型匯總

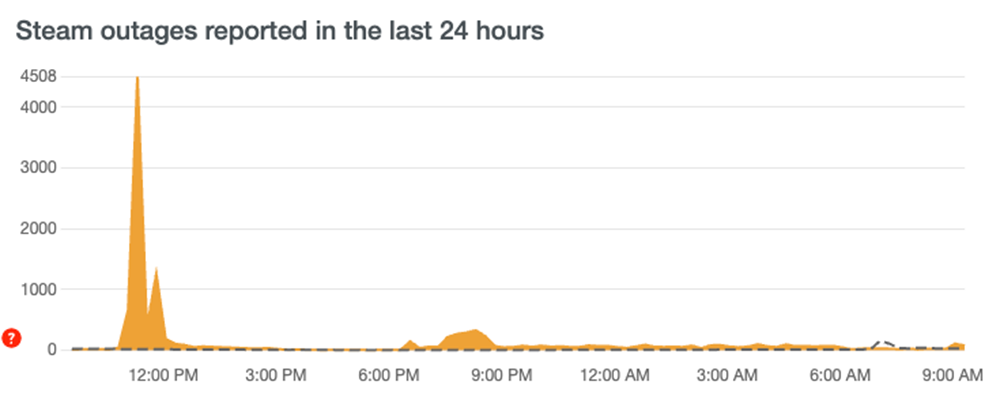

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

高防服務器的機制和原理

如何評估美國洛杉磯高防服務器的性能

鑒源實驗室·HTTP協議網絡安全攻擊

HTTP / 2 協議存高危漏洞,可能引發拒絕服務攻擊

HTTP / 2 協議存高危漏洞,可能引發拒絕服務攻擊

評論