今天給大家帶來華為USG6000防火墻的網管配置實例。本文簡單的搭建了一個實驗拓撲圖,通過配置,實現了對華為防火墻的Telnet管理配置、SSH管理配置和Web管理配置。

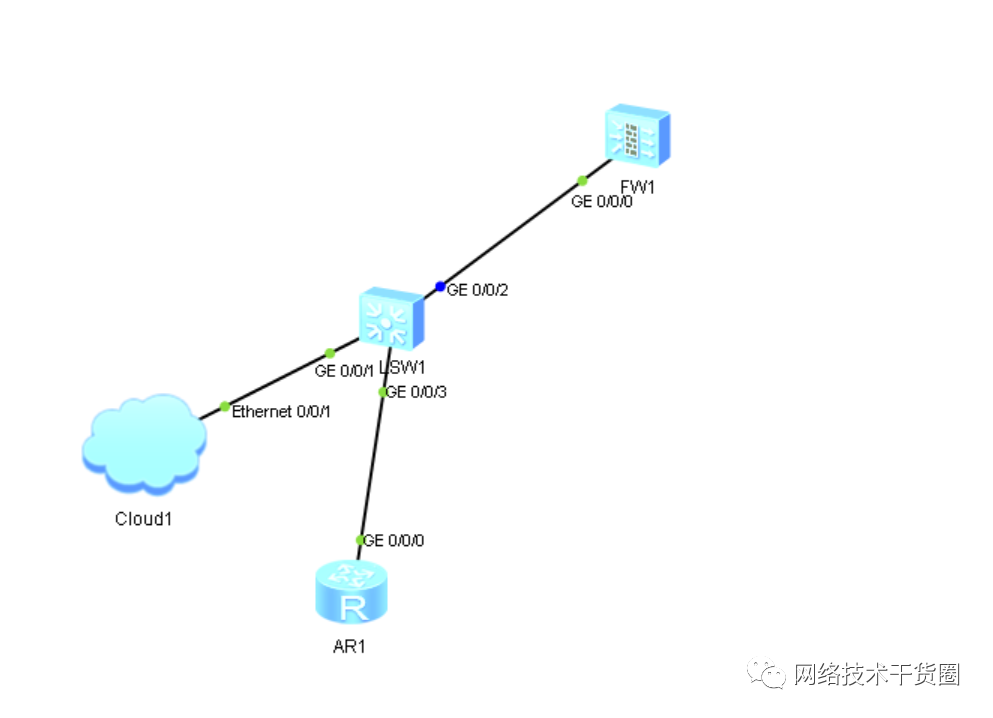

一、實驗拓撲及目的

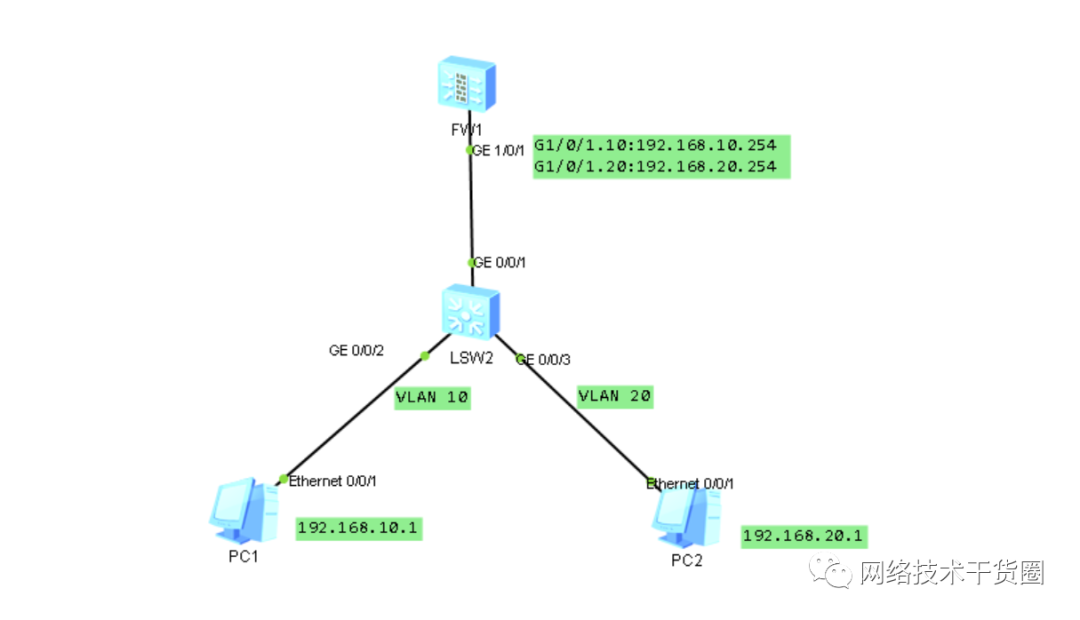

實驗拓撲如上所示,要求對防火墻FW1進行合適的配置,以實現Telnet、SSH和Web的網管功能。

二、實驗配置命令

(一)配置思路

上述三種網關方式,配置思路大致上是一致的,具體流程如下:

1、開啟相應服務

2、aaa配置用戶

3、user-interface vty配置登錄

4、接口使能網管

除了上述過程外,在配置SSH網管時,還必須配置ssh user的相應配置命令。

(二)Web網管配置命令

web-managerenable web-managersecurityenable interfaceGigabitEthernet0/0/0 service-managehttppermit service-managehttpspermit

(三)Telnet網管配置命令

interfaceGigabitEthernet0/0/0 service-managetelnetpermit telnetserverenable aaa manager-useruser2 passwordcipherAdmin@123 service-typetelnetssh level15

(四)SSH網管配置命令

stelnetserverenable aaa manager-useruser1 passwordcipherAdmin@123 service-typessh level3 sshuseruser1 sshuseruser1authentication-typepassword sshuseruser1service-typestelnet interfaceGigabitEthernet0/0/0 service-managesshpermit

三、實驗現象

(一)Web網管登錄

登錄界面:

登錄成功后系統界面:

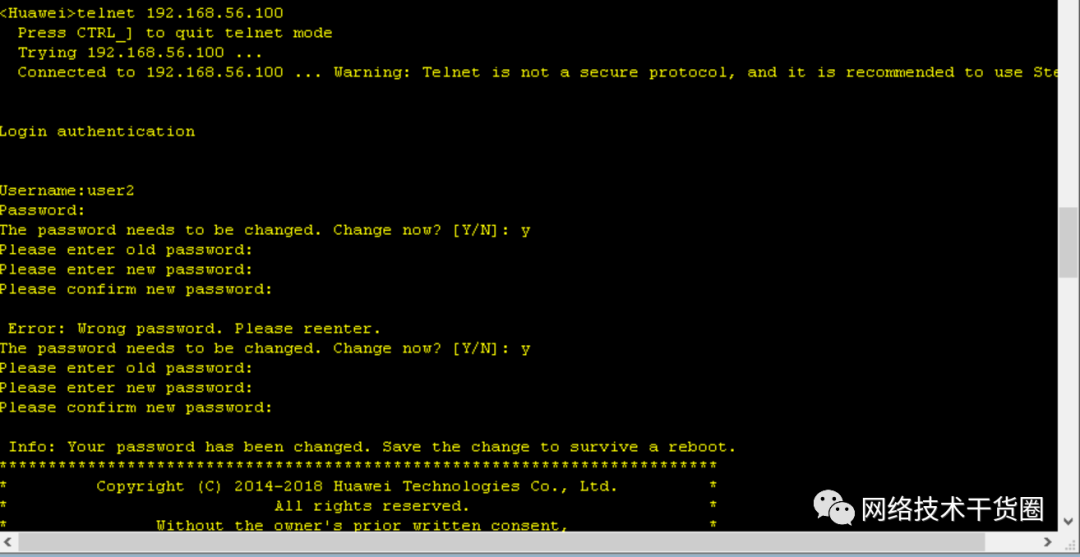

(二)Telnet網管登錄

Telnet登錄成功:

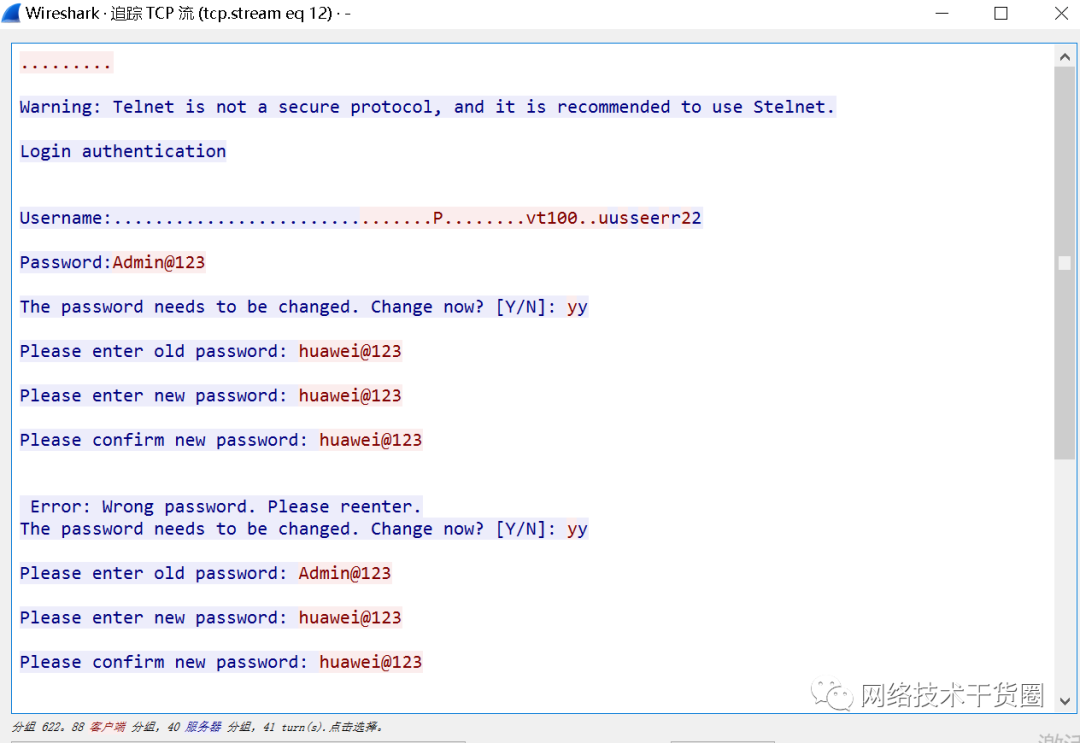

Telnet不安全性:

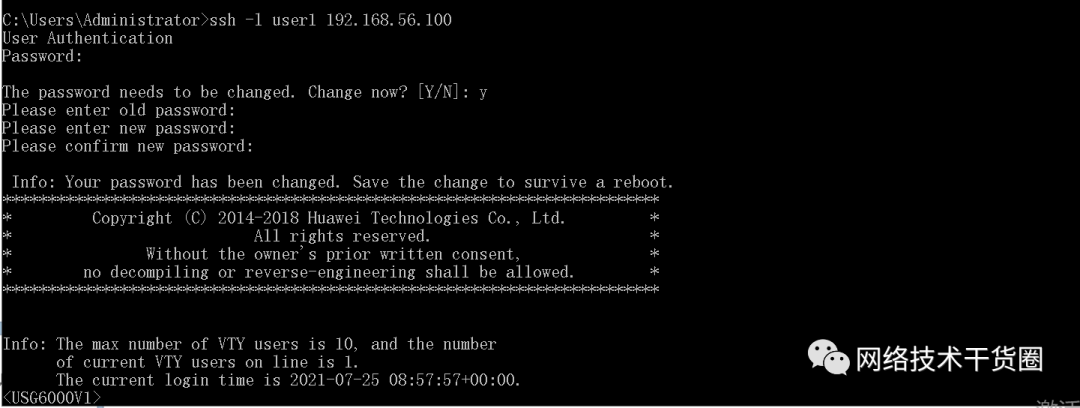

(三)SSH網管登錄

SSH登錄成功:

SSH安全性:

審核編輯:湯梓紅

-

華為

+關注

關注

216文章

35212瀏覽量

255911 -

Web

+關注

關注

2文章

1287瀏覽量

71436 -

防火墻

+關注

關注

0文章

435瀏覽量

36193 -

SSH

+關注

關注

0文章

196瀏覽量

16952

原文標題:華為防火墻網管配置實例

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

發現 STM32 防火墻的安全配置

談防火墻及防火墻的滲透技術

防火墻的控制端口

什么是防火墻?防火墻如何工作?

基于TOP特性維度的USG6000E防火墻維護寶典

華為安全技術方案丨一圖看懂華為HiSecEngine USG6500E系列AI防火墻

東用科技與華為防火墻構建IPSec VPN配置指導手冊

華為USG6000防火墻的網管配置實例

華為USG6000防火墻的網管配置實例

評論