美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(CISA)承認,它正在向幾個聯(lián)邦機構(gòu)提供支持,這些機構(gòu)在Progress(前身為IpSwitch)MOVEit傳輸解決方案中暴露出漏洞后被攻破。根據(jù)CISA發(fā)布的一份警報和網(wǎng)絡(luò)安全公告,CL0P勒索軟件團伙一直在積極利用漏洞進行數(shù)據(jù)外泄,并在目標(biāo)計算機上執(zhí)行遠程命令。

我們對MOVEit傳輸漏洞的了解

Progress security于2023年5月31日首次披露,確認了三個關(guān)鍵漏洞(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708),這些漏洞可使威脅行為者獲得升級的特權(quán)和對環(huán)境的未授權(quán)訪問。在他們的建議中,進度描述了所有MOVEit客戶應(yīng)該部署的立即步驟,以修復(fù)該漏洞。

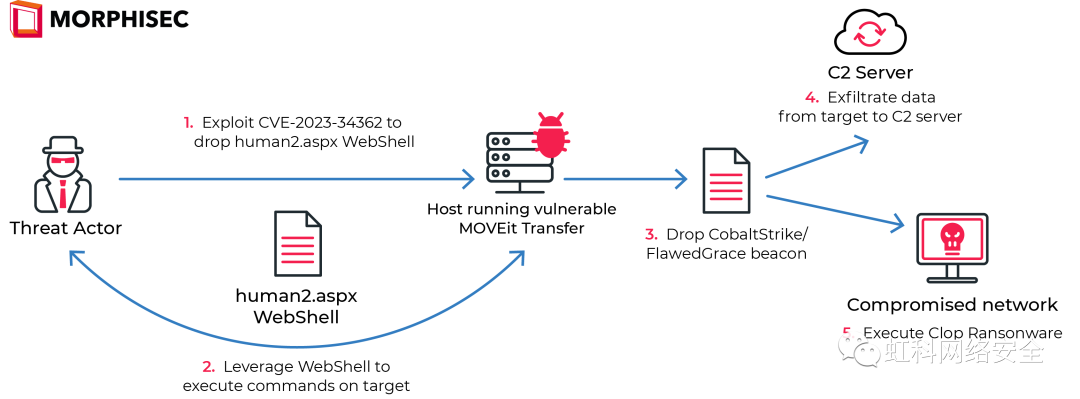

CISA的一項技術(shù)分析顯示,CL0P小組于2023年5月開始利用SQL注入漏洞,在MOVEit服務(wù)器上安裝名為LEMURLOOT的Web shell,刪除名稱為‘human2.aspx’,后來更名為‘human.aspx’(VirusTotal)。WebShell是專門針對MOVEit平臺設(shè)計的,它是一個工具包,包括多種操作功能,包括下載文件,以及執(zhí)行和操作Azure系統(tǒng)設(shè)置,包括創(chuàng)建管理員用戶。

該漏洞的影響是廣泛的。MOVEit Transfer是一種流行的目標(biāo)管理文件傳輸(MFT)解決方案,主要在美國的數(shù)千家企業(yè)中使用,包括政府機構(gòu)、銀行、軟件供應(yīng)商和其他組織。包括殼牌、佐治亞州大學(xué)系統(tǒng)、英國廣播公司和英國航空公司在內(nèi)的受害者開始收到贖金紙條,以防止公布泄露的數(shù)據(jù)。

目標(biāo)管理文件傳輸(MFT)解決方案

管理文件傳輸解決方案和安全MFT (sMFT)用于保護和自動化跨組織和組織之間的數(shù)據(jù)和文件傳輸。這些解決方案通常由大型組織部署,以實現(xiàn)敏感信息的安全共享,通常將面向公眾的接口與存儲在內(nèi)部和敏感網(wǎng)絡(luò)中的內(nèi)容連接起來。

俄羅斯的CL0P (Clop)黑客組織(TA505)據(jù)稱利用了其他MFT解決方案中的漏洞,包括Acellion在2020年和2021年推出的FTA,以及Fortra在2023年早些時候推出的GoAnywhere MFT解決方案(CVE-2023-0669)。

MFT解決方案是威脅行為者的誘人目標(biāo)。破壞它們可以讓我們獲得本應(yīng)由解決方案保護的信息;實現(xiàn)對目標(biāo)機器的控制,可以訪問受保護的受害者網(wǎng)絡(luò)。

這使得像CL0P這樣的威脅行為者可以采用“雙重勒索”戰(zhàn)術(shù),允許數(shù)據(jù)竊取和勒索軟件使用所實現(xiàn)的控制在目標(biāo)機器上執(zhí)行。

被利用的漏洞可以作為威脅參與者執(zhí)行攻擊后期階段的入口。一旦初始階段完成,攻擊者就會建立C2通信,允許他們丟棄有效載荷以執(zhí)行后續(xù)階段。在之前的事件中,人們觀察到CL0P使用了Truebot,該機器人隨后下載了Cobalt Strike和FlawedGrace信標(biāo)。

雖然攻擊的初始階段利用新的漏洞,但下一階段使用規(guī)避和內(nèi)存技術(shù)丟棄惡意有效載荷,以繞過駐留端點保護解決方案的檢測。

建議的行動

立即的緩解措施包括應(yīng)用安全補丁并遵循Progress (MOVEit)發(fā)布的說明,以及更新CISA發(fā)布的IOC。

MOVEit推薦

查看進度安全中心頁面,更新MOVEit轉(zhuǎn)移和MOVEit云漏洞。

直到應(yīng)用安全補丁(es) -禁用所有HTTP和HTTPs流量到您的MOVEit傳輸環(huán)境,具體如下:?修改防火墻規(guī)則,拒絕HTTP和HTTPs流量到MOVEit傳輸?端口80和443。

查看MOVEit和系統(tǒng)審計日志,查看意外行為,刪除未經(jīng)授權(quán)的文件(human2.aspx’,’human.aspx’)并移除未經(jīng)授權(quán)的用戶賬戶,詳情請見Forescout.com

應(yīng)用推薦的安全補丁,恢復(fù)HTTP/HTTPs流量。

虹科摩菲斯如何提供幫助

虹科摩菲斯的產(chǎn)品具有以下功能,可幫助防范潛在的攻擊和惡意負載:

1

虹科摩菲斯漏洞可見性和優(yōu)先級

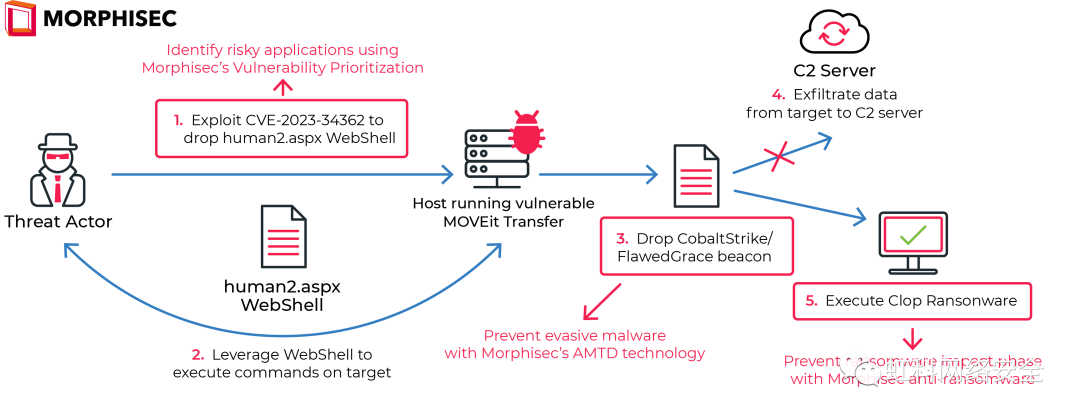

虹科摩菲斯的漏洞可見性和優(yōu)先級可提供基于風(fēng)險和使用情況的漏洞優(yōu)先級。在這種情況下,虹科摩菲斯幫助識別使用具有已知漏洞的應(yīng)用程序的組織,并根據(jù)實際使用情況和基于已知漏洞利用的信息來確定風(fēng)險的優(yōu)先級。這使組織能夠迅速采取行動,應(yīng)用關(guān)鍵安全補丁。

2

使用規(guī)避和內(nèi)存技術(shù)防止惡意有效載荷

在諸如MOVEit利用等攻擊的情況下,組織必須保護自己免受后期階段的攻擊,以及能夠逃避基于檢測的技術(shù)提供的保護機制的攻擊。自動移動目標(biāo)防御(AMTD)是必要的縱深防御層,因為它可以在不事先知道的情況下阻止威脅,也不需要依賴簽名、IOC和行為模式。

默認情況下,虹科摩菲斯保護在IIS Web服務(wù)器下運行的IIS Web服務(wù)和MOVEit DMZ組件。如果WebShell執(zhí)行導(dǎo)致后門(如CobaltStrike、Metasploit)訪問系統(tǒng),虹科摩菲斯的AMTD將提供保護,因為這些后門框架完全無文件,并采用旨在繞過端點保護解決方案檢測的規(guī)避技術(shù)。虹科摩菲斯專注于通過利用AMTD技術(shù)的真正預(yù)防能力,在攻擊鏈的早期禁用該框架。

3

虹科摩菲斯阻止了以下相關(guān)攻擊:

攻擊框架 | 繞過EDR |

CobaltStrike | CrowdStrike |

SentinelOne | |

Microsoft Defender for Endpoints | |

Fortinet EDR (FortiEDR) | |

Metasploit | CrowdStrike |

Microsoft Defender for Endpoints | |

Palo Alto Cortex XDR | |

Fortinet EDR (FortiEDR) | |

Sophos | |

McAfee |

代碼和內(nèi)存開發(fā)技術(shù)是最常見的十種MITRE ATT&CK技術(shù)之一。AMTD通過變形內(nèi)存和其他系統(tǒng)資源來降低這種風(fēng)險,使它們基本上對針對它們的威脅不可見。作為深度防御安全態(tài)勢的一層,AMTD可阻止零日、無文件和內(nèi)存中的攻擊,為終端、服務(wù)器和工作負載保護提供真正的深度防御,對性能的影響微乎其微,不需要額外的人員編制。

【了解更多】

虹科摩菲斯受到5,000多家公司的信任,每天可阻止針對Windows和Linux設(shè)備上900多萬個受保護終端、服務(wù)器和工作負載的30,000多次攻擊。要了解更多關(guān)于這項技術(shù)的信息以及為什么Gartner將AMTD稱為“網(wǎng)絡(luò)的未來”,請閱讀我們的白皮書“零信任+移動目標(biāo)防御:終極勒索軟件戰(zhàn)略”。

·今日推薦·

//虹科數(shù)據(jù)加密解決方案//

虹科終端安全解決方案,針對最高級的威脅提供了以預(yù)防為優(yōu)先的安全,阻止從終端到云的其他攻擊。虹科摩菲斯以自動移動目標(biāo)防御(AMTD)技術(shù)為支持。AMTD是一項提高網(wǎng)絡(luò)防御水平并改變游戲規(guī)則的新興技術(shù),能夠阻止勒索軟件、供應(yīng)鏈攻擊、零日攻擊、無文件攻擊和其他高級攻擊。Gartner研究表明,AMTD是網(wǎng)絡(luò)的未來,其提供了超輕量級深度防御安全層,以增強NGAV、EPP和EDR/XDR等解決方案。我們在不影響性能或不需要額外工作人員的情況下,針對無法檢測的網(wǎng)絡(luò)攻擊縮小他們的運行時內(nèi)存安全漏洞。超過5,000家組織信任摩菲斯來保護900萬臺Windows和Linux服務(wù)器、工作負載和終端。虹科摩菲斯每天都在阻止Lenovo, Motorola、TruGreen、Covenant Health、公民醫(yī)療中心等數(shù)千次高級攻擊。

虹科摩菲斯的自動移動目標(biāo)防御ATMD做到了什么?

1、主動進行預(yù)防(簽名、規(guī)則、IOCs/IOA);

2、主動自動防御運行時內(nèi)存攻擊、防御規(guī)避、憑據(jù)盜竊、勒索軟件;

3、在執(zhí)行時立即阻止惡意軟件;

4、為舊版本操作系統(tǒng)提供全面保護;

5、可以忽略不計的性能影響(CPU/RAM);

6、無誤報,通過確定警報優(yōu)先級來減少分析人員/SOC的工作量。

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3339瀏覽量

61445 -

防御

+關(guān)注

關(guān)注

0文章

8瀏覽量

7141

發(fā)布評論請先 登錄

虹科分享 | 賦能現(xiàn)代化礦業(yè):虹科Owasys堅固型車載通信終端方案

虹科直播回放 | IO-Link技術(shù)概述與虹科IO-Link OEM

微軟Outlook曝高危安全漏洞

虹科直播 | 2月18日開講!IO-Link技術(shù)深度解析!解鎖虹科自研產(chǎn)品+積分好禮!

華為通過BSI全球首批漏洞管理體系認證

虹科電子12月事件回顧

虹科培訓(xùn) | 重磅來襲!波形分析課程全面上線!

虹科活動回顧 | 波形診斷開放日-上海站圓滿落幕!

虹科培訓(xùn) | 重磅升級!全新模式月底開班,你想學(xué)的都在這里!

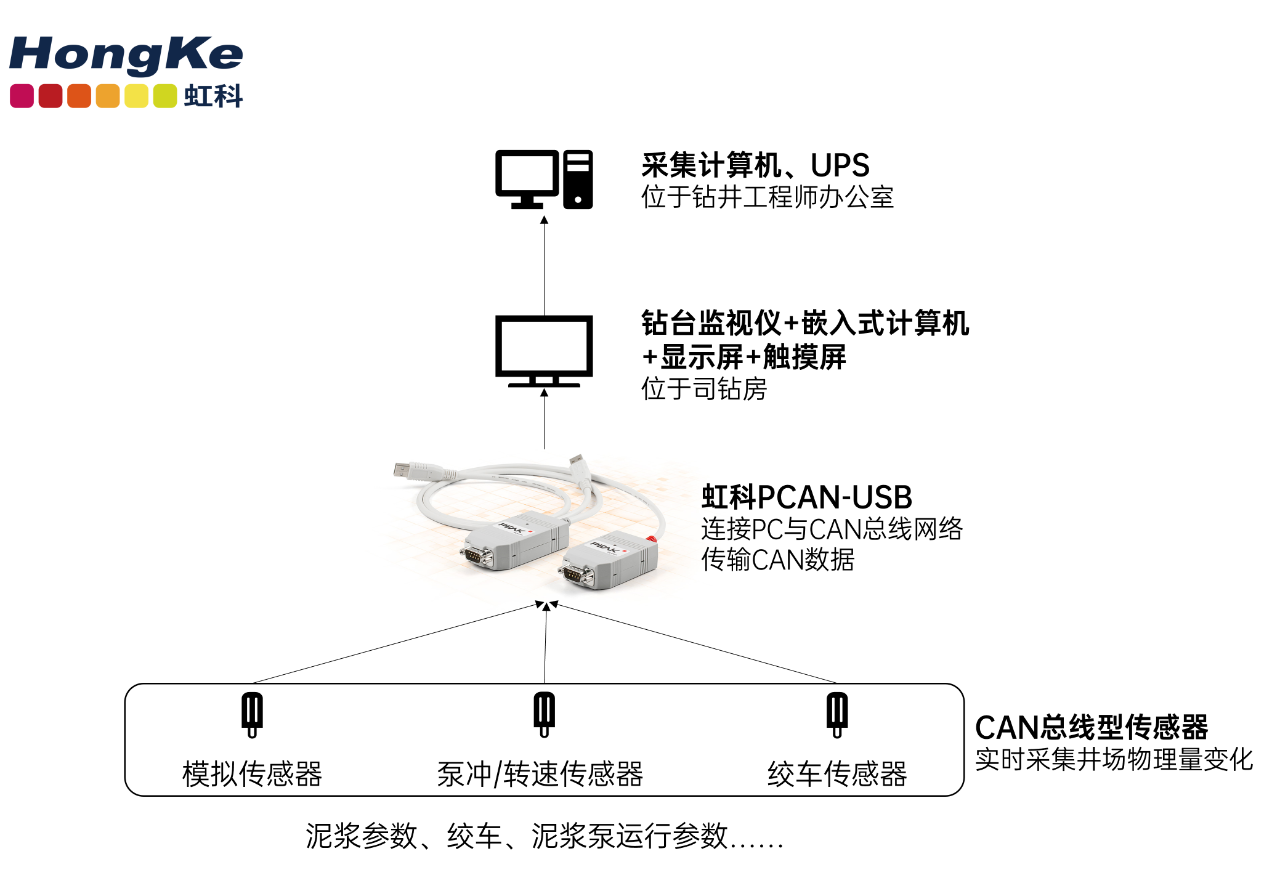

虹科應(yīng)用 為什么虹科PCAN方案能成為石油工程通訊的首選?

煤礦機械數(shù)據(jù)傳輸監(jiān)測難?試試虹科PCAN優(yōu)選方案

虹科應(yīng)用 | 煤礦機械數(shù)據(jù)傳輸監(jiān)測難?試試虹科PCAN優(yōu)選方案

虹科方案 領(lǐng)航智能交通革新:虹科PEAK智行定位車控系統(tǒng)Demo版亮相

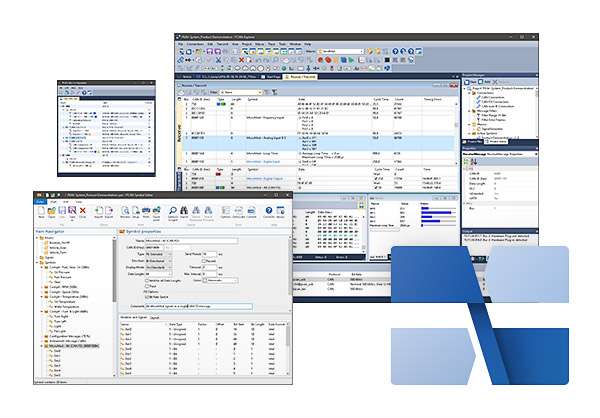

虹科應(yīng)用 當(dāng)CANoe不是唯一選擇:發(fā)現(xiàn)虹科PCAN-Explorer 6

虹科分享|如何防范MOVEit傳輸漏洞|高級威脅防御

虹科分享|如何防范MOVEit傳輸漏洞|高級威脅防御

評論