隨著世界變得更加加密,數據包仍然是數據泄露調查的關鍵,所以我們現在需要用新的方式來查看數據包元數據而不是實際數據包內容。使用解密密鑰、中間盒或端點進行中斷和檢查會帶來性能和隱私挑戰。

但是,數據包仍然可以解鎖強大的線索,即使以加密的方式,以檢測和重建網絡攻擊的時間線,即使加密數據也是這樣。虹科LiveAction使用一種稱為加密流量分析或ETA的技術,該技術依賴于三個級別的數據包數據來推斷流內部發生的事情。

您可以從數據包中獲取三種不同級別的豐富數據

1.標頭信息或 NetFlow v5

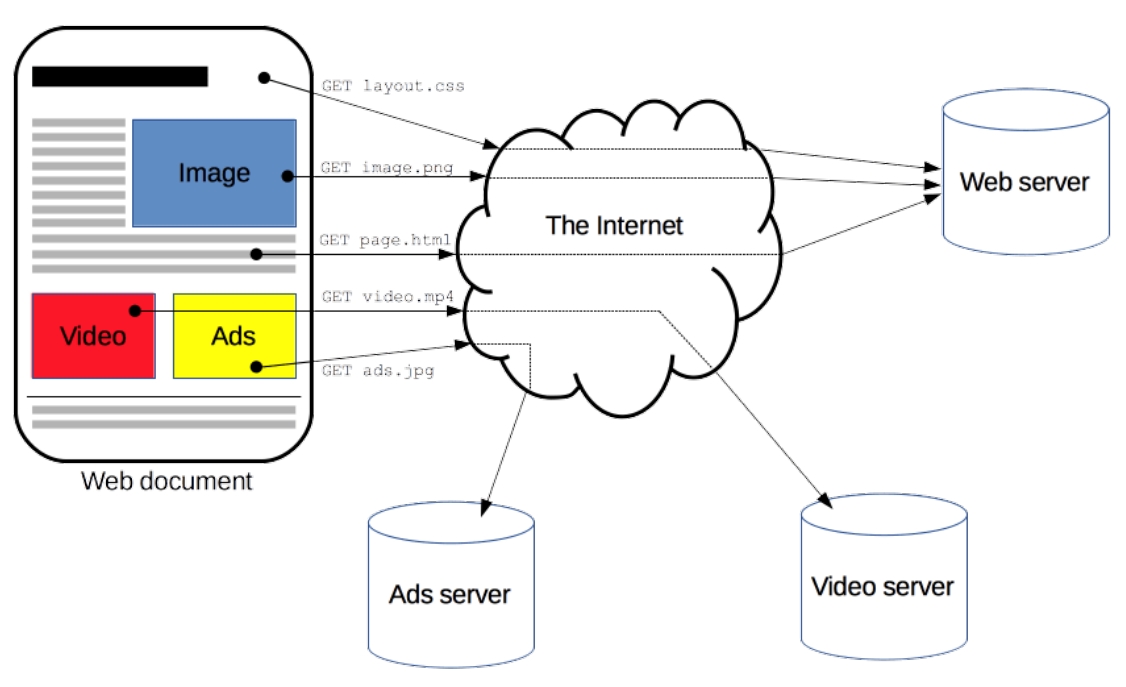

查看主機何時與其他人通信、源 IP、目標 IP、源端口、目標端口、使用的協議、數據包中的字節數、時間和持續時間,以及這些之間有效負載的連接類型。

2.來自加密的元數據

分析查看加密元數據的證書和參數,觀察者可以分析通信通道本身的特征,例如密碼強度和類型、服務器標識以及連接是否已降級。所有這些特征都是可用的。它通過將加密分析技術與傳統流量分析和機器學習相結合來檢測該連接中的復雜模式,從而提供安全性。

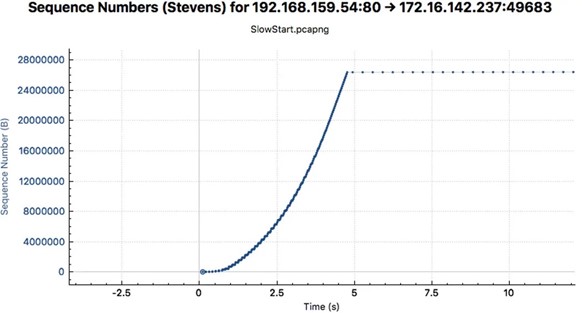

3.數據包動態

數據包動態是描述數據包特征的數據。它觀察數據包的大小、到達間隔時間以及這些不同類型連接之間的到達時間的關系,以便在看不到有效負載的情況下對內容進行推斷。

所有這些數據源都提供可見性,而無需解密有效負載。

接下來讓我們看看數據包如何幫助您識別攻擊者行為和常見的網絡攻擊。

1

暴力破解嘗試

在進行暴力破解嘗試時,我們希望檢測遠程服務使用情況以及某人連接到 RDP 或 SSH 等應用程序的頻率。我們調查這些遠程連接中涉及多少字節和數據包、正在進行哪些文件傳輸以及這些文件將傳輸給誰。收集到的其他信息包括新相鄰主機上的新鏈接和文件傳輸。此攻擊的基線指標包括掃描、重要的二進制傳輸以及指示惡意軟件感染正在傳播的行為復制。

RDP 和 SSH 都有多次握手。根據這些握手中的數據包,我們可以檢測它是成功還是失敗。如果發生暴力破解嘗試,則引用跨不同流的成功或失敗連接的歷史數據包數據的能力可以指向初始訪問發生的時間。實際上,情況可能會以這種方式進行:密碼失敗的次數過多,該 IP 被標記,并且從該 IP 成功建立連接。

這種可見性使 IT 團隊能夠針對這些情況創建具有更高優先級的目標警報。雖然數據包動態看不到用戶名或密碼,但元數據揭示了系統在響應成功或失敗嘗試時的反應行為。

2

網絡釣魚攻擊

數據包動態和機器學習可以幫助最終用戶檢測網絡釣魚嘗試。許多網絡釣魚計劃基于URL和域來讓人們點擊網絡釣魚電子郵件。我們的方法著眼于進入的網絡流量。釣魚網站的數據包動態簽名與互聯網上的大多數傳統網站明顯不同。因此,數據包動態驅動的 ML 模型可以區分這兩者。此模型是通過收集和比較數千個已知網絡釣魚站點的示例來構建的,這些站點已針對已知的安全網站進行了人工驗證。

Facebook或銀行的近似匹配像素與人眼無法區分。機器學習著眼于數據包動態和到達時間的差異、不同的下載模式和鍵盤交互。虹科LiveAction創建了一個監督模型,該模型訓練已知的網絡釣魚數據,并在新數據進入時將其應用于新數據,以尋找檢測。

3

命令和控制攻擊 (C2)

在字節中查找意外加密以指示命令和控制攻擊。命令和控制攻擊可能會嘗試利用開放和現有端口,如端口 80,傳統上未加密的 HTTP 大多數在防火墻上開放。如果特定惡意軟件使用加密命令和控制,則它可能會使用端口 80。我們尋找特定協議的特征熵評分,以幫助檢測這是否按預期運行。

端口 443 通常是與 HTTPS 對應的加密端口。如今,大多數 Web 流量都通過端口 443,但由于它對防火墻開放,因此一些惡意軟件也會使用它——欺騙機器人。惡意軟件可以通過 443 發送純文本 HTTP。總的來說,我們正在尋找錯誤位置的加密和應該加密的純文本,并且可以使用數據包動態來檢測這些異常。

4

識別威脅參與者行為

偵察

受感染的主機將使用主動或被動掃描在網絡中搜索易受攻擊的主機。PCAP允許您查找唯一的主機,異常數量的主機,端口掃描,IP掃描

橫向移動

當數據傳輸到易受攻擊的主機時,橫向移動開始。文件或惡意軟件已經被配置,那么下一個主機就會被感染,斌且對新主機重復該行為。我們在數據包動態中尋找復合的重復行為來識別這種運動。

數據采集

有價值的數據被傳輸并集中在特定的主機上,為泄露做準備。這通常以“低而慢”的速度執行,以避免檢測。受感染的主機將聯系其他受感染的主機,并將數據拉取到暫存點進行外泄。可以通過數據包數量、字節數、文件傳輸、應用程序使用情況和主機之間發送的數據等指標來確定變化趨勢。這些結果可以揭示那些外泄的暫存數據。

滲漏

當暫存數據導出到網絡外部的外部方時,會發生外泄。威脅參與者通常使用標準和自定義通信通道將數據發送到外部主機。可以通過查看數據包、字節、訪問的域數以及發送到每個域的字節數來識別主機隨時間推移的行為方式。每日傳輸中的更改點可能不會超過單個閾值,但隨著時間的推移,它們將分析數據包元數據,以提醒組織注意行動中的數據外泄以及可能存在的指標。

無論威脅參與者如何發展,虹科LiveAction 都會跟上步伐,引入創新技術并使用數據包來預防、檢測和緩解威脅。

今日推薦

虹科網絡檢測和響應(NDR)解決方案——ThreatEye

保護您的整個網絡——從核心到邊緣再到云

先進的持續性威脅和武器化漏洞的速度遠遠超過了現在的網絡防御者,但是傳統的工具總是落后一步,并不能解決這個問題,因此你需要的是一個面向未來的安全解決方案,以此來降低風險和責任。

虹科ThreatEye是一個網絡檢測和響應(NDR)平臺,專為網絡安全而構建。虹科ThreatEye結合下一代數據收集、高級行為分析和流式機器學習進行威脅檢測和安全合規性,不受加密網絡流量的影響,以此來強化您的網絡安全策略。

AI驅動的NDR行為分析

深度數據包動態

跨多供應商、多域和多云網絡環境的150+數據包特征和行為

與數據包內容無關

機器學習

擴展的深度數據包動態實時分析

專為企業網絡安全而打造

加密流量分析

檢測同類產品所遺漏的內容

可操作的情報

消除加密盲區

驗證端到端加密合規性

-

網絡安全

+關注

關注

11文章

3284瀏覽量

61082 -

數據包

+關注

關注

0文章

269瀏覽量

24864

發布評論請先 登錄

Lansweeper:強化網絡安全與資產管理

數據網絡分析儀的原理和應用場景

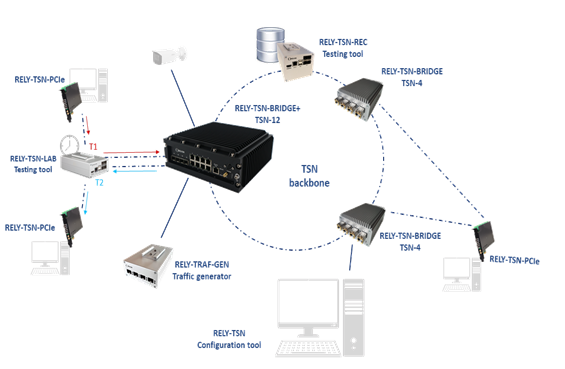

虹科方案 僅需4個步驟!輕松高效搭建虹科TSN測試網絡

加密算法在網絡安全中扮演什么角色?

純凈IP:守護網絡安全的重要道防線

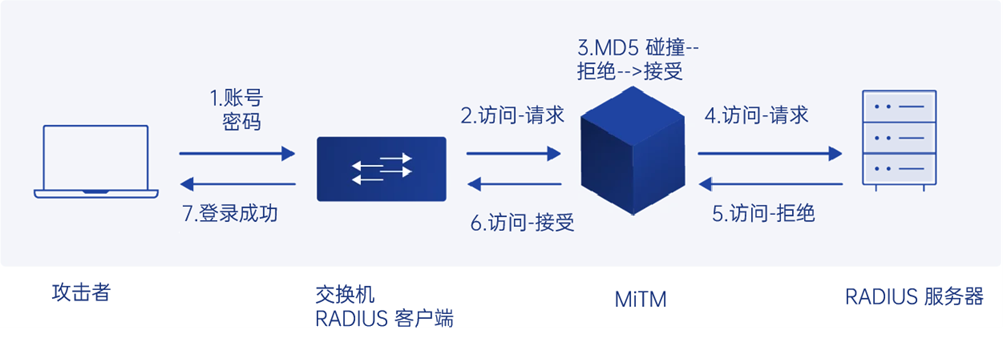

網絡安全指南:如何使用Profishark和IOTA檢測Blast-RADIUS

國產網絡安全主板在防御網絡攻擊中的實際應用

IP風險畫像如何維護網絡安全

IP定位技術追蹤網絡攻擊源的方法

虹軟科技獲ISO/SAE 21434 網絡安全管理體系認證

鑒源實驗室·HTTP協議網絡安全攻擊

虹科分享 | 加密流量分析 |為什么數據包是網絡安全攻擊的數字傳播媒介

虹科分享 | 加密流量分析 |為什么數據包是網絡安全攻擊的數字傳播媒介

評論