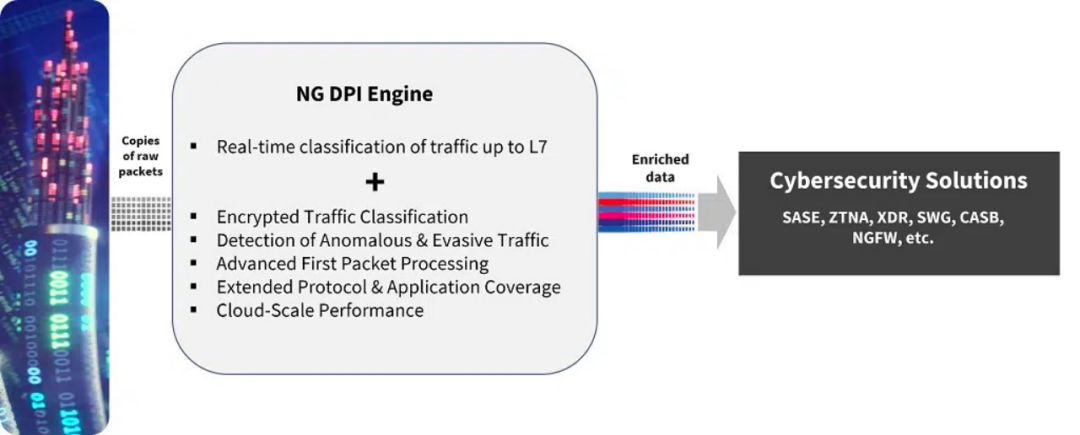

隨著計算機網絡的廣泛使用和網絡信息傳輸量的急劇增長,網絡攻擊也不斷增加,企業網絡的安全性和自身利益受到了嚴重的威脅。為了降低風險,企業正在轉向新型安全解決方案,例如企業邊緣的安全訪問服務邊緣 (SASE) 和零信任網絡訪問 (ZTNA),以及針對端點和網絡的擴展威脅檢測和響應 (XDR) 。

然而,這些新型解決方案的核心實則是一項眾所周知的技術——深度包檢測 (DPI) 。

DPI——深藏功與名

深度包檢測技術即DPI技術是一種基于應用層的流量檢測和控制技術,當IP數據包、TCP或UDP數據流通過基于DPI技術的帶寬管理系統時,該系統通過深入讀取IP包載荷的內容來對OSI七層協議中的應用層信息進行重組,從而得到整個應用程序的內容,然后按照系統定義的管理策略對流量進行整形操作。

DPI 功能對于商業入侵檢測和防御系統 (IDS/IPS)、服務器負載平衡器 (SLB)/應用程序交付控制器 (ADC)、下一代防火墻 (NGFW) 和統一威脅管理 (UTM) 設備至關重要。早期的安全供應商會采用和修改開源庫或開發專有的 DPI 方法,以深入了解通過其設備的每個網絡數據包。隨著時間的推移,市場上出現了一些純粹的 DPI 廠商,安全公司通過授權第三方DPI引擎,不需要再繼續投資自己的引擎。

即使遷移到由 SASE、ZTNA 和 XDR 主導的新一代企業安全解決方案,DPI 技術對于當今的安全仍然至關重要。安全服務邊緣(SSE)是SASE的關鍵組件,集成了多種網絡邊緣安全功能。SSE 功能包括通過安全 Web 網關 (SWG) 保護網絡流量,通過云訪問安全代理 (CASB) 控制和監管對基于云的應用程序的訪問,以及通過 ZTNA 保護私有應用程序和資源。SSE 和 SASE 的所有這些基本功能和其他元素都需要能夠快速解析、識別和分類網絡流量。此外,它們依賴于圍繞已識別的應用程序和會話生成相關元數據的能力,甚至可能執行有效負載檢查。

舉例來看,每類解決方案中都包含 DPI技術:

SWG— DPI 是識別應用程序以及在任何應用程序中執行的操作類型(例如,內容上傳、下載)的關鍵,以便將其置于 SWG 的保護和控制之下。

CASB— DPI 可用于發現應置于企業控制之下的影子 IT 應用程序。同樣,DPI 元數據可用于構建用戶行為配置文件來檢測異常行為。

ZTNA— DPI 用于識別需要控制的私有應用程序,以及關于異常和惡意行為的實時信號。

XDR— DPI 可以檢測和控制對本地協議的訪問,例如 NETBIOS/NETBIOS 命名服務和用于文件訪問和共享的 Samba (SMB/CIFS)。同樣,DPI 可用于理解和解封裝端點流量的多層隧道,以進行更深入的分析。

下一代DPI

盡管 DPI 對安全功能至關重要,但結合目前網絡的發展,DPI的需求也發生了變化。與最早提出DPI 解決方案時相比,企業流量現在至少高出兩個數量級。隨著端到端加密和 TLS 的采用,大多數流量都已加密。此外,不同應用程序的數量呈爆炸式增長,安全檢查正在從企業內部遷移到云邊緣。這些共同的趨勢對新一代 DPI 解決方案提出了額外的要求。

無論供應商選擇繼續開發他們的內部解決方案還是授權第三方庫,今天的 DPI 引擎都需要實現以下功能:

加密處理——即使數據保持加密狀態,下一代 DPI 也必須提供準確的分類。通過使用流量模式、DNS 和其他技術以及 AI/ML,當今行業領先的 DPI 引擎可以通過加密流量實現超過 95% 的應用程序分類準確率。

持續構建廣泛的應用程序庫——應用程序的數量繼續快速增長。軟件即服務提供了較低的進入門檻并持續創新;下一個 Figma、Canva、Box、SalesForce 和 Xero 指日可待,DPI 庫也需要跟上。

OT和 IT 的融合——歷史上OT 和 IT 技術是分開的,兩者具有不同的物理基礎設施, OT 使用專有和獨特的協議。但是,企業正在通過標準的基于以太網的有線和無線連接,將IP作為標準的第3層協議,來融合這兩種基礎設施。與此同時,攻擊者對 OT 基礎設施的威脅有所增加,安全解決方案需要 DPI 技術來識別、解析和分類 OT 協議(如 PROFINET、PROFIBUS、DeviceNet、ControlNet 和 ModBus),或 MQTT等物聯網協議。

AI/ML 引擎的演進——隨著流量模式的變化和應用程序的發展,AI/ML 模型需要經過不斷訓練和更新以保持高精度。

持續更新規避技術——攻擊者不斷開發新的規避技術以防止 DPI 引擎檢測到它們,DPI 引擎也需要隨之不斷進行調整。

持續更新VPN 和其他匿名服務目錄——除了應用程序類型之外,DPI 引擎通常為 VPN 和匿名服務提供更新的 IP 庫,這允許 DPI 引擎向安全應用程序報告流是否正在通過 VPN 運行,從而允許安全應用程序來確定如何最好地處理。例如,企業安全部門可能希望阻止通過不安全的匿名程序訪問的應用程序或者可疑的 VPN 服務等。

DPI——構建還是購買?

由于 TLS 的興起,TLS 解密通常與 DPI 一起部署,以方便內容檢查或更準確的分類。因此,DPI 引擎通常包含 TLS 解密功能。

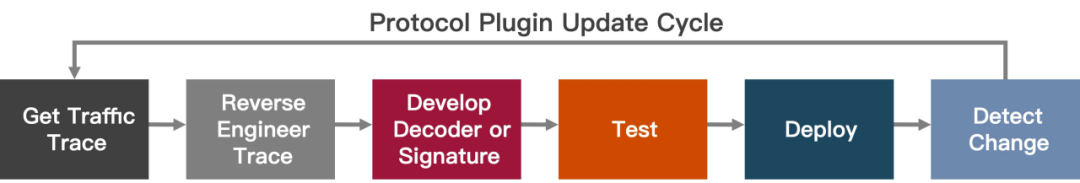

協議插件更新周期

與過去一樣,一些企業選擇自己構建引擎,將 DPI 視為戰略和關鍵差異化因素。這些企業可能已經在他們的 DPI 上投資了數十年,從過去的 NGFW 廠商發展成為今天更全面的安全廠商。他們認為持續的投資可以為他們提供差異化優勢,從而帶來持久的投資回報。

選擇自己構建的企業需要確保他們能夠投入持續的資源來開發和維護他們的應用目錄和分類技術,包括 DNS 和 IP 數據庫,以及研究 AI/ML 輔助的分類方法。鑒于威脅形勢的持續演變和應用程序數量的不斷增加,加上托管位置(私有數據中心、公共云、邊緣站點)的動態特性,開源或許也是一個不錯的選擇。

一些企業擔心使用開源可能會更容易受到攻擊,因為開源人人可獲取,攻擊者也可以預先研究這些開源庫并開發出尚未發布的零日攻擊或變通方法。更甚者攻擊者會向開源貢獻代碼,暗中引入隱藏的弱點。不過,一些開源組織則認為開源是全球范圍內的開發人員共同努力的結果,集眾人之長,相對漏洞應該會更少。

然而,即使利用開源,DPI 研發團隊也是一項相當大的投資,因為他們仍然需要跟蹤和更新新的協議和應用程序,并且需要具有專業知識的員工。

還有的企業可能將 DPI 視為一項基本功能,從第三方供應商處獲得授權。供應商利用 DPI 引擎輸出的分類和元數據,以獨特和智能的方式尋求差異化。

對于那些考慮授權的人來說,除了上面列出的標準之外,還需要考慮庫集成的便利性、部署形式因素(Linux容器、SDK庫、VM等)、引擎在目標平臺上的性能和有效性(CPU或具有DPU和SmartNIC支持的CPU)、對數據平面開發工具包(DPDK)和矢量包處理(VPP)等加速庫的支持。

除了關注產品功能外,供應商還應關注DPI供應商的歷史和市場信譽,是否擁有強大且信譽良好的客戶群,以及他們的支持和工程服務。采用 DPI 引擎是一項戰略決策,企業必須謹慎行事。

安全是一個秘密的領域,很少有安全供應商愿意透露他們的底層解決方案組件。一些 DPI 引擎可能提供的不僅僅是直接的協議和應用程序識別,還可以生成有用的安全元數據,可用于更快速或更準確地檢測攻擊。

最后,即使在網絡安全高速發展的今天,DPI 仍然很重要。無論是新興的SASE、ZTNA ,抑或是 XDR,其核心技術依舊有DPI的一席之地。然而DPI也不再是最初的DPI,隨著需求的不斷變化,新的DPI也在隨之升級。

-

控制技術

+關注

關注

3文章

352瀏覽量

33637 -

流量檢測

+關注

關注

0文章

18瀏覽量

12791 -

DPI

+關注

關注

0文章

39瀏覽量

11714

原文標題:下一代DPI技術的意外需求

文章出處:【微信號:SDNLAB,微信公眾號:SDNLAB】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

下一代高速芯片晶體管解制造問題解決了!

下一代PX5 RTOS具有哪些優勢

下一代高速銅纜鐵氟龍發泡技術

納米壓印技術:開創下一代光刻的新篇章

使用下一代GaNFast和GeneSiC Power實現電氣化我們的世界

下一代機器人技術:工業自動化的五大趨勢

西門子EDA發布下一代電子系統設計平臺

IaaS+on+DPU(IoD)+下一代高性能算力底座技術白皮書

光路科技FR-TSN系列工業交換機:提升下一代互聯網的安全與效率

下一代DPI技術的需求如何

下一代DPI技術的需求如何

評論