盡管 COVID-19 大流行刺激了根本性的顛覆,但邊緣計算的采用仍在增加。邊緣計算支持邊緣的實時數據處理,減少發送到云的流量和醫療保健中關鍵應用的處理時間,例如患者的遠程健康監測,其中實時數據通信至關重要。

雖然邊緣計算解決了物聯網生態系統中巨大的數據流量問題,但它受到其安全漏洞的影響。邊緣設備通常是入侵者和攻擊者的目標,因為這些邊緣設備是數據在傳感器、連接的數據中心或云網絡之間流動的入口/出口點。因此,管理邊緣設備的數量是一場安全噩夢。

邊緣設備的常見安全挑戰

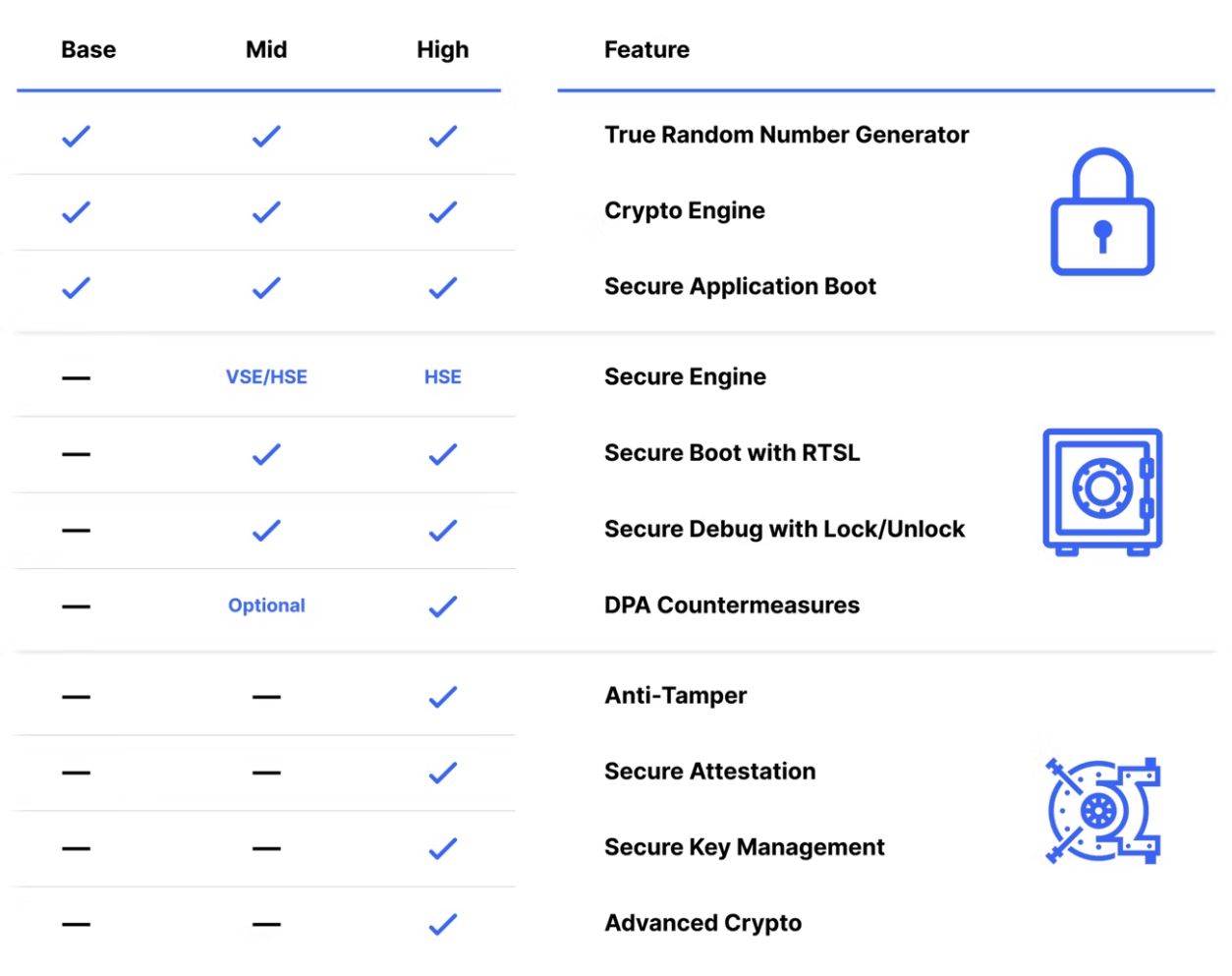

典型的 IoT Edge 設備面臨來自不同前沿的攻擊:軟件 IP 盜竊、存儲密鑰盜竊、故障注入、惡意應用程序、來自外圍設備的攻擊等。

它們通過訪問有線和無線標準接口來執行。邊緣設備,無論是由最終用戶還是企業管理員維護,都面臨著這樣的安全挑戰。導致可利用漏洞的一些常見問題包括:

默認配置設置:默認情況下,某些無線接入點可能啟用了過時或不安全的WEP或WPS無線安全服務。此類標準可能允許設備范圍內的攻擊者訪問網絡

過時的固件:如果制造商或用戶長時間未更新固件,則可能缺少當前的安全功能,例如分布式拒絕服務(DDoS)緩解,這可能有助于阻止常見攻擊

擴展部署的挑戰:大中型企業在擴展到大型網絡基礎架構時難以管理這些類型的設備

為了克服這些挑戰,OEM 和企業需要了解如何保護 IoT 邊緣設備。保護邊緣工作負載和數據免受可能的攻擊的最佳實踐是什么?

管理邊緣設備的安全風險

盡管許多邊緣設備包含本機安全功能,例如旨在阻止惡意用戶或設備連接的無線 AP 或虛擬專用網絡 (VPN) 服務器。組織必須考慮如何最好地實現這些安全功能和其他安全方法,例如設備配置和管理、加密、加密、系統可見性、持續監視和訪問控制,以防止設備被利用。

修補所有邊緣設備

攻擊者不斷在現有設備及其嵌入式軟件中發現新的缺陷。一旦發現漏洞,必須盡快修補它,以防止攻擊者使用它來未經授權訪問設備。

確保多個邊緣設備之間的加密

設備之間的同步可能包括有價值的信息,例如加密密鑰和憑據,但默認情況下,此通信通常未加密。在加密密鑰創建期間對熵源使用真正的隨機機制。

通信安全算法

RSA(Rivest-Shamir-Adleman)算法:RSA的用戶基于兩個大質數創建然后發布公鑰。質數必須保密。任何人都可以使用公鑰來加密消息,但只有知道私鑰的人才能解密消息。

太子實時加密/解密

PRINCE算法用于片上閃存的實時加解密。與AES相比,PRINCE速度很快,因為它可以在不增加額外延遲的情況下進行解密和加密。

實施多重身份驗證 (MFA)

MFA 既可以用于控制對邊緣設備的管理訪問的系統,也可以用于 VPN 連接。MFA 的替代方法(如身份驗證器應用程序、軟件令牌和電話呼叫驗證)更安全,可以保護設備。

可見性和自動監控

自動監控可以提供詳細和全面的系統可見性,其中軟件用于掃描網絡并分析日志中的異常行為。例如,人工智能算法在這些設備上運行,生成的數據有助于了解網絡的行為,監控、分析和報告網絡事件的異常和可能的惡意活動。另一種方法是在安全攝像頭內進行分析以分析某些情況(未知的人、物體等)。與邊緣設備相關的數據隱私和安全問題可以通過在設備上本地使用數據來保持不變。

存取控制

物理保護所有網絡設備,使設備遠離未經授權的人員。應禁用物理根登錄,并且網絡設備應只能通過安全控制臺訪問。確保在安裝過程中更新所有默認密碼。在邊緣計算中,對邊緣設備的強大安全功能的要求很高。通過限制訪問,可以避免有意或意外操縱資源和數據的風險。

邊緣安全和物聯網

鑒于邊緣設備部署在物聯網網絡中的重要作用,它們仍將是攻擊者的目標。上述基本要素是組織確保其邊緣設備安全且對減少系統和數據泄露至關重要的關鍵。要獲得邊緣計算的全部優勢,我們必須實現邊緣設備的安全需求。

審核編輯:郭婷

-

物聯網

+關注

關注

2927文章

45900瀏覽量

388200 -

人工智能

+關注

關注

1804文章

48726瀏覽量

246619

發布評論請先 登錄

克服物聯網邊緣設備安全的挑戰

克服物聯網邊緣設備安全的挑戰

評論