當今的軍事電子系統經歷了快速發展,因此,這些系統以及其中存儲和傳輸的數據越來越容易受到無意和惡意行為造成的有害操縱。雖然系統設計人員越來越注重安全,并且越來越多地將安全要求納入設計和開發過程,但在嘗試保護電子系統時,仍有許多挑戰需要解決。

最佳方法是結合基于硬件和基于軟件的安全措施,以防止盜版、逆向工程和未經授權的使用。

通過許多進步,包括半導體集成和第三方軟件和硬件IP的使用,電子系統在復雜性和結構方面都經歷了快速演變。曾經由幾百萬個晶體管和幾十萬行代碼組成的系統正在被由數億個晶體管和數百萬行代碼構成的系統所取代。

因此,現代軍事電子系統以及其中存儲和傳輸的數據越來越容易受到由無意和惡意行為引起的有害操縱。就無意漏洞而言,大多數是在系統設計階段引入的,此時安全問題的定義不充分或考慮不足,并且會出現簡單的設計缺陷。不幸的是,這些無意的漏洞越來越多地被越來越復雜和惡意的威脅所利用。

最近的新聞證明了這些漏洞。在過去的一年里,針對國防、政府、公用事業和金融部門的基礎設施發起了一系列備受矚目的網絡攻擊,包括五角大樓高度機密的戰斗機項目的滲透和空軍空中交通管制系統的破壞——這兩者都是對國家國防能力的震驚打擊。越來越多的證據表明,曾經由少數資金不足的個人實施的網絡攻擊現在正由大量資金充足、組織良好的科學資源機構執行,并輔以極其高效的大眾傳播系統——互聯網。

雖然系統設計人員越來越注重安全,并且越來越多地將安全要求納入設計和開發過程,但在嘗試保護電子系統時,仍有許多挑戰需要解決。最佳方法是結合基于硬件和基于軟件的安全措施,以防止盜版、逆向工程和未經授權的使用。這些軟件和硬件系統必須緊密地結合在一起并協同運行,以確保最大程度的保護。我們的討論將展示硬件輔助技術用于自適應軟件保護的可行性。它將解決軟件/硬件方法的要素,并探討可編程設計如何提供實時安全監控以檢測意外或非法行為。

可編程硬件輔助技術

與完全基于軟件的替代方案相比,可編程硬件輔助技術具有許多優勢,包括能夠實時監控低級硬件功能,以及能夠在不影響CPU性能的情況下同時監控設計中的多個點。然而,最顯著的好處是硬件輔助技術是可編程的,允許在運行時執行各種監視和對策功能,并為動態創建新的安全監視器和對策提供一種方法,或在部署后上傳,以解決任何意外威脅或潛在的設計缺陷。

這種“防御邏輯”由分布式可編程儀器組成,可以重復配置以動態實施不同的安全檢查,不斷監控系統操作以檢測意外或非法行為。可編程性還允許通過分時相同的硬件來實現大量檢查。

將現有的軟件保護產品(如ARM TrustZone(TZ)或Green Hills Software的INTEGRITY RTOS)與安全分析軟件功能和新的可編程硬件機制相結合的技術將防御廣泛的攻擊,包括I類(外部人員或黑客),II類(內部人員)和III類(資金充足的組織或民族國家)。可以快速分析和分類報告的攻擊,以便根據檢測到的攻擊的嚴重性發出適當級別的響應。

系統架構

可編程防御邏輯分布在大部分硬件子系統中,以提供無處不在的覆蓋范圍,具體位置在設計時確定。可以為每個系統構建不同的位置,為每個硬件設計提供唯一的安全方案。即使是由相同硬件設計組成的系統也可以通過可配置的可編程防御邏輯方法具有獨特的安全方案,并且該邏輯可以通過安全的JTAG端口和/或嵌入式處理器通過安全的內部接口進行控制。

安全監視器是一個可編程事務引擎,配置為實現有限狀態機,以檢查用戶指定的行為屬性,如內存訪問權限、總線性能級別、引導序列和操作簽名,所有這些都使用帶到其輸入端進行分析的信號。然后,將信號探測網絡配置為選擇受監控信號的子集并將其傳輸到安全監視器。為了實施不同的安全檢查,監控器安全軟件(或專用硬件控制器)配置信號探測網絡以選擇要由安全監視器檢查的信號組,并配置它們以執行所需的檢查。所有安全儀器配置程序都經過加密并存儲在一個或多個位置,包括硬件控制的安全閃存、安全OTP存儲器或軟件控制的閃存。

動態包裝器與安全監視器結合使用,以提供各種實時對策。任何包裝的信號或一組信號都可以在安全監視器(或主管安全軟件)檢測到不當行為時實時控制。動態包裝器可用于隔離邏輯、保護內存、重置外設、創建誘餌事務以及擦除內存中的密鑰或其他敏感數據。

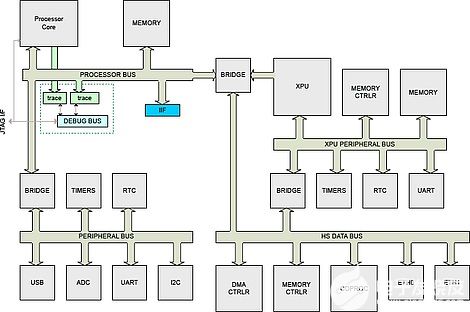

圖 1 顯示了插入 SoC 中的可編程防御邏輯機制的主要組件,該 SoC 具有運行安全 RTOS 的處理器。(SoC 可能包含在 ASIC、FPGA 或安裝在印刷電路板組件上的現成電子設備集合中。此外,圖 2 說明了硬件和軟件架構,其中可編程防御邏輯由在受保護軟件區域中運行的主管安全軟件配置和控制,并執行各種功能,例如管理分時安全監控功能、激活對策等。

圖1:插入 SoC 中的可編程防御邏輯機制(以藍色顯示)的主要組件圖示,該 SoC 具有運行安全 RTOS 的處理器。

圖2:軟件和硬件體系結構的圖示。

系統安全檢查

系統安全檢查取決于應用程序和電路。可編程防御邏輯元件檢查硬件的操作和軟件的完整性。檢查針對整個 SoC,而不區分安全環境和非安全環境。第一類檢查是查找一組用戶指定的安全違規行為,例如:

嘗試訪問受限地址空間

拒絕服務

加載軟件的靜態特性(例如校驗和)的更改

禁用內核(例如,內部邏輯塊)上的意外輸出更改

內核上的非法操作模式

代碼執行的動態特征(例如簽名)的更改

資源利用率過高 – 超出某個定義的限制

試圖篡改引導或 BIOS 代碼

時鐘毛刺和時鐘修改攻擊

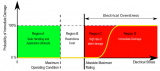

改變環境條件(如溫度或電壓)的篡改攻擊 – 需要帶有模數轉換器和安全監視器的模擬傳感器

第二類檢查檢查系統行為的一般正確性屬性(即斷言)。斷言檢查的基本原理是篡改攻擊通常會導致系統以不正確的方式運行。某些檢查將基于部署前模擬中使用的斷言,以驗證 SoC 中使用的標準通信協議(AMBA、PCI 等)的正確實現或特定塊的行為。

所有檢查都在安全環境中進行預部署和驗證,其相應的配置預加載到一個或多個安全 SoC 內存位置。這些配置不僅經過加密,而且對于每個設計都是獨一無二的,如果不訪問功能設計數據庫,就很難理解。而且,在斷電狀態下,可編程防御邏輯為“空白”(未編程);因此,它的功能對未經授權的人員和試圖對系統進行逆向工程的攻擊者是隱藏的。可編程防御邏輯對于在非安全環境中運行的任務邏輯和應用軟件都是不可見的。因此,這些安全功能可以對“不受信任”的系統和芯片制造商和/或其他有權訪問供應鏈中系統的其他人隱藏。

實施對策

當防御邏輯檢測到攻擊時,它會通過高優先級或特權“安全”中斷將其報告給主管安全軟件,以及詳細說明攻擊性質和位置的信息。主管安全軟件分析收到的信息,確定攻擊的嚴重性,并部署適當的對策。

防御邏輯通過控制指定的信號來實現對策。例如,如果內核表現出非法行為,則各種對策可能會通過禁用其時鐘、關閉其電源、使其處于復位狀態或在其輸出上強制使用安全值來隔離該內核。在軟件域中,損壞的例程可能會從內存或磁盤重新加載。需要實時部署的緊急對策可以直接由安全監視器實施,而無需主管安全軟件。

可編程防御邏輯還可以部署在故障安全和恢復安全應用中。系統級對策和恢復可以結合技術,例如提供故障安全狀態、替換行為異常邏輯的備用邏輯以及將系統返回到已知良好狀態的檢查點。

采取行動

保護我們的軍事電子系統對國家的未來至關重要。實現這一目標的第一步是在設計階段的早期開始采用基于硬件和軟件的安全措施,以確保針對盜版、逆向工程和未經授權的使用帶來的嚴重威脅提供最全面的保護。

審核編輯:郭婷

-

處理器

+關注

關注

68文章

19896瀏覽量

235268 -

半導體

+關注

關注

335文章

28919瀏覽量

238022 -

控制器

+關注

關注

114文章

17113瀏覽量

184322

發布評論請先 登錄

電子系統對LDO穩壓器的要求

端子電流循環壽命試驗機電子系統設計與實踐經驗

宏微科技受邀參加2025德國紐倫堡電力電子系統及元器件展覽會

愛普生車規級晶振SG2520CAA智能汽車電子系統的應用

羅徹斯特電子的商用航空電子助力經驗證的航空電子系統

Celsius EC Solver:對電子系統散熱性能進行準確快速分析

松下汽車電子系統與Arm達成戰略合作

西門子創新搭載AI的電子系統設計軟件概述 Xpedition NG和HyperLynx NG軟件

通過實時硬件/軟件保護對策保護當今的軍事電子系統

通過實時硬件/軟件保護對策保護當今的軍事電子系統

評論