通過開源軟件中未修補的漏洞對 Equifax 的黑客攻擊暴露了開發(fā)人員在確保設備和網(wǎng)絡安全方面每天都在努力解決的兩個問題:管理冷漠和需要保持警惕,即使在產(chǎn)品交付之后,無論是硬件或軟件。

然而,隨著組織迅速遷移到關鍵業(yè)務線的分散云計算數(shù)據(jù)中心,并且物聯(lián)網(wǎng)繼續(xù)看到更多連接的設備,網(wǎng)絡安全還面臨其他問題。

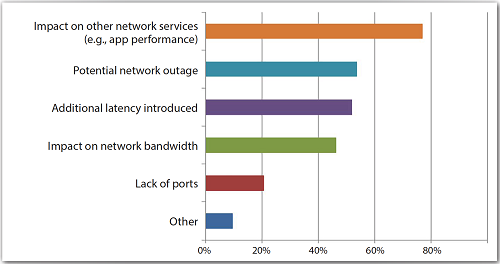

例如,根據(jù) Barbara Filkins 為 Netscout 撰寫的 SANS 調(diào)查,一些組織不愿意實施可用的主動安全功能,因為它們可能會影響性能 (68%) 和延遲,一些組織只是厭倦了誤報,以及有些人擔心網(wǎng)絡停機(圖 1)。毫不奇怪,大多數(shù)公司啟用的在線安全功能不到 20%:只有 5% 的公司使用了 100% 的可用在線安全功能。

圖 1:在未實施所有可用的主動安全功能的原因中,性能影響排名最高。圖片來源:Sans Institute。

數(shù)據(jù)中心和相關設備的設計人員可以通過基于硬件的安全性來解決對提高安全性的需求與對延遲和性能的擔憂之間的平衡需求。

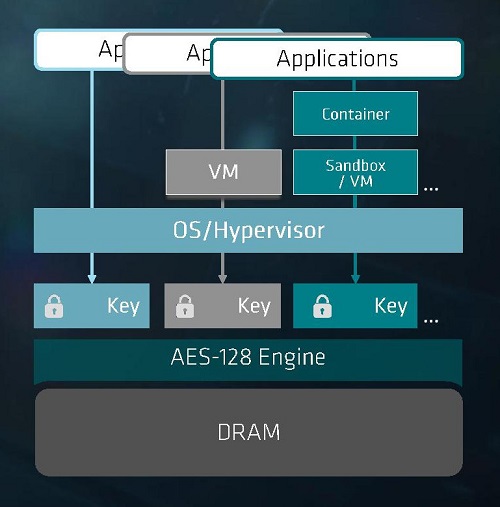

這是今年早些時候宣布的 AMD Epyc 7000 片上系統(tǒng) (SoC) 的顯著方面之一。除了多達 32 個 Zen x86 內(nèi)核和 128 個 PCIe Gen 3 通道外,AMD 還添加了一個專用的 128 位 AES 加密引擎和基于 ARM Cortex-A5 的硬件信任根子系統(tǒng)(圖 2)。

圖 2:AMD 的 Epyc 7000 SoC 具有基于 ARM Cortex-A5 的硬件信任根,支持內(nèi)存加密和安全加密虛擬化等功能。

安全處理器使用 ARM 的 TrustZone 對 CPU 進行分區(qū),以運行敏感和非敏感應用程序和任務。它還確保安全啟動并運行可信平臺模塊 (TPM) 及其自己的操作系統(tǒng)/管理程序。這并不排除使用一些客戶可能需要的非車載 TPM。

除了加速加密、使系統(tǒng)更防篡改、降低功耗和延遲外,該架構還支持數(shù)據(jù)中心中特別使用的兩個獨特功能:安全內(nèi)存加密 (SME) 和安全加密虛擬化 (SEV)。

SME 通過加密內(nèi)存來防止物理攻擊。SEV 允許對虛擬機 (VM) 或容器進行加密,以便應用程序可以安全運行。

端到端保護 IoT 網(wǎng)絡 對于 Equifax,內(nèi)嵌安全功能(例如 AMD Epyc 啟用的功能)幾乎沒有用處,因為該漏洞是開源軟件包 Apache Struts 的未修補版本。由于它不是零日漏洞,Equifax 可以通過遵守一個簡單的規(guī)則來阻止攻擊:定期更新軟件,尤其是在安全補丁方面。

這聽起來很簡單,但卻經(jīng)常被忽視。在物聯(lián)網(wǎng)的背景下,這也很難做到,因為可能有數(shù)以千計的設備覆蓋廣泛的地理區(qū)域。此外,很少有設備制造商確信自己可能成為攻擊的目標,因此此類設備通常嚴重缺乏防御能力,將它們變成企業(yè)網(wǎng)絡的后門入口。

認識到物聯(lián)網(wǎng)安全問題的有害性質(zhì),整個公司如雨后春筍般涌現(xiàn),以填補硬件和應用程序之間的安全漏洞。IoTium 就是這樣一家公司,它在應用程序和網(wǎng)絡層提供端到端的安全性,以及零接觸管理。

目前專注于工業(yè)和智能建筑應用,一旦建立連接,IoTium 的 eNode OS 就會安裝在遠程站點的網(wǎng)關上,然后使用 IoTium Orchestrator 通過云遠程管理所有服務和安全性。來自每個傳感器的每個數(shù)據(jù)流都單獨加密,只有授權的最終用戶才能解密。

IoTium 方法的關鍵方面包括通過公鑰加密消除每個設備或設施的用戶名和密碼、無需上門服務以及無需更改 IT 的企業(yè)代理和防火墻策略。

特別令人感興趣的是,鑒于 Equifax 崩潰的性質(zhì)以及更新許多 IoT 設備的難度,IoTium 的軟件不斷自我更新,并且所有設備都得到了充分的實時配置和管理。無需等待手動更新。每一項資產(chǎn)和每一個數(shù)據(jù)流都是完全安全的。此外,只需按一下按鈕,即可在選定的設備或整個網(wǎng)絡上部署新的應用程序和服務。

嵌入式物聯(lián)網(wǎng) 的困境 對于許多嵌入式系統(tǒng)設計人員來說,安全的困難始于這樣一個事實,即傳統(tǒng)上,嵌入式系統(tǒng)足夠安全,因為它們是獨立的且未連接的。連接性和物聯(lián)網(wǎng)的興起提高了人們的意識,但仍然存在上市時間壓力,而且開發(fā)團隊通常需要大力推動管理,以確保設備或系統(tǒng)得到徹底保護。

也就是說,越來越多地使用無線 (OTA) 更新是有幫助的,但如果調(diào)試端口處于打開狀態(tài)或內(nèi)存未得到保護,設備就會成為網(wǎng)絡的攻擊面和后門。

需要采取的其他一些預防措施包括保護 EEPROM 中的密鑰并在檢測到篡改時將其擦除,或者更好的是,使用公鑰加密對密鑰進行加密。

在軟件方面,Apache 發(fā)布了一些關于網(wǎng)絡安全執(zhí)行的提醒,每個人都應該牢記在心。除了定期更新外,它還會提醒用戶任何復雜的軟件都包含缺陷。“不要假設支持的軟件產(chǎn)品完美無缺,尤其是在安全漏洞方面。”

此外,建立網(wǎng)絡安全層:這只是一個好習慣。

安全是一場失敗的戰(zhàn)斗嗎? 雖然這似乎是一項不可能完成的任務,但由于 AMD 的 Epyc 7000 所顯示的硬件安全性的進步,以最小的吞吐量和功率損失為數(shù)據(jù)中心實現(xiàn)高水平的網(wǎng)絡安全是可行的。然而,堅定的攻擊者是頑強的,而且它是很大程度上是使網(wǎng)絡足夠安全,以便攻擊者轉(zhuǎn)移到下一個安全性較低的設備或系統(tǒng)。

審核編輯:郭婷

-

amd

+關注

關注

25文章

5589瀏覽量

136368 -

物聯(lián)網(wǎng)

+關注

關注

2931文章

46251瀏覽量

392571 -

soc

+關注

關注

38文章

4392瀏覽量

222771

發(fā)布評論請先 登錄

如何維護i.MX6ULL的安全內(nèi)核?

如何利用iptables修復安全漏洞

緩沖區(qū)溢出漏洞的原理、成因、類型及最佳防范實踐(借助Perforce 的Klocwork/Hleix QAC等靜態(tài)代碼分析工具)

微軟Outlook曝高危安全漏洞

Web安全之滲透測試基礎與實踐

華為通過BSI全球首批漏洞管理體系認證

對稱加密技術有哪些常見的安全漏洞?

康謀分享 | 確保AD/ADAS系統(tǒng)的安全:避免數(shù)據(jù)泛濫的關鍵!

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

使用正確的工具和實踐避免安全漏洞

使用正確的工具和實踐避免安全漏洞

評論