本文介紹了一種新的方法,通過將FMEDA等分析方法與基于仿真的方法相結合,從而顯著減少安全驗證工作,并實現更快的產品認證。自動化故障注入是一種成熟的測試方法,用于驗證安全機制的正確實施,并對FIT率進行更真實的估計。

汽車行業正在全力開發自動駕駛汽車,并牢記兩個主要目標:

·減少交通事故,讓汽車更安全

高級駕駛輔助系統(ADAS)利用攝像頭、激光雷達、毫米波雷達和超聲波等各種傳感器,來全面感知汽車周圍的環境。這些傳感器生成大量實時數據。基于高速通信的汽車以太網提供了進一步在車內分發數據的帶寬。

除了傳感器之外,還需要高清數字地圖、高精度定位、基于云的服務,以及車對車和車對基礎設施(V2X)通信,以確保自動駕駛汽車的魯棒性、可靠性和安全性。因此,汽車的電子的技術范圍迅速增加,比如依靠新型高性能SoC處理所有傳感器數據,以實時控制車輛。

這些對安全至關重要的SoC需要專門的功能安全驗證流程,然后才能用于汽車。ISO 26262是公認的標準,用于確保汽車系統的功能安全。ISO 26262標準第2版(2018年發布)的擴展部分專門對半導體相關的失效分析提出了要求。

提高汽車以太網應用的安全性

汽車行業的發展趨勢正趨向基于開放IEEE標準的車載(IVN)以太網。在開放聯盟SIG的推動下,這些標準有利于開發更簡單,但更強大的汽車電氣/電子架構。音頻/視頻橋接(AVB)和時間敏感網絡(TSN)是實現汽車以太網的關鍵標準。

AVB通過IEEE 802網絡啟用時間同步的流媒體服務。然而,為了滿足關鍵任務控制功能(例如基于攝像頭的駕駛輔助系統和緊急制動)的安全要求,業界正在開發一套新的開放標準(統稱為TSN)。TSN能夠實時實現穩健、低延遲、確定性和同步的數據包傳輸,是AVB標準的一個超級集合。它支持安全相關機制,包括:

·幀搶占(IEEE 802.3br)以優先考慮不同的數據類別

·幀復制和消除,以支持可靠通信的冗余路徑(IEEE 802.1CB)

·發送/接收數據包驗證/確認,以確認成功接收數據

·監管和過濾(IEEE 802.1Qci),以檢測和緩解網絡中其他系統的破壞性傳輸(例如,防止“胡說八道”故障),從而提高網絡的穩健性

·主時鐘冗余和故障檢測,支持實時時鐘(IEEE 802.1AS-Rev)

在以下示例中,我們將重點關注車內的高速通信,并分析以太網MAC(媒體訪問控制器)的安全相關功能對FIT的影響,從而對以太網通信可實現的總體ASIL(汽車安全完整性等級)的影響。

圖1:安全機制有助于提高以太網MAC的穩健性

結合安全分析和安全驗證

由于所有安全關鍵子系統都影響汽車的整體安全,因此全面的安全架構是實現所需安全目標的關鍵。SoC的安全功能是整個安全系統的關鍵部分。因此,很重要的一點是,可以在SoC級別利用IP模塊的安全特性減少整體工作量。在設計IP的安全特性時,應牢記這種重復使用。

安全機制的主要目標是檢測故障并啟動適當的措施,例如使系統處于安全模式(失效安全),甚至糾正故障以繼續正常運行(失效運行)。

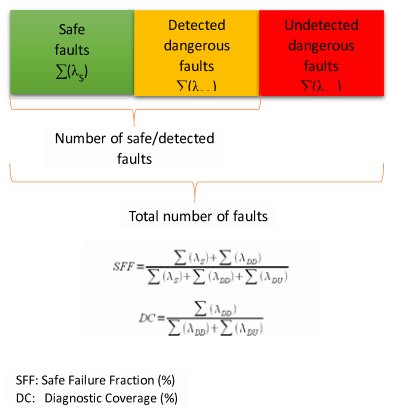

有多種方法可用于評估系統的整體安全水平。失效模式影響分析(FMEA)的主要目標是,確定組件失效對系統可靠性或安全性的影響。此外,FMEDA分析根據IEC 61508和ISO 26262標準的要求,確定系統的安全失效占比(SFF)和診斷覆蓋率(DC)。

需要輸入組件的已知失效模式和相關失效率(FIT)數據來分析,并在必要時優化系統的整體安全等級。由于FMEA是一種自下而上的方法,因此分析的準確性在很大程度上取決于最低級別的FIT率的準確性。然而,由于這種方法依賴于標準器件普遍可用的FIT率,不適用于特定應用的SoC,因為FIT率通常不適用于設計IP。

因此,僅通過查看設計的結構,FIT率計算往往是估計值,并且本質上是靜態的。因此,這些FIT率估計往往非常悲觀,這可能導致設計的安全組件的過度設計。更好的方法是只考慮實際的失效模式,即查看與每個應用程序關聯的相關安全機制。

從FMEA計劃開始,安全工程師通常會估算芯片所有組件(IP)的FIT率。有針對性的故障注入,使他們能夠模擬對系統行為的影響并對故障進行分類。與靜態方法(例如基于目錄的方法)相比,使用故障注入的故障分類提供了更真實的FIT率估計。

故障可分為三類:

·不會傳播到系統中且對系統的正確運行沒有負面影響的故障

·檢測到的導致系統危險失效的故障

·未檢測到的導致系統危險失效的故障

觀察點的故障分類可以計算系統的安全故障占比(SFF)和診斷覆蓋率(DC)。92%的SFF值等價于10E-4到10E-3之間的失效概率(PFD)。對應于安全完整性等級(SIL)為3,換算成每小時失效率(PFH)為10E-8至10E-7之間,FIT率<100,至少對應于ASIL-C。如計算所示(圖2),通過更好地識別未檢測到的危險故障,可以顯著提高系統的安全等級。

圖2:使用故障注入驗證SoC安全架構

確保以太網IP中的功能安全

通常以太網MAC IP中添加了多種安全機制,以使其對汽車SoC(例如ADAS應用)具有功能安全性(圖1)。此外,需要一種定義明確的方法,比如基于高度集成的驗證工具實現對復雜SoC的所有安全機制的自動化安全驗證。

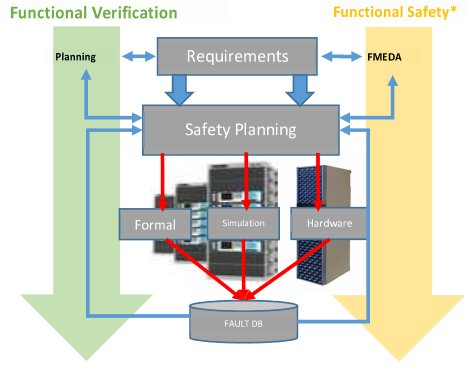

安全驗證和功能驗證需要齊頭并進。功能驗證期間生成的仿真結果也可以重新用于安全驗證:

·FMEDA和故障樹分析(FTA)等標準技術用于創建結構化的安全計劃,記錄設計的所有安全機制——無論是作為上下文中的安全元素,還是作為上下文之外的安全元素。

·失效模式應與設計元素相關聯,以計算準確的FIT率分布。對于具有動態行為的安全元素,基于目錄的FIT率不夠準確。而將失效模式與設計聯系起來,使其更加準確。

·故障注入活動應與FMEDA報告相關聯。與進行盲目的故障分析活動相比,這使得故障分析活動更加現實。

·中央故障數據庫是必不可少的——由于解決方案將使用多個引擎,所有引擎必須能夠相互通信并共享數據,這意味著要有一個可擴展、可搜索的中央數據庫。

故障注入是一個計算密集型的過程。有許多不同類型的執行引擎可用于故障注入:

·基于軟件的仿真引擎(如Cadence Incisive功能安全模擬器)

·硬件輔助引擎(Cadence Palladium平臺)

·形式化方法論(Cadence JasperGold平臺)

我們需要使用所有可用的引擎來獲得故障注入的最佳吞吐量。基于仿真的引擎可用于短期測試、完全回歸以及需要詳細調試的場景。硬件輔助引擎可用于完整SoC的長延遲測試和基于軟件的測試。通過進行形式化的邏輯和等價性分析,可以使用形式化引擎形式化地減少故障注入空間。

上述所有技術的巧妙組合,對于有效的功能安全驗證非常重要。因此,對于以太網MAC,功能驗證首先在安全功能關閉的情況下完成,這為功能提供了基線指標。然后,打開安全功能以評估設計在功能安全模式下的行為。這也使我們能夠衡量單點失效率和診斷覆蓋率等指標,并確保它們符合我們的資格要求。

測量上述指標的最有效方法,是在定義的故障注入點使用故障注入——無論是永久性故障還是瞬態故障(圖3)。FMEDA結果可用于識別要注入的最佳故障集。故障觀察點在安全機制之前和之后設置,可連接回FMEDA中的失效模式。通過比較有故障注入和無故障注入的仿真結果來檢測故障。值的任何不匹配(包括這些值出現的時間)都會檢測到故障。只有通過系統傳播到觀察點的注入故障才能被后續的安全機制識別,并通過糾錯碼(ECC)進行修復。

圖3:結合安全分析和安全驗證

上述功能安全解決方案和方法是一種結構化和可擴展的方法,這意味著創建的FMEDA和測量的指標可以反饋到使用此IP的更大SoC中。這個過程允許用戶在SoC級別重復使用已經在IP級別完成的工作,并在SoC級別實現更高的質量。

對于以太網MAC IP,我們的安全目標是ASIL-B。這一目標是通過添加適當的安全機制來實現的,如圖1所示。IP的未來版本將針對更高級別的ASIL認證。

總結

對于采用以太網的安全通信的復雜汽車SoC,需要適當的IP,包括安全機制和協議支持。此外,安全驗證需要可擴展的方法。將分析方法與基于仿真的方法相結合的綜合方法,有助于顯著減少安全驗證工作,并實現更快的ISO26262產品認證。

自動化故障注入是一種適用的測試方法,用于驗證安全機制的實施,并為FMEDA分析提供準確的FIT率估計。這清楚地說明了為什么支持TSN等協議標準,以及用于故障識別的綜合安全機制對于汽車設計很重要。

審核編輯:劉清

電子發燒友App

電子發燒友App

評論