OmniShield?重新定義安全未來

現在,電子產品的使用和服務都涉及到一大票連接類產品如物聯網設備、網關路由器、IPTV、汽車以及其他系統等,這些產品越來越多地支持大量獨特應用、可以支持不同內容源,并可以通過服務提供商或者運營商實現現場軟件升級,同時確保隱私和數據保護。

針對這種趨勢,OEM產品和運營商的服務需要一種全新安全方法,OmniShield正滿足了這種需求,可為業界保護下一代SoC提供最具擴展性的安全方案。

當下的嵌入式安全方法主要以CPU為中心,采用二值方法(一個安全區域/一個非安全區域),且十分復雜。這些解決方案無法靈活擴展以滿足下一代連接設備和云所支持的復雜的應用和服務。

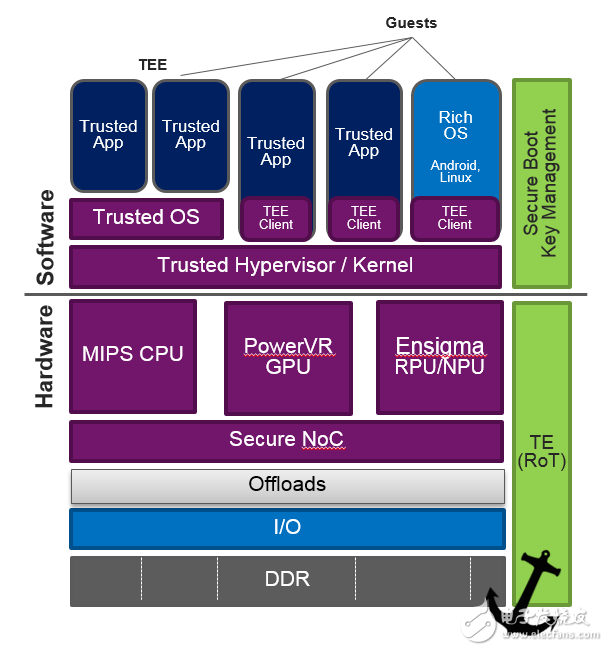

與二值方法不同,OmniShield創建了多個安全域,每個安全/非安全的應用程序/操作系統都可以在單獨環境中獨立運行。有了OmniShield-ready硬件和軟件IP,Imagination可以確保客戶SoC和OEM產品的設計安全性、可靠性和動態軟件管理。

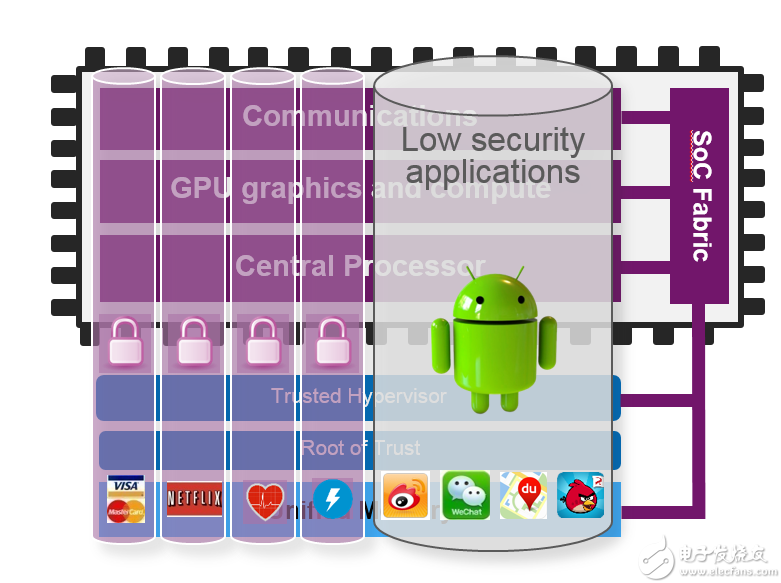

此外,OmniShield可以滿足異構架構所需的可擴展性需求。在異構架構中,系統的CPU和其他處理器之間共享應用程序數據和資源。這意味著,這些處理器與CPU將一樣有信息暴露風險,故而必須獲得相同級別保護。但現今市場上沒有解決方案能夠完全應對這個安全挑戰。OmniShield通過保護SoC中的所有處理器解決了這個問題——這其中包括CPU、GPU和其他處理器。

下圖展示了一個通用案例:把Imagination OmniShield-ready系列、MIPSWarrior系列CPU和PowerVR Series7GPU結合起來,實現了一個可以支持完整安全應用的下一代平臺。

OmniShield具有以下幾個特點:

1. 多域:高達255個

2. 異構:CPU、GPU、通訊連接性IP

3. 硬件分離:虛擬化

4. 開源:prpl Security PEG

OmniShield具有以下幾個優勢:

1. CPU負載合并

2. 隔離關鍵軟件

3. 安全更新

4. 減少QA、測試和認證

5. 加速市場投放時間

OmniShield的主要構件

硬件虛擬化CPU

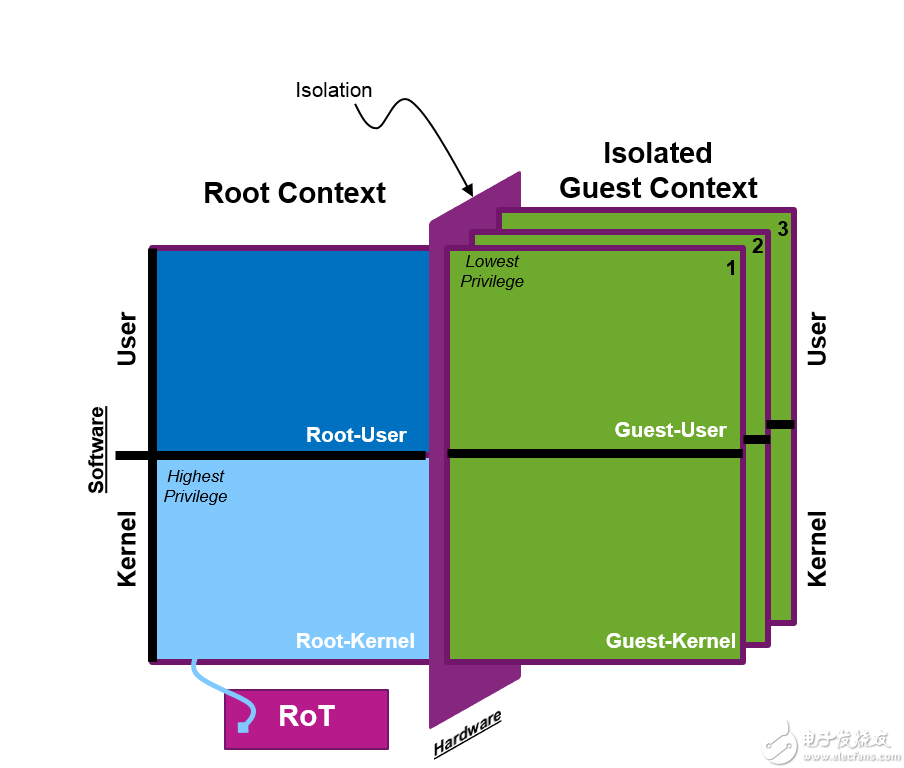

OmniShield通過隔離每個系統功能使用的內存空間來提供安全性能。每個的內存空間稱為“域”。每個系統功能只能使用自己的域,且通常無法訪問其他功能使用的域。通過擁有多個域,單個功能可以與系統的其他部分隔離。這樣就有一個有利的形勢:相互不信任的應用程序不被強迫需要彼此信任于同一個域內。OmniShield可以支持高達255個域,實際情況中可以使用相對較少的域。訪問多個域之間共享的內存空間由系統中的特權軟件以進行控制。

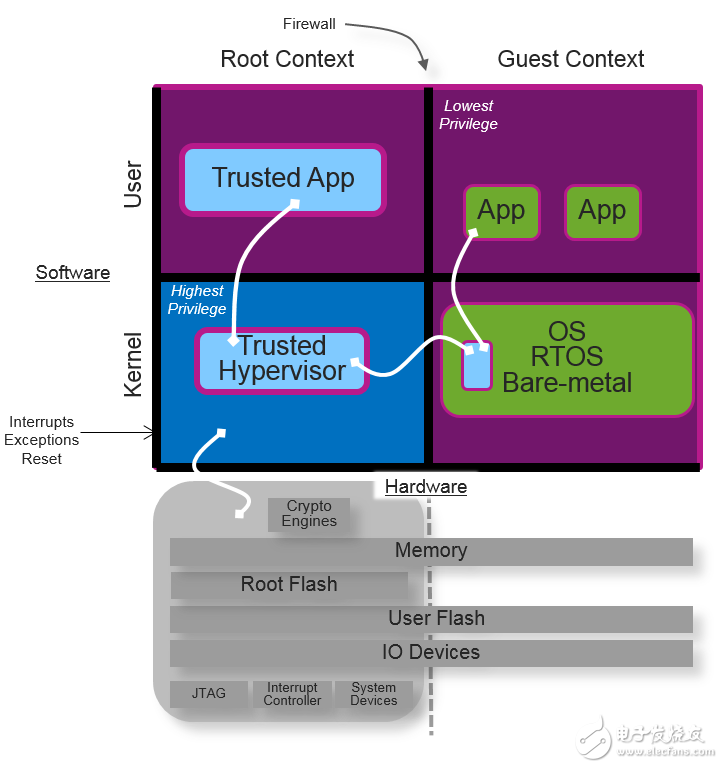

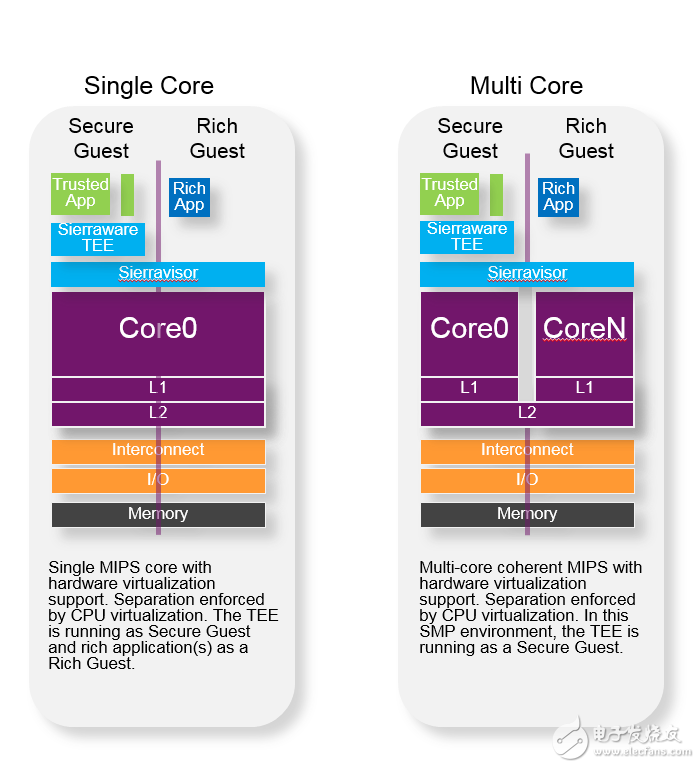

可信任管理程序(hypervisor)

管理程序(hypervisor)是配置和管理這些內存域(memory domain)的軟件組件。除了域管理之外,管理程序還要負責加載這些在域里運行的軟件。域里的軟件稱為“訪客”(Guest)。訪客可以是個完整的操作系統或獨立的應用程序。管理程序還要負責這些訪客之間的現場切換,這是系統及處理影響訪客的事件所需的。OmniShield需要使用I類管理程序(type-I hypervisor)。這種類型也稱為裸機管理程序(bare-iron hypervisor)或本機管理程序(native hypervisor)。OmniShield還要求管理程序支持CPU的完全虛擬化。也就是說,管理程序可以利用MIPS虛擬化架構的特性——第2級MMU、訪客COP0上下文、中斷虛擬化支持。

信任根

信任根(RoT)負責認證在系統上運行的軟件。RoT必須是系統里的第一個運行模塊,并確保不會被系統的其余部分進行篡改。對于這種簽字認證功能,RoT通常為系統的其他部分提供加密、解密和哈希函數功能。在某些非常簡單的系統中,一些在非可變內存(ROM或OTP可編程)中存儲的代碼可能會像RoT一樣發揮功能。更復雜的系統則有一個單獨的子系統扮演RoT的角色——我們把這個單獨的子系統稱為可信任元素(TE)。

? RoT可以作為單獨的硬件塊實現。這種類型稱為硬件可信元素(TE)

? RoT可以作為主流處理器的獨立執行模式實現。這種類型被稱為虛擬可信任元素(Virtual Trusted Element)。一個實現方法是在MIPS虛擬化架構中使用訪客操作系統。

保護TE一種常見的方法是單向通信路徑。系統其他部分只能向TE發送請求。TE僅返回對這些命令的結果或響應。

TE的內部工作機制對系統其余部分是不可見的。對于硬件TE來說,這可以通過專門針對TE的在物理上分離的資源來實現。對于虛擬TE,則通過內存空間分離實現。

基本的RoT需求

? 在執行之前執行映像的完整性進行鑒定

? 將系統引導到安全狀態

? 確保運行可信任代碼

? 安全和可信任通訊

? 安全固件更新

? 信任被侵害后恢復

? 安全存儲—管理證書

? 安全調試

安全隔離

硬件虛擬化通常與服務器類的處理器技術相關聯。它已經在64位服務器平臺上使用了很多年,并且已被各企業廣泛應用。虛擬化可以使數據中心多個相似或不相似的工作負載合并,以減少購買成本(硬件和基礎設施成本)和運營成本(減少功耗、冷卻)等。

在非企業/數據中心空間(如嵌入式)中,虛擬化的使用是不同的。主要目的是通過隔離,維持一個干凈的執行環境,同時防止軟件交叉污染和泄漏,以確保安全性。我們把“安全”定義為在訪客(Guest)軟件上隔離、監督和執行策略的能力。這種技術可以將多個不同的嵌入式CPU合并成一個單一的內核,從而降低硅面積和開發工作的工作量,最終降低整體成本,延長電池使用壽命。

一切源起于隔離。在虛擬化中,硬件平臺上的公共資源可以被劃分為稱為訪客或虛擬機(VM)的邏輯分離環境。每個訪客都由應用程序和相關操作系統組成(如果需要的話)。通過硬件虛擬化,可以分離和保護關鍵模塊至其自身的地址空間,如通信接口(和軟件協議棧)、存儲和其他資源,并確保禁止任何來自其他應用程序的空間的訪問,且同樣不能訪問其他應用的地址空間。

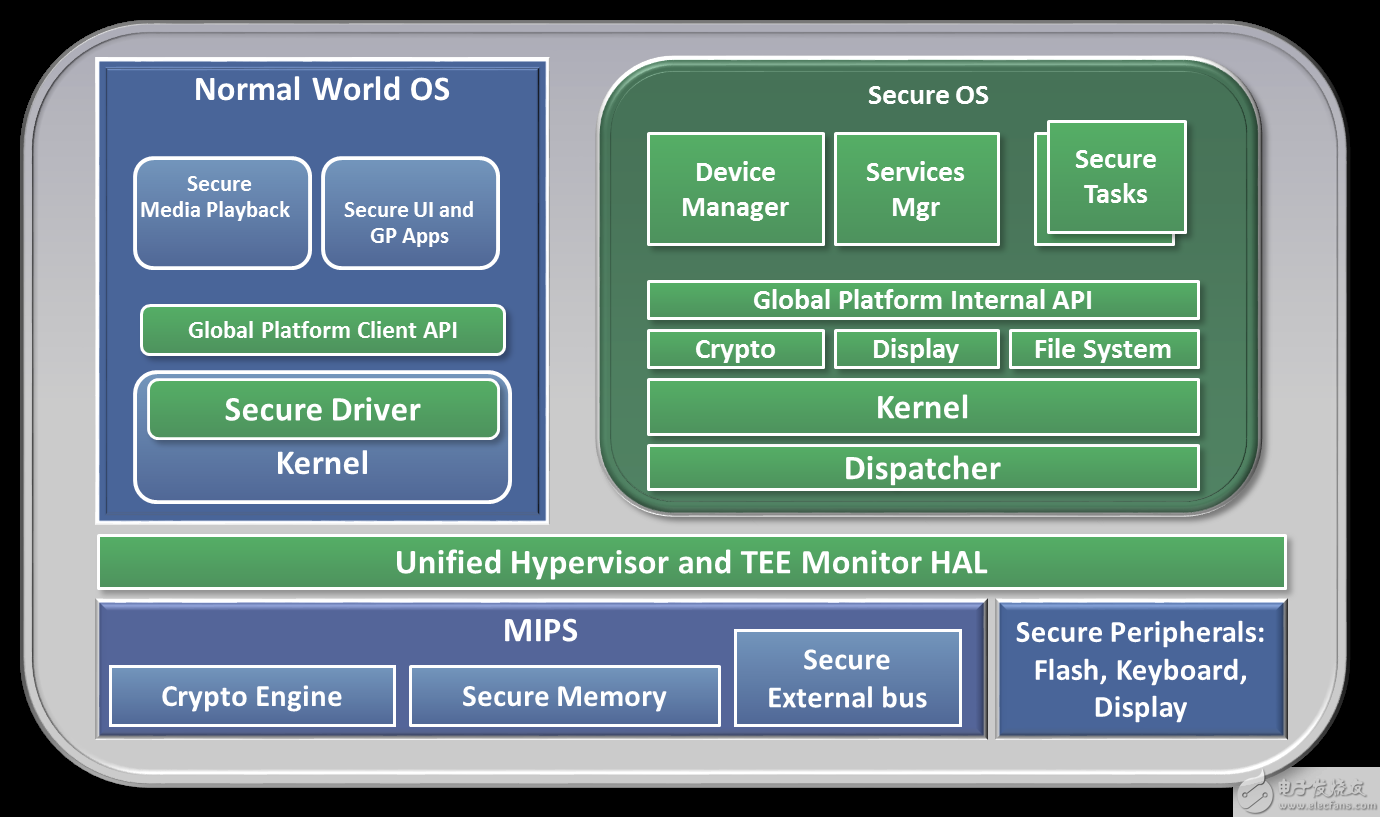

Global Platform兼容的TEE

Sierraware已經為MIPS CPU提供了SierraTEE安全操作系統。MIPS版SierraTEE是支持虛擬化的MIPS硬件以及Global Platform系統和進程間通信(IPC)API實現。

Sierraware TEE是具有諸多功能和應用的程序,提供了一種簡單可行的方法來集成豐富的平臺,如FFmpeg、OpenSSL、MiniDLNA等。除了提供一整套Global Platform API,它還能提供POSIX API以方便地集成如DRM這樣的老的應用程序,并使更改保持最小。POSIX還允許為如IoT和機頂盒等應用程序設計非常小的內存空間。安全內核在保持POSIX兼容性的同時對大小和性能進行了優化。

SierraTEE具有一系列的API和功能。下表對一些主要性能進行了描述。

Item

Description

1

大多數主要協議的軟件加密庫,如RSA,AES,PKI

2

用于任務創建、文件系統、計時器等的POSIX應用程序接口

3

安全元素API,與幾個通用的SE設備集成

4

Global Platform 2.0API

5

Global Platform的測試平臺。所有OEM商點擊報告生成器便可以生成測試報告,以此節約認證成本。

6

安全套接層

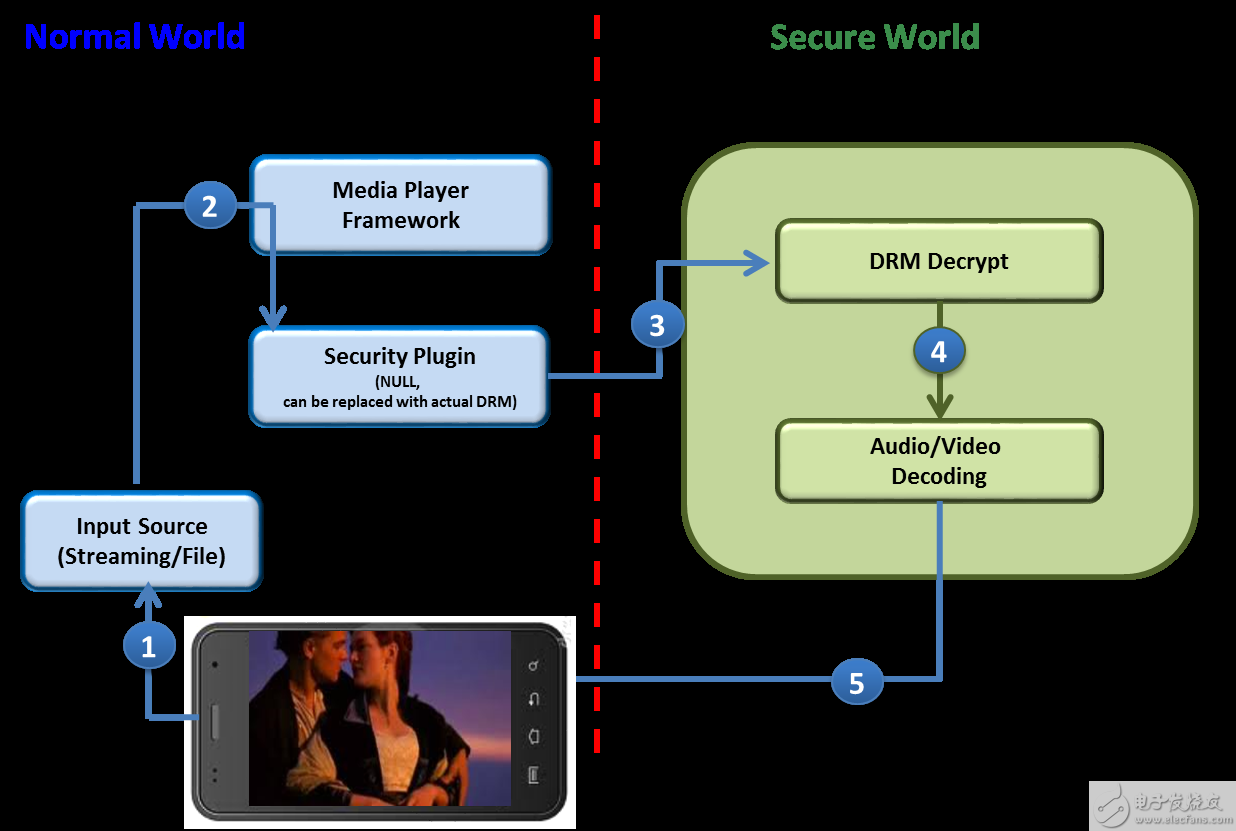

安全視頻數據通路

? 有一個安全視頻數據通路要求壓縮和非加密的內容必須存放在客戶內存空間中。

? 在TEE上執行的單個視頻渲染通路必須服務多個訪客操作系統。

? 訪客和TEE之間的物理內存轉換必須由集成解決方案來處理。

? 資源仲裁是另一個重要因素。

? 以安全的方式在多個訪客之間共享硬件編解碼器和設備,這是至關重要的。

總結

OmniShield是唯一可擴展的安全技術--安全域的數量只受硬件的限制。

OmniShield支持安全應用程序的可移植性,針對安全的全新prpl 基金會PEG (prpl Expert Group)將會把安全社區與應用程序專家組織在一起,提供整體安全架構、開放API(應用程序編程接口)以及支持這項多域技術的參考平臺。

Imagination的IP產品和平臺引領安全未來:

? 所有的MIPS Warrior 系列CPU系列產品都可以支持OmniShield技術

? 所有的PowerVR Series7以后續的 GPU都支持OmniShield技術

? MIPS M級別 M5150是最小的MCU級別CPU,也支持硬件虛擬化

Global Platform兼容TEE支持能支持OmniShield的 MIPS CPU

-

soc

+關注

關注

38文章

4329瀏覽量

221626 -

imagination

+關注

關注

1文章

597瀏覽量

62001

發布評論請先 登錄

nRF54系列新一代無線 SoC

智能算力基建:RAKsmart如何賦能下一代AI開發工具

SEGGER發布下一代安全實時操作系統embOS-Ultra-MPU

聚銘網絡旗下下一代智慧安全運營中心榮膺“2024年網絡安全十大優秀產品”殊榮

Perforce Helix Core通過ISO 26262認證!為汽車軟件開發團隊提供無限可擴展性、細粒度安全性、文件快速訪問等

Intel預告下一代至強處理器:Diamond Rapids攜LGA9324接口震撼登場

IaaS+on+DPU(IoD)+下一代高性能算力底座技術白皮書

光路科技FR-TSN系列工業交換機:提升下一代互聯網的安全與效率

安森美將為大眾汽車集團的下一代電動汽車提供電源技術

24芯M16插頭在下一代技術中的潛力

OmniShield為下一代SoC提供最具擴展性的安全方案

OmniShield為下一代SoC提供最具擴展性的安全方案

評論