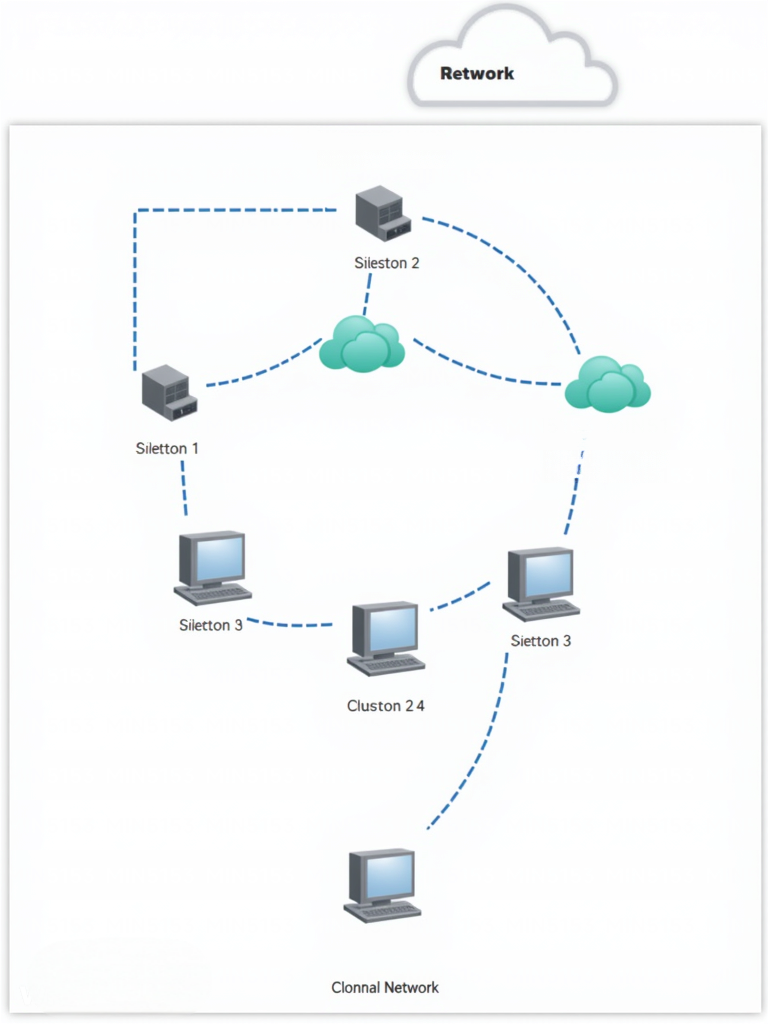

FRP(Fast Reverse Proxy)是一款高效能的反向代理工具,專為解決內網穿透問題而設計。它能夠將內網中的服務安全地暴露至公網,讓外部用戶輕松實現遠程訪問。FRP支持TCP、UDP、HTTP及HTTPS等多種協議,廣泛適用于遠程家庭服務器訪問、IoT設備管理、開發環境共享等多種場景。

FRP的意義在于打破了內網設備無法直接由外網訪問的局限,并通過如STCP等安全認證機制,有效保護內網資源,避免未授權訪問。它不僅簡化了網絡配置流程,還顯著提升了內網服務的可用性和安全性,為用戶提供了更為靈活多樣的網絡解決方案。

接下來,將和各位小伙伴詳細介紹如何完成FRP內網穿透的配置過程。

準備工作

1、服務器:一臺具備公網IP的服務器,用于部署FRP服務端。

2、客戶端:需要進行內網穿透的設備。

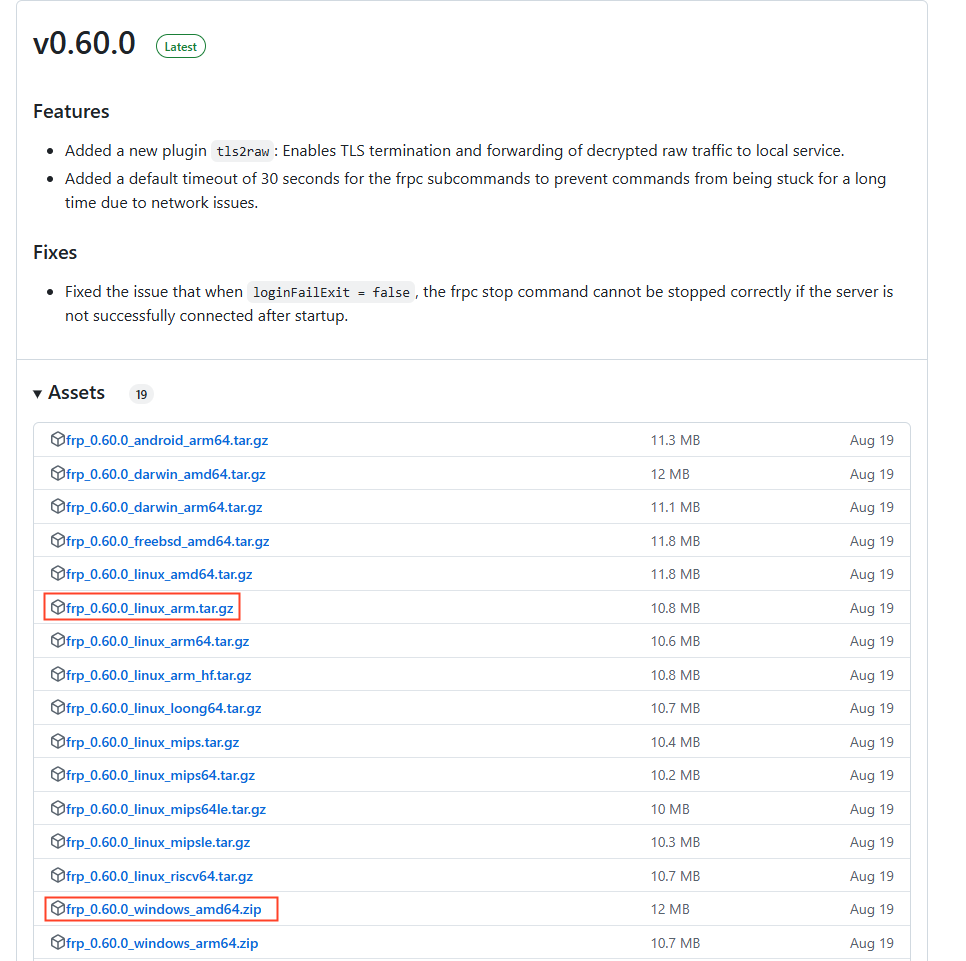

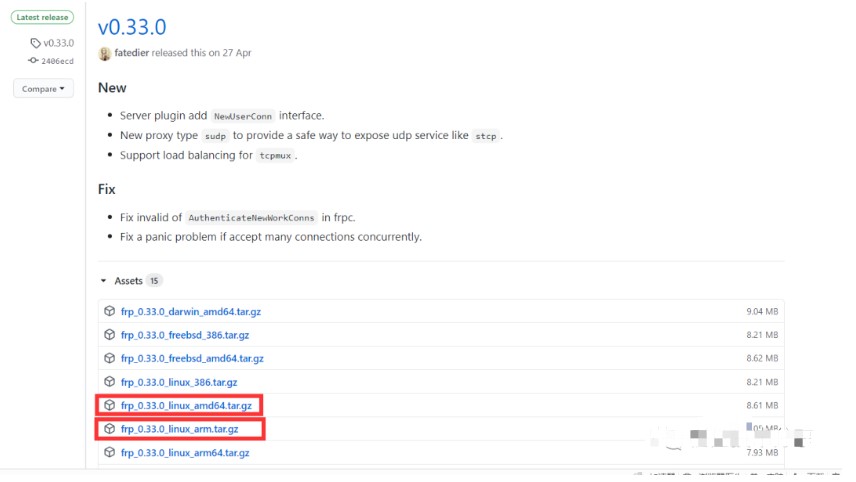

3、FRP程序:可以從GitHub頁面下載最新版本。

鏈接:Releases · fatedier/frp (github.com)

具體實施

1、文件介紹

frp_0.60.0_windows_amd64.zip和frp_0.60.0_linux_arm.tar.gz壓縮包中均有兩類文件,一類是frps開頭的,另一個是frpc開頭的;

frps,其中s表示server,為服務器端運行文件,frps.toml,其中s表示server,為服務器端配置文件;

frpc,其中c表示client,為客戶端運行文件,frpc.toml,其中c表示client,為客戶端配置文件;

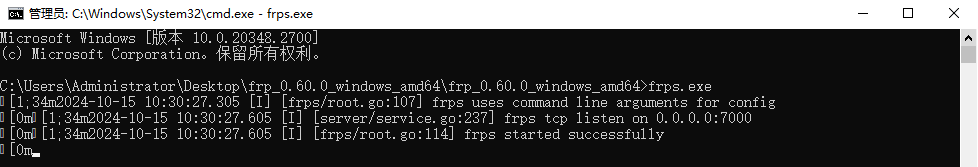

2、服務端

(1)將frp_0.60.0_windows_amd64.zip拷貝到服務器中并進行解壓。

(2)修改frps.toml的文件,修改內容如下:

[common] bindPort = 7000 bindAddr = xx.xx.xx.xx

bind_port:服務端的端口

bindAddr:服務器IP

(3)執行應用,如果沒有報錯,說明服務端配置成功。

C:\Users\Administrator\Desktop\frp_0.60.0_windows_amd64\frp_0.60.0_windows_amd64>frps.exe

注意:需要把服務端的7000端口打開

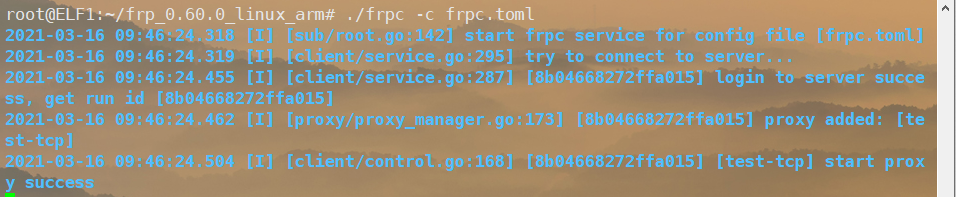

注意:需要把服務端的7000端口打開3、客戶端

(1)將frp_0.60.0_linux_arm.tar.gz拷貝到板卡中并進行解壓。

root@ELF1:~# cp /run/media/sda1/frp_0.60.0_linux_arm.tar.gz ./ root@ELF1:~# tar xvf frp_0.60.0_linux_arm.tar.gz

(2)修改frpc.toml文件

root@ELF1:~# cd frp_0.60.0_linux_arm/ root@ELF1:~/frp_0.60.0_linux_arm# vi frpc.toml

修改內容如下:

serverAddr = "xx.xx.xx.xx" serverPort = 7000 [[proxies]] name = "test-tcp" type = "tcp" localPort = 22 remotePort = 6001

serverAddr:公網IP

remotePort = 6001:每個設備對應唯一的端口

(3)修改之后保存退出,并執行應用

root@ELF1:~/frp_0.60.0_linux_arm# ./frpc -c frpc.toml

注意:保證板卡能夠上外網

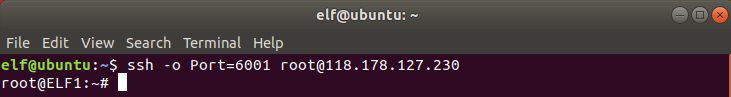

注意:保證板卡能夠上外網4、測試

(1)在虛擬機執行命令,如下圖所示表示能夠正常登錄到板卡。

ssh -o Port=6001 [email protected]

注意:保證虛擬機能夠上外網

注意:保證虛擬機能夠上外網至此,就已成功完成了FRP內網穿透的設置。衷心希望這份詳盡的指南能夠為各位技術愛好者提供切實的幫助,讓我們在探索嵌入式技術的廣闊天地中,攜手開啟無限的創新與可能。

-

單片機

+關注

關注

6061文章

44913瀏覽量

646562 -

嵌入式

+關注

關注

5138文章

19524瀏覽量

314658 -

開發板

+關注

關注

25文章

5499瀏覽量

102038

發布評論請先 登錄

搭建自己的IOT平臺---內網穿透

【HD-G2UL-EVM開發板體驗】 內網穿透

搭建FRP服務器的教程

神器!實現內網穿透的幾款工具

內網穿透工具FRP的快速入門

這么多內網穿透工具怎么選?一篇讓你不再糾結的終極指南!

ElfBoard技術貼|如何完成FRP內網穿透

ElfBoard技術貼|如何完成FRP內網穿透

評論