近年來,容器憑借能在任意環(huán)境中運(yùn)行、開銷低、秒級啟動、鏡像占用小等優(yōu)勢,越來越受世界各種行業(yè)追捧。例如Google從Gmail到Y(jié)ouTube和Google搜索,幾乎所有產(chǎn)品都在容器中運(yùn)行,每個星期都要啟動超過20億個容器;京東構(gòu)建了全球最大的容器集群,其內(nèi)部99%都做了容器化,當(dāng)前已有20萬的容器集群規(guī)模。

但容器早期發(fā)展主要考慮易用性和功能實(shí)現(xiàn),對安全考慮不是很充分,存在方方面面的安全隱患。隨著容器化的重要性與日俱增,容器安全的重要性也在不斷提高。作為一項(xiàng)依然處于發(fā)展階段的新技術(shù),容器的安全性在不斷地提高,也在不斷地受到挑戰(zhàn)。在其面臨的所有安全問題當(dāng)中,逃逸問題穩(wěn)居首位——它直接影響到了承載容器的底層基礎(chǔ)設(shè)施的機(jī)密性、完整性和可用性,危害了底層宿主機(jī)和整個云計算系統(tǒng)的安全。本文針對容器逃逸技術(shù)做全面的講解。

1、容器安全風(fēng)險

在容器時代,安全面臨新舊威脅的雙重挑戰(zhàn)。一方面,傳統(tǒng)的攻擊手段依然有效,如注入漏洞、暴力破解、權(quán)限提升等。另一方面,新的攻擊方式層出不窮,包括容器逃逸、投毒鏡像、集群管理漏洞等,讓人防不勝防。

1.1容器作為輕量的虛擬化技術(shù)面臨的主要安全風(fēng)險

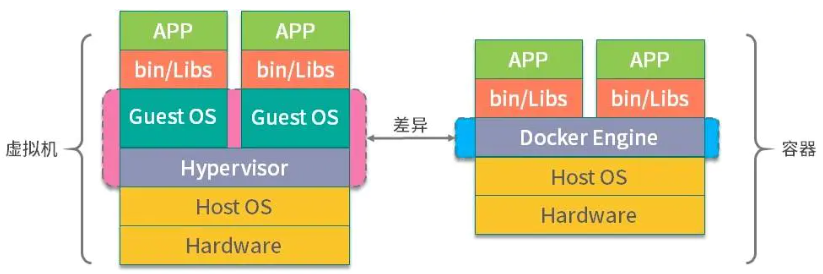

圖1 虛擬機(jī) vs 容器

從圖中可以看出:

容器沒有hypervisor,安全性強(qiáng)依賴于Host OS內(nèi)核,受內(nèi)核漏洞影響;

容器技術(shù)在OS層面實(shí)現(xiàn)了對計算機(jī)系統(tǒng)的虛擬化,在操作系統(tǒng)中,通過namespace技術(shù)對CPU、內(nèi)存和文件系統(tǒng)等資源進(jìn)行隔離、劃分和控制,實(shí)現(xiàn)進(jìn)程之間透明的資源使用,其安全性與內(nèi)核隔離技術(shù)的成熟度強(qiáng)相關(guān);

要從虛擬機(jī)攻破到宿主機(jī)或其他虛擬機(jī),需要先攻破Hypervisor層,這是極其困難的。而docker容器與宿主機(jī)共享內(nèi)核、文件系統(tǒng)等資源,更有可能對其他容器、宿主機(jī)產(chǎn)生影響。容器的隔離層次更少,攻擊路徑更短,攻擊面更大,危及整個系統(tǒng)的安全。

1.2從容器生命周期看容器的關(guān)鍵安全風(fēng)險

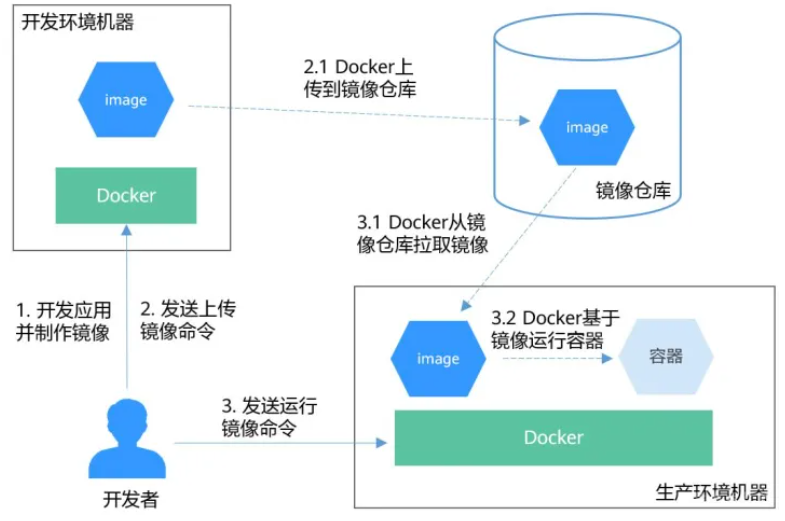

圖2 Docker容器典型使用流程

Docker作為容器引擎的代表,從它的使用流程可以看出,容器安全風(fēng)險貫徹容器構(gòu)建、部署、運(yùn)行整個生命周期。例如,在構(gòu)建階段,可能會遇到的軟件供應(yīng)鏈攻擊,包括基礎(chǔ)鏡像污染、CI工具攻擊、制品庫漏洞攻擊等。在部署階段也可能面臨針對云原生基礎(chǔ)設(shè)施平臺攻擊,包括開源組件編排工具、安全合規(guī)檢查等。在運(yùn)行時階段,還可能面臨針對云原生應(yīng)用的攻擊,包括逃逸攻擊、安全隔離、注入漏洞、弱口令等。 容器的生命周期短,動態(tài)變化快,超過50%容器從上線到下架的整個生命周期不超過1天。快速檢測和響應(yīng)容器入侵事件,把損失降到最低,成為了一大安全難題。

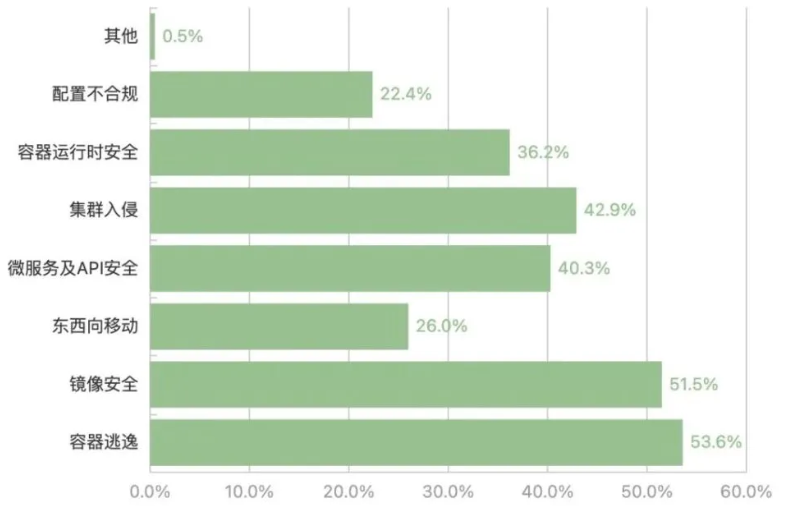

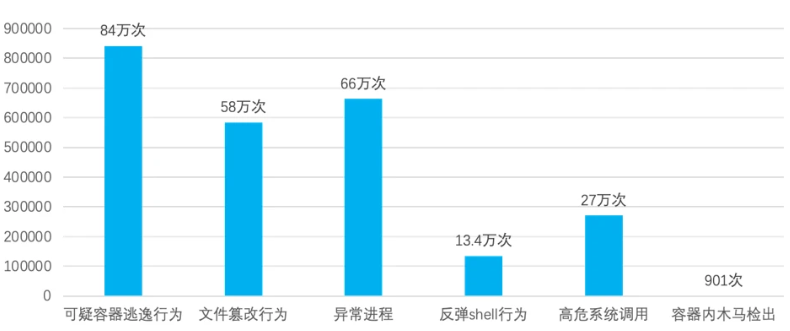

1.3歷年容器安全漏洞情況表明,容器逃逸占比最高、影響較大

在容器集群中,若攻陷一個容器,就可以橫向移動到其它容器上,或者逃逸到node節(jié)點(diǎn)上進(jìn)行持久化,控制整個節(jié)點(diǎn)。下一步,攻擊者還可以通過漏洞利用或者調(diào)用API SERVER控制整個集群。容器的攻擊價值高,儼然成為攻擊者眼中“香餑餑”。 從下圖的歷年容器安全問題分布及容器運(yùn)行時入侵事件統(tǒng)計分布可以看出,容器逃逸是用戶最關(guān)注的安全問題,同時也是業(yè)務(wù)場景中遇到最多的安全問題。

圖3 容器安全問題分布

圖4 2021年容器運(yùn)行時入侵事件統(tǒng)計分布

2、容器逃逸技術(shù)及原理

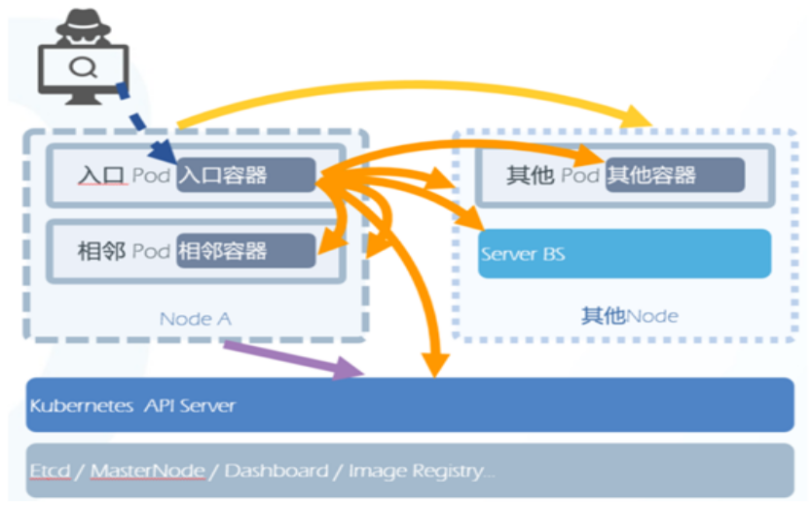

容器逃逸,是指“流氓”容器嘗試突破正常隔離環(huán)境限制,借助一些手段獲得容器所在的直接宿主機(jī)、宿主機(jī)上的其他容器或集群內(nèi)其他主機(jī)、其他容器的某種權(quán)限下的命令執(zhí)行能力,進(jìn)行惡意攻擊或執(zhí)行越權(quán)訪問的行為。如下圖所示,容器逃逸漏洞可能打穿容器節(jié)點(diǎn),甚至整個集群。

圖5 從攻擊方視角看容器逃逸攻擊路徑

容器逃逸的前提是已經(jīng)獲得了容器內(nèi)某種權(quán)限下的命令執(zhí)行能力,然后捅破隔離。容器的隔離技術(shù)不是新發(fā)明的,它借助Linux資源隔離的核心技術(shù)namespace來實(shí)現(xiàn)。

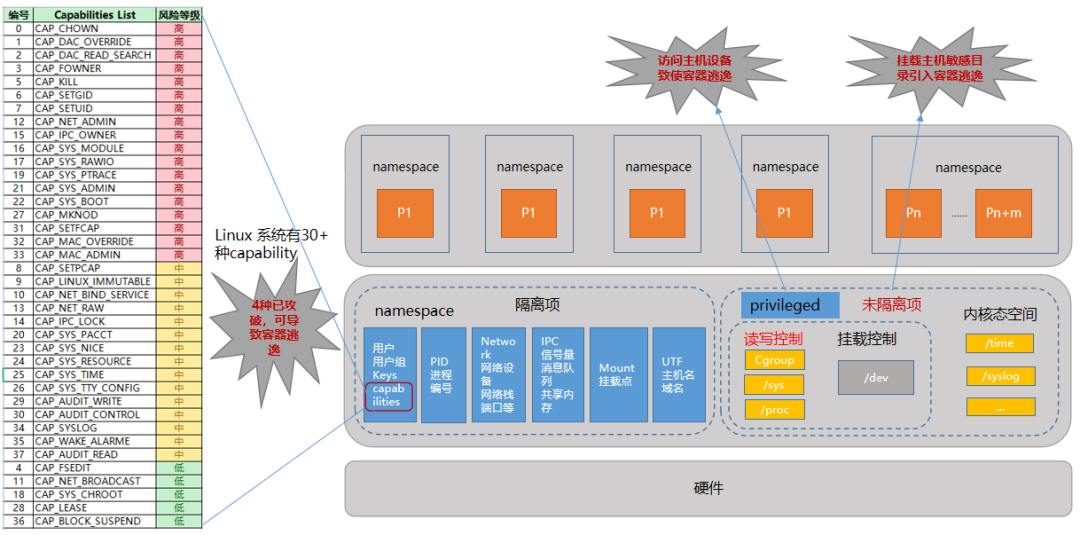

圖6 應(yīng)用層容器逃逸原理分析

從圖6可以得知,Linux內(nèi)核先天性隔離性不足,盡管目前namespace已經(jīng)提供了非常多的資源隔離類型如PID、mount、network、UTS、IPC、user等,但除namespace外其它內(nèi)核資源并未隔離或隔離不充分,其中包括一些系統(tǒng)的關(guān)鍵性目錄(如/sys、/proc等),這些關(guān)鍵性的目錄可能會泄露主機(jī)上一些關(guān)鍵信息,讓攻擊者利用這些信息對宿主機(jī)發(fā)起攻擊,使得容器逃逸到宿主機(jī)。 特權(quán)模式在6.0版本的時候被引入Docker,其核心作用是允許容器內(nèi)的root擁有宿主機(jī)的root權(quán)限。使用特權(quán)模式啟動容器后(docker run --privileged),Docker容器被允許訪問宿主機(jī)上的所有設(shè)備、可以獲取大量設(shè)備文件的訪問權(quán)限、可以執(zhí)行mount命令進(jìn)行掛載。當(dāng)Docker管理員可通過mount命令將宿主機(jī)磁盤設(shè)備掛載進(jìn)容器內(nèi)部,即可獲取對整個宿主機(jī)的文件讀寫權(quán)限,也可以通過寫入計劃任務(wù)等方式在宿主機(jī)執(zhí)行命令,成功逃逸。 Linux內(nèi)核自版本2.2引入了Capabilities機(jī)制,將傳統(tǒng)的root用戶的特權(quán)劃分為30+個不同的單元,進(jìn)行精細(xì)化管理。但如果Capabilities設(shè)置不正確,就會讓攻擊者有機(jī)可乘,實(shí)現(xiàn)權(quán)限提升。例如當(dāng)容器以--cap-add=SYSADMIN啟動,Container進(jìn)程就被允許執(zhí)行mount、umount等一系列系統(tǒng)管理命令,如果攻擊者此時再將外部設(shè)備目錄掛載在容器中就會發(fā)生Docker逃逸。可見,capabilities控制不當(dāng)同樣會引入容器逃逸,當(dāng)前業(yè)界已識別SYSADMIN、DAC_READ_SEARCH、SYS_MODULE、SYS_PTRACE引入了逃逸漏洞。

3、基于業(yè)務(wù)的容器逃逸場景分析

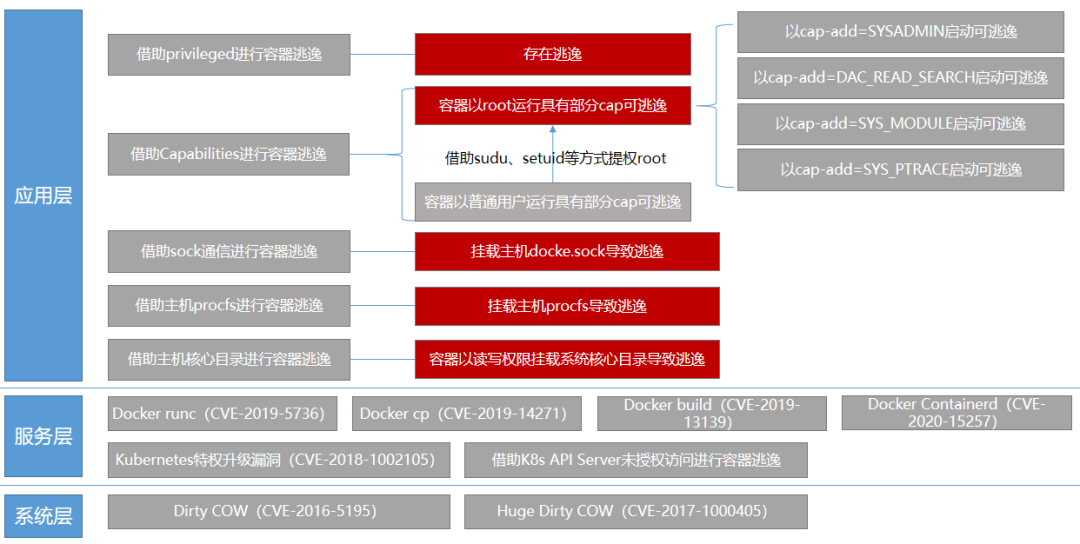

基于大量業(yè)界容器安全CVE漏洞的研究,對產(chǎn)品業(yè)務(wù)場景中運(yùn)行態(tài)的容器安全薄弱環(huán)節(jié)進(jìn)行了分類,識別出容器逃逸主要分布在應(yīng)用層、服務(wù)層和系統(tǒng)層。

圖7 在產(chǎn)品業(yè)務(wù)場景中識別的容器逃逸問題

應(yīng)用層的逃逸,主要體現(xiàn)在特權(quán)模式與配置不當(dāng),如利用特權(quán)模式逃逸、借助Capability逃逸。為了方便容器與宿主機(jī)進(jìn)行數(shù)據(jù)交換,幾乎所有主流的解決方案都會提供掛載宿主機(jī)目錄到容器的功能,由此而來的容器逃逸問題也呈上升趨勢,當(dāng)容器以讀寫形式掛載宿主機(jī)上的敏感文件或目錄如docker.sock、主機(jī)procfs時,從容器中逃逸出去易如反掌,手段也多種多樣。 除了應(yīng)用本身的脆弱性引入的攻擊外,服務(wù)層集群、容器運(yùn)行時本身的脆弱性問題也不容忽視。例如攻擊者借助k8s的8080、6443未授權(quán)訪問,可通過容器訪問K8S master api進(jìn)行惡意調(diào)用;參與到容器生態(tài)中的服務(wù)端、客戶端程序自身存在的漏洞如runc、Containerd組件漏洞,同樣可被容器利用從而獲取宿主機(jī)的控制權(quán)。 此外,從系統(tǒng)層面來看,Docker直接共享宿主機(jī)的內(nèi)核,所以當(dāng)宿主機(jī)內(nèi)核存在安全漏洞時會一并影響Docker的安全,導(dǎo)致可能會造成Docker逃逸。例如著名的臟牛漏洞CVE-2016-5195是Linux內(nèi)核中的權(quán)限提升漏洞,通過它可實(shí)現(xiàn)Docker容器逃逸,獲得root權(quán)限的shell。

4、解決容器逃逸的方案

4.1 Docker自身安全性改進(jìn)

容器發(fā)展早期,容器內(nèi)的root等同于宿主機(jī)上的root,若容器被攻破或容器本身存在惡意程序時,在容器內(nèi)就可以獲取到宿主機(jī)的root權(quán)限。Docker 1.10版本,引入User Namespace技術(shù)進(jìn)行用戶隔離,可將容器內(nèi)的root用戶映射到宿主機(jī)上的非root用戶,大大減輕了容器逃逸的風(fēng)險。容器社區(qū)持續(xù)在努力將縱深防御、最小權(quán)限等理念和原則落地,因此建議盡可能使用最新版Docker。且使用最新版本docker,已知的CVE漏洞都已修復(fù),如更新Docker版本到19.03.1及更高版本,不再受CVE-2019-14271、CVE-2019-5736等漏洞影響。

4.2 安全配置及掛載

應(yīng)用層大多容器相關(guān)漏洞,均由不安全配置或掛載引入。無論是細(xì)粒度權(quán)限控制還是其他安全機(jī)制,用戶都可以通過修改容器環(huán)境配置或在運(yùn)行容器時指定參數(shù)來調(diào)整。建議docker容器或k8s pod啟動時,做到:

不以root權(quán)限運(yùn)行Docker服務(wù);

不將宿主機(jī)敏感目錄掛載至容器目錄;

不開啟特權(quán)模式,如需添加相應(yīng)的權(quán)限可以使用-cap-add參數(shù);

不將容器以-cap-add=SYSADMIN、-cap-add=DAC_READ_SEARCH、-cap-add=SYS_MODULE、-cap-add=SYS_PTRACE等高Capabilities啟動。如攻擊者借助容器的CAP_DAC_READ_SEARCH權(quán)限,采用著名的Shocker攻擊方式,可在容器內(nèi)逃逸讀取到host的/etc/shadow文件。

4.3 加強(qiáng)內(nèi)核安全和管理

盡量安裝最新補(bǔ)丁的主機(jī)內(nèi)核版本,如Linux內(nèi)核版本>=2.6.22解決了CVE-2016-5195(臟牛),Linux內(nèi)核版本>=4.14解決了CVE-2017–1000405(大臟牛)。

4.4 使用安全加固組件

Linux的SELinux、AppArmor、GRSecurity組件都是Docker官方推薦的安全加固組件,這三個組件可以限制容器對主機(jī)的內(nèi)核或其他資源的訪問控制權(quán)限。下面說明下這些安全加固組件:

SELinux:是Linux的一個內(nèi)核安全模塊,提供了安全訪問的策略機(jī)制,通過設(shè)置SELinux策略可以指定如何嚴(yán)格或?qū)捤傻剡M(jìn)行檢查,實(shí)現(xiàn)某些進(jìn)程允許訪問某些文件;

AppArmor:類似于SELinux,也是一個Linux的內(nèi)核安全模塊,普通的訪問控制僅能控制到用戶的訪問權(quán)限,而AppArmor可以控制到用戶程序的訪問權(quán)限,也能識別0day漏洞和未知的應(yīng)用程序漏洞所導(dǎo)致的攻擊;

GRSecurity:是一個對內(nèi)核的安全擴(kuò)展,可通過智能訪問控制,提供內(nèi)存破壞防御,文件系統(tǒng)增強(qiáng)等多種防御形式。它提供了一些工具讓用戶配置、使用這些安全特性。

4.5 使用安全容器

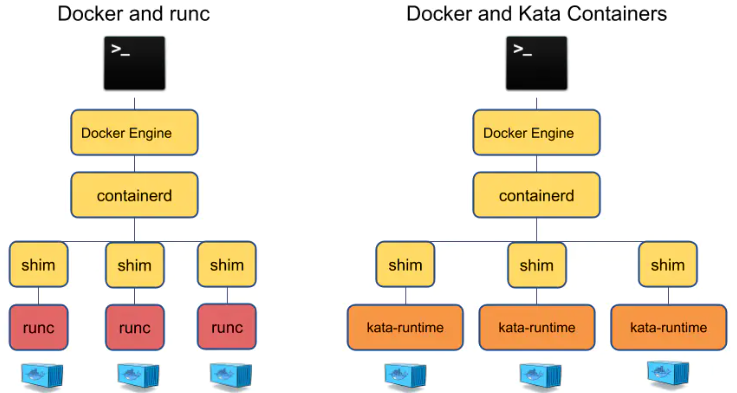

容器有著輕便快速啟動的優(yōu)點(diǎn),虛擬機(jī)有著安全隔離的優(yōu)點(diǎn),安全容器可以兼顧兩者的優(yōu)點(diǎn),做到既輕量又安全。 安全容器與普通容器的主要區(qū)別在于,安全容器中的每個容器都運(yùn)行在一個單獨(dú)的微型虛擬機(jī)中,擁有獨(dú)立的操作系統(tǒng)和內(nèi)核,并且有虛擬機(jī)般的安全隔離性。 安全容器目前推薦的主流技術(shù)方案是Kata Containers,它并不包含一個完整的操作系統(tǒng),只有一個精簡版的Guest Kernel運(yùn)行著容器本身的應(yīng)用,可以通過使用共享內(nèi)存來進(jìn)一步減少內(nèi)存的開銷。另外,它還實(shí)現(xiàn)了OCI規(guī)范,可以直接使用Docker的鏡像啟動Kata容器,具有開銷更小、秒級啟動、安全隔離等許多優(yōu)點(diǎn)。

圖8 普通容器與安全容器對比

5、后記

正如前文所述,容器已經(jīng)成為黑客的重點(diǎn)攻擊目標(biāo),而應(yīng)用層的容器逃逸漏洞占比最高。容器在應(yīng)用層的安全很大程度上取決于其配置的安全性,我們在業(yè)務(wù)場景中尤為重要的就是Capabilities的賦予,一定要做到權(quán)限最小化,丟棄沒有用到的特權(quán)。借助Capabilities逃逸只是冰山一角,還有大量逃逸場景待進(jìn)一步研究。盡管有些Capabilities當(dāng)前還沒有被惡意利用,但無法確保后續(xù)不會成為攻擊者逃逸的手段,因此務(wù)必做到維持業(yè)務(wù)必須的最小權(quán)限。 權(quán)限過多,難免疏忽。權(quán)限最小化的同時也要參考業(yè)界最佳實(shí)踐:啟用user namespace進(jìn)行用戶隔離并且以非root運(yùn)行,這就好比使用預(yù)編譯語句防御SQL注入,從根源上防御,切斷所有的攻擊路徑,盡管這個方案可能對現(xiàn)有業(yè)務(wù)部署方案有大量的改動,但仍然應(yīng)該成為容器防御的最終目標(biāo)之一。 當(dāng)前Docker的隔離性還遠(yuǎn)達(dá)不到虛擬機(jī)的水平,應(yīng)該避免把Docker容器當(dāng)成虛擬機(jī)來使用,除非在虛擬機(jī)里部署容器,否則建議Docker容器里只跑可信應(yīng)用。

原文標(biāo)題:基于業(yè)務(wù)場景的容器逃逸技術(shù)

-

計算機(jī)

+關(guān)注

關(guān)注

19文章

7626瀏覽量

90105 -

API

+關(guān)注

關(guān)注

2文章

1559瀏覽量

63490

原文標(biāo)題:基于業(yè)務(wù)場景的容器逃逸技術(shù)

文章出處:【微信號:5G通信,微信公眾號:5G通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

貼片陶瓷電容器-GUOCI(國瓷電容)

風(fēng)華電容命名方法深度解析

全面解析無線充電技術(shù)

國巨電容如何實(shí)現(xiàn)高性價比?從工藝到應(yīng)用的全面解析!

國產(chǎn)舜銘存儲SF25C20對標(biāo)MB85RS2MT性能、優(yōu)勢全面解析

AM62 PCB設(shè)計逃逸布線應(yīng)用說明

AM62x(AMC)PCB設(shè)計逃逸布線應(yīng)用說明

針對容器逃逸技術(shù)的全面解析

針對容器逃逸技術(shù)的全面解析

評論