隨著物聯網 (IoT) 繼續重新定義我們的日常生活,關于安全性和可靠性的關鍵需求的爭論仍在繼續。在汽車、醫療設備和航空電子設備中,由于風險和故障影響,人們期望可靠性。雖然這些行業的產品必須遵守推動使用高可靠性操作系統和加密的嚴格政府政策,但許多其他產品則不然。我們的網絡電視、家用電器和玩具是否同樣需要穩健性?

所有物聯網設備都是嵌入式系統。在它們的軟件層之下是輸入、輸出、狀態機和數據。考慮一個支持 Wi-Fi 的智能烤面包機;當添加到家庭網絡時,它會向您的手機發送“toast ready”消息。經常被誤解的是,一旦在您的家庭網絡上,烤面包機在技術上可以訪問您的手機和互聯網、家庭計算機和打印機、家庭安全系統和網絡攝像頭以及網絡上的任何其他設備之間的所有網絡流量。

為什么我們應該相信這個由最新的未知物聯網初創公司及其眾多合作伙伴開發的設備沒有濫用我們的網絡數據?使用惡意軟件,同一烤面包機還可以:

收集和轉發家庭網絡上的所有網絡流量

如果烤面包機支持語音命令,軟件可以激活麥克風并記錄對話

欺騙網絡上其他關鍵系統的命令,包括您的手機、網絡攝像頭和計算機

隨著物聯網設備在我們的生活中變得越來越重要,我們對其安全可靠運行的信任也越來越高。如果物聯網的好處是與設備數量保持同步,那么物聯網開發人員有責任了解在其嵌入式系統設計中建立和保持這種信任的重要性。

建立對物聯網的信任

對嵌入式安全的信任是指對系統按設計運行的完整性的期望。軟件相信硬件運行正常。應用程序相信操作系統不會破壞數據。遠程系統信任它所連接的設備的身份。

建立信任的過程就是身份驗證。系統的信任根是身份驗證開始然后延伸到每個軟件層的點。高保證解決方案支持硬件或不可變內存中的信任根,因此無法對其進行修改。

每次開機時,安全啟動過程都會在允許執行之前驗證每一層的真實性。這可以確保軟件沒有損壞并且來自有效的來源。除非被證明是可信賴的,否則永遠不會執行組件。

安全啟動的目的是通過在每次開機時驗證軟件沒有惡意軟件來消除網絡和物理代碼注入的風險。安全啟動需要考慮許多權衡,包括啟動時間、要驗證的組件以及如何恢復。在數據和應用程序不斷變化的 PC 中,統一可擴展固件接口 (UEFI) 安全啟動的價值在于確保不會修改 BIOS 和內核以消除 rootkit。嵌入式系統的不同之處在于軟件緊湊且靜態,允許對整個圖像進行身份驗證。

遠程擴展信任

網絡永遠不應該被信任。始終假設在每個連接器外都有攻擊者試圖捕獲數據、發出命令并使用您的設備進行“中間人”操作,如圖 2 所示。至少,攻擊者可以監控所有數據和兩個設備之間的命令。端點之間的通信可以轉發到后門收集系統。攻擊者還可以同時欺騙兩個設備,例如關閉攝像頭并在替換攝像頭視頻流時偽造狀態。

圖 2:中間人拓撲提供了嗅探和欺騙接口的能力。

(點擊圖片放大)

公鑰基礎設施 (PKI) 加密技術通過使用證書對端點進行相互驗證,從而消除了中間人威脅。證書頒發機構 (CA) 為每個設備生成證書,通過對證書進行數字簽名來保證每個設備的身份。由私鑰簽發的數字簽名僅由相應的公鑰進行驗證。因此,使用 CA 證書,每個設備可以在接受數據之前驗證另一個系統的身份。

證書頒發機構在 Internet 安全中很常見,用于證明 Web 服務器的身份。在傳輸層安全 (TLS) 中,客戶端在連接期間會收到服務器的證書。預加載的 CA 證書用于在設置加密會話之前對服務器進行身份驗證。盡管存在眾所周知的暴力破解和網絡釣魚攻擊,但網站并沒有承擔頒發和管理客戶端證書的昂貴任務,而是通過加密隧道通過名稱和密碼對用戶進行身份驗證。

軟件真實性

你如何確保軟件不會被修改?防火墻、端口掃描、漏洞分析、隔離和遠程認證都可以在運行過程中防止網絡攻擊。但是,斷電時呢?是什么阻止了某人打開蓋子并訪問閃存以注入代碼或偽造?

使用與證書相同的 PKI 主體,開發人員可以在啟動和使用 Secure Boot 操作期間簽署軟件映像以證明其真實性。代碼使用非對稱私鑰簽名,并在運行時使用相應的信任錨在設備上進行驗證。

企業安全基礎設施

使用密碼學,物聯網開發人員可以在不受信任的公共網絡上創建可信賴的互連設備系統。實施端到端安全策略需要一個包含加密模塊、網絡安全協議、密鑰保護和安全啟動的平臺。在保護設備的所有工時之后,如果 CA 和軟件簽名密鑰遭到破壞,投資仍然存在風險。

根 PKI 密鑰的泄露會影響每個制造的設備。通過訪問根密鑰,攻擊者可以簽署惡意軟件并創建假證書。然后,攻擊者就有能力偽裝成有效系統,能夠隨意收集數據和發出命令。權衡影響(一個設備與所有設備),保護根密鑰是整個系統最關鍵的功能,必須相應地優先考慮。

在當今復雜的制造和供應鏈中,帶有硬件安全模塊的工作站是行不通的。物聯網供應鏈包括多個離岸和第三方制造地點,合作伙伴需要在這些地點向安全平臺添加軟件,而不會將知識產權暴露在同一地點的競爭中。安全基礎設施為利益相關者提供了使用密鑰的能力,而不會受到損害。

制定端到端的安全策略

Green Hills Software 的子公司 Integrity Security Services (ISS) 通過端到端嵌入式安全設計幫助客戶建立對其設備的信任,從而支持物聯網革命。從威脅評估開始分析未經授權的事件的影響,組織可以構建一個安全策略來解決 ISS 嵌入式安全的五項規則。

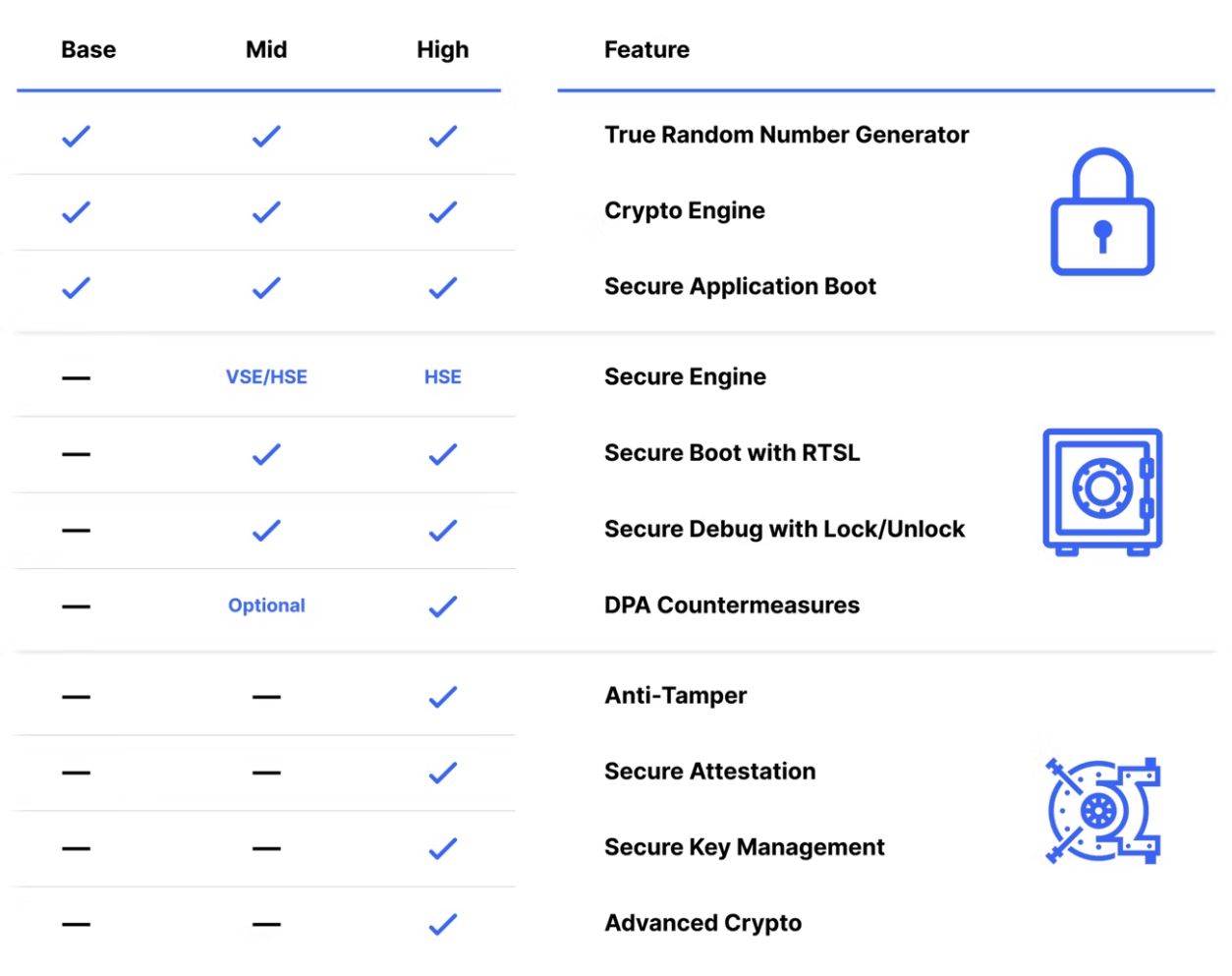

表 1:實踐中的端到端安全設計。

在整個制造、運營和維護的所有生命周期階段提供端到端的安全保護。攻擊不僅僅發生在產品售出之后。員工、合作伙伴和造假者也是威脅候選者,這就是為什么零暴露密鑰管理基礎設施至關重要的原因。

與生產測試站不同,安全架構和基礎設施可以跨多個產品線重復使用。通過首先開發基礎架構解決方案,組織可以將系統的使用整合到多個產品中,從而降低單位成本。遠程軟件更新、功能控制和“應用內”購買等增值功能可以進一步降低安全成本。利用可信平臺和數字身份,開發人員能夠安全地通信和分發唯一加密的文件。

展望未來

物聯網的爆炸式發展與我們以前見過的任何事情都不同。我們面臨的挑戰是決定在這場革命中我們將讓什么來定義我們。它會帶來我們可以信任和依賴的信息服務,還是仍然是一種新奇的便利?保護我們的設備,讓父母可以遠距離監測孩子的血糖,讓房主在度假時照看他們的家,等等,都是貫穿這場物聯網革命的故事。它們呼應了通過端到端安全設計實現的生命、簡單和信任。

審核編輯:郭婷

-

嵌入式

+關注

關注

5138文章

19524瀏覽量

314689 -

物聯網

+關注

關注

2927文章

45847瀏覽量

387668

發布評論請先 登錄

Thingy:91 X 為開發人員提供了一個經過全球認證的、多傳感器、電池供電的蜂窩物聯網原型平臺

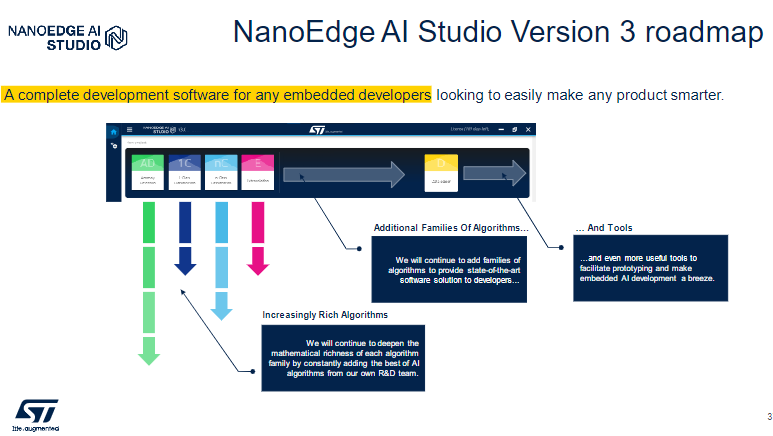

NanoEdge AI Studio 面向STM32開發人員機器學習(ML)技術

為什么選擇蜂窩物聯網

聊聊 全面的蜂窩物聯網解決方案

何時需要使用RTOS

Nordic推出最新物聯網原型驗證平臺Thingy:91 X

Silicon Labs SiWx917M SoC提供大內存配置

基于Wi-Fi6解決方案開發超低功耗物聯網設備

開發人員需要建立對物聯網的信任

開發人員需要建立對物聯網的信任

評論