這樣分配的。 我想要多個USB設備先插入時,第一個設備ID號應該為0,第二個設備ID號應該為1,以此類推。

問題1: 請問,是否有什么方法,

發(fā)表于 07-16 06:29

;OutputMessageLength);

status = STM32_AES_ECB_Decrypt( (uint8_t *) Expected_Ciphertext, 64, Key, OutputMessage,&OutputMessageLength);

輸出數(shù)據(jù)

發(fā)表于 07-11 06:11

內(nèi)容,輸入密鑰后,點擊加密,顯示加密后內(nèi)容,并可以保存到文件里

進入“文件解密”頁面,選擇文件后,顯示加密后的文件內(nèi)容,輸入密鑰,點擊解密,

發(fā)表于 06-29 13:21

概述

全息圖能夠通過兩束相干光相干疊加獲得。用其中一束光照射生成的全息圖就可以得到另一束相干光,這樣全息圖就可以用作加密/解密的裝置了。

系統(tǒng)描述

在本例中一個復雜的隨機圖樣作為參考光源,用來恢復

發(fā)表于 06-13 08:42

我正在按照此方法加密我的 emmc 分區(qū) -

1. 生成密鑰:

keyname=dm_trust

KEY=“$(keyctl add trusted $KEYNAME \'new 32\' @s

發(fā)表于 03-20 06:40

在STM32微控制器中實現(xiàn)數(shù)據(jù)加密,可以通過多種方法和技術(shù)來確保數(shù)據(jù)的安全性。以下是一些常見的方法和步驟:

·

使用內(nèi)置加密庫:

·

·

發(fā)表于 03-07 07:30

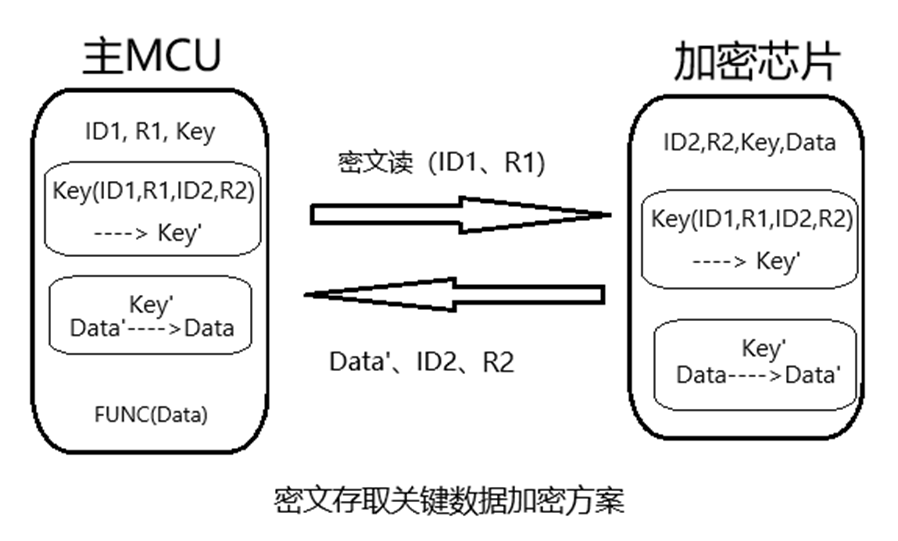

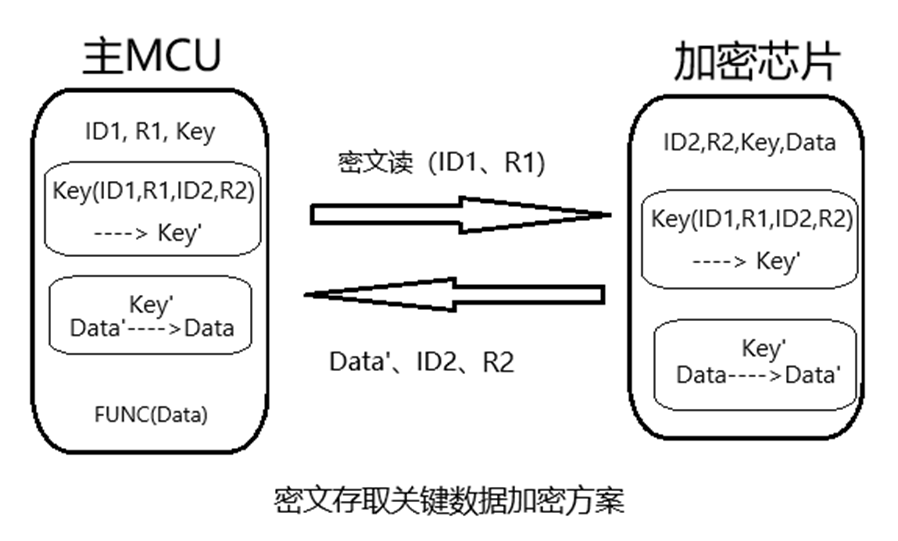

本文介紹了如何通過固定MCU的ID和固定MCU產(chǎn)生的隨機數(shù)的值得方式來繞過加密芯片的加密方法,從而破 解整個MCU的方案,以達到拷貝復制的目的。同時本文提出了一些開發(fā)技巧來大幅圖提高M

![的頭像]() 發(fā)表于

發(fā)表于 02-24 10:39

?647次閱讀

一、產(chǎn)品簡介TL3568-PlusTEB人工智能實驗箱國產(chǎn)高性能處理器64位4核低功耗2.0GHz超高主頻1T超高算力NPU兼容鴻蒙等國產(chǎn)操作系統(tǒng)二、實驗目的1、了解常見的加密方法;2、加密和

![的頭像]() 發(fā)表于

發(fā)表于 01-23 11:30

?482次閱讀

? ? ? 本文用實例描述了如何破 解、解密使用邏輯加密芯片保護的STM32方案,包括如果固定ID和固定隨機數(shù)。后面提出了加強加密方案的一些

發(fā)表于 12-30 14:04

?1次下載

。

③主MCU程序做完整性校驗,完整性校驗綁定UID,防止STM32程序被破解者破解得到后通過竄改來跟蹤、分析、破解加密方案。(可參考筆者另

發(fā)表于 12-27 13:03

容易得到的,那么只要我們想辦法讓主MCU密文讀數(shù)據(jù)時固定發(fā)ID1和R1就行了,這時主MCU解密假加密芯片回的固定密文數(shù)據(jù)Data’是可以得到正確明文數(shù)據(jù)Data的。

實現(xiàn)上述破解方式的

發(fā)表于 12-20 15:31

容易得到的,那么只要我們想辦法讓主MCU密文讀數(shù)據(jù)時固定發(fā)ID1和R1就行了,這時主MCU解密假加密芯片回的固定密文數(shù)據(jù)Data’是可以得到正確明文數(shù)據(jù)Data的。

實現(xiàn)上述破解方式的

發(fā)表于 12-20 15:10

的加密算法容易被破解,導致敏感數(shù)據(jù)泄露。 抗攻擊能力: 不同的加密算法對各種攻擊(如暴力破解、已知明文攻擊、選擇明文攻擊等)的抵抗力不同。選擇一個能夠抵御當前和未來潛在攻擊的

![的頭像]() 發(fā)表于

發(fā)表于 12-17 15:59

?530次閱讀

針對節(jié)點ID變化過于頻繁的問題,以下是一些解決方案和優(yōu)化方法: 確保節(jié)點ID的唯一性 :在系統(tǒng)設計階段為每個節(jié)點分配一個唯一的ID,并在節(jié)點加入網(wǎng)絡時進行

![的頭像]() 發(fā)表于

發(fā)表于 12-12 15:44

?480次閱讀

是更高級別的加密。

代碼加密,會保證燒錄到每顆芯片的內(nèi)容,都是綁定自己的唯一 ID 的。

也就是說,同一個原始 bin,通過 downloader 工具燒錄到不同芯片時,最終燒錄的內(nèi)容是不同的。(這就

發(fā)表于 09-19 16:01

stm32 id加密破解方法分享 STM32系列ID號加密解密方法

stm32 id加密破解方法分享 STM32系列ID號加密解密方法

評論