英國國家網絡安全中心(NCSC)發(fā)布了一項指南——“漏洞披露工具包”,以幫助公司實施漏洞披露流程或在已建立漏洞披露流程的情況下進行改進。該指南強調,各種規(guī)模的組織都需要為鼓勵負責任的漏洞披露。

這份指南并不是讓漏洞披露更容易,而是提供了更好的流程建議及必要信息。

如今,大多數網絡攻擊持續(xù)發(fā)生,同時研究人員也在不斷發(fā)現新的安全漏洞風險,所以,漏洞披露程序非常有必要。

不過,現狀是,披露這些問題可能特別困難。因為在多數情況下,需要花費大量精力來尋找可以采取相關措施的聯(lián)系人。NCSC表示,人們希望能夠直接向負責的主體報告發(fā)現的漏洞。

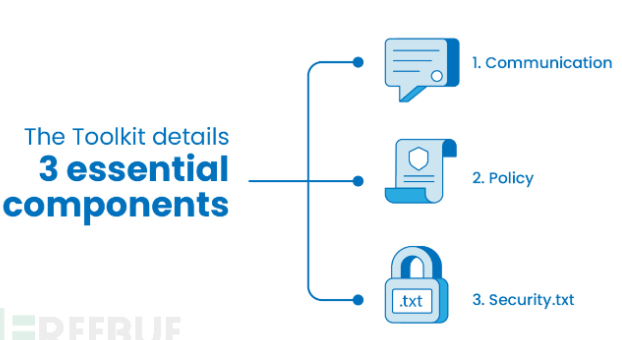

該指南的內容包括:如何將外部漏洞信息定向給到合適的人;此外該指南遵循明確的標準,該標準定義了公認的關閉漏洞的框架。

NCSC建議設置易于查找的專用聯(lián)系人(電子郵件地址或安全的Web表單)。這可以通過security.txt輕松完成,該文件是發(fā)布在域根目錄/.well-known目錄中的純文本文件。security.txt可以存儲覆蓋公司的安全聯(lián)系人和漏洞披露政策,也可以鏈接到這些信息。

確認并非網絡釣魚的情況下,企業(yè)應該及時響應未經請求的漏洞披露做出響應,可以與他們互動或者表示感謝等。一家減少其基礎結構中漏洞數量的公司,可以提供更安全的產品和服務,并降低成為網絡攻擊受害者的風險。

此外,NCSC建議企業(yè)避免強迫漏洞披露者簽署保密協(xié)議,“因為個人只是想確保漏洞已得到修復。”所以,讓研究人員了解漏洞的處理進展也很重要,這表明對漏洞披露的透明及贊賞。這樣做的另一個好處是,可以重新測試并確認問題已經解決。

“漏洞披露工具包”的發(fā)布是將漏洞報告嵌入英國立法框架的序言。英國政府目前正在制定法律,要求智能設備制造商向公眾提供漏洞披露流程

責編AJX

-

網絡安全

+關注

關注

11文章

3295瀏覽量

61100 -

工具

+關注

關注

4文章

314瀏覽量

28157 -

漏洞

+關注

關注

0文章

205瀏覽量

15617

發(fā)布評論請先 登錄

意法半導體披露公司全球計劃細節(jié)

緩沖區(qū)溢出漏洞的原理、成因、類型及最佳防范實踐(借助Perforce 的Klocwork/Hleix QAC等靜態(tài)代碼分析工具)

云計算開發(fā)工具包的功能

AMD與谷歌披露關鍵微碼漏洞

華為榮獲BSI全球首批漏洞管理體系認證

華為數字能源獲BSI全球首批漏洞管理體系認證

華為通過BSI全球首批漏洞管理體系認證

最新Simplicity SDK軟件開發(fā)工具包發(fā)布

常見的漏洞分享

英國發(fā)布漏洞披露工具包,以幫助公司實施改進漏洞披露

英國發(fā)布漏洞披露工具包,以幫助公司實施改進漏洞披露

評論