在網(wǎng)絡扮演重要角色、智能設備大量普及的當下,網(wǎng)絡和設備的安全至關重要,任何安全方面的漏洞都有可能導致大量的設備陷于風險之中。

研究機構近日宣布,他們發(fā)現(xiàn)了博通Wi-Fi芯片中存在的漏洞,相關的產(chǎn)品用在iPhone 8、MacBook Air 2018等數(shù)十億款設備中。

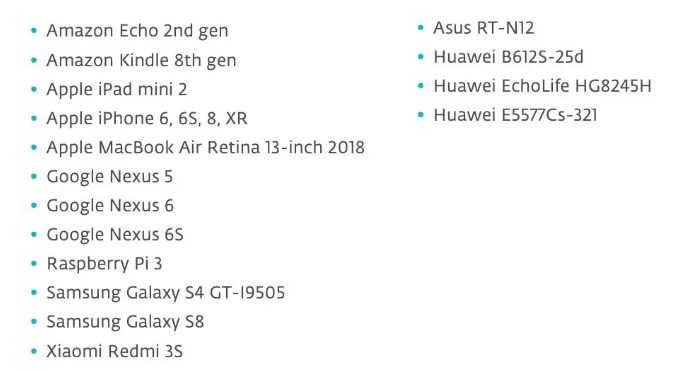

一、哪些產(chǎn)品受影響?

發(fā)現(xiàn)漏洞的是安全廠商Eset的研究人員,他們在近日的RSA安全會議上宣布他們發(fā)現(xiàn)了博通Wi-Fi芯片中存在漏洞的,并將其命名為 Kr00k,主要涉及的賽普拉斯半導體和博通生產(chǎn)的FullMAC WLAN芯片。

Eset的研究人員表示,他們在這一Wi-Fi芯片中發(fā)現(xiàn)了此前未知的一個漏洞,這一嚴重的漏洞,導致易受攻擊的設備使用全零加密方式來加密用戶的部分通信信息,在成功的攻擊中,這些易受攻擊的設備傳輸?shù)牟糠譄o線網(wǎng)絡數(shù)據(jù)包能夠被解密。

由于賽普拉斯和博通的 Wi-Fi 芯片廣泛用于智能手機和無線設備,諸如蘋果的 iPhone、iPad、MacBook,谷歌 Pixel,三星的 Galaxy 手機,樹莓派,小米,華碩,華為,亞馬遜等品牌產(chǎn)品中都有使用,保守估計全球有十億臺設備受到該漏洞影響。

受影響的不僅是客戶端設備,也包括帶有博通芯片的 Wi-Fi 接入點和路由器,研究人員保守估計,會涉及超過 10 億臺支持 Wi-Fi 的設備和接入點,各廠商需要盡快通過軟件或固件更新來修補這一漏洞。

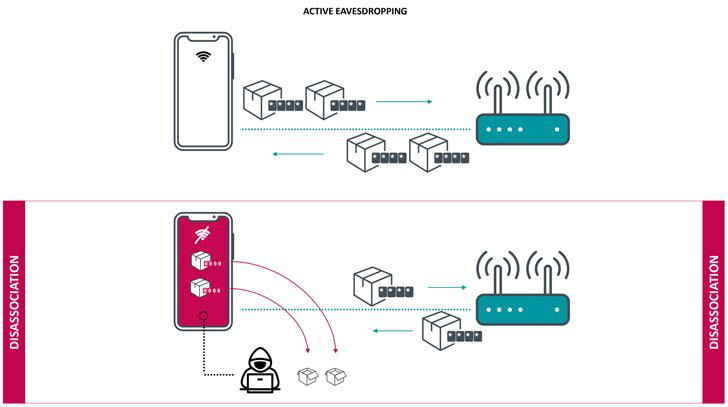

二、黑客怎么入侵并解密設備?

黑客可以利用稱為 Kr00k 的漏洞來中斷和解密 Wi-Fi 網(wǎng)絡流量,黑客利用該漏洞成功入侵之后,能夠截取和分析設備發(fā)送的無線網(wǎng)絡數(shù)據(jù)包。“這個安全漏洞與 2017 年 10 月發(fā)現(xiàn)的 KRACK 有關”。公開資料顯示,?KRACK?全稱 Key Reinstallation Attack,中文名為“密鑰重裝攻擊”,它是一種針對保護 Wi-Fi 連接的 Wi-Fi Protected Access(WPA)協(xié)議的攻擊手段。

ESET 研究者在分析 KRACK 攻擊時發(fā)現(xiàn)一個新漏洞。這個漏洞可能被附近的遠程攻擊者利用,攔截易受攻擊設備發(fā)送的一些無線網(wǎng)絡傳輸包,并進行解密。

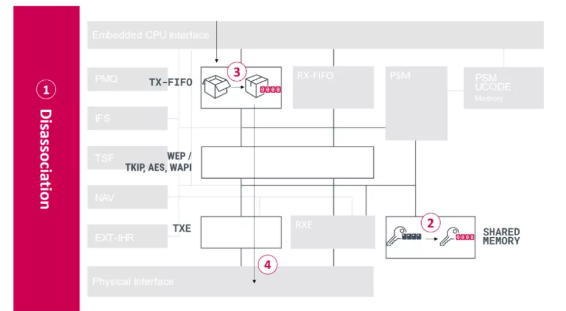

使用 WPA2,可以通過 4 路 “握手” 建立安全通信。它確保客戶端和訪問點的相互身份驗證(例如,通過確認它們都知道預共享密鑰(PSK),也就是 Wi-Fi 訪問密碼),在 4 路握手過程中,客戶端和訪問點還構造和安裝用于數(shù)據(jù)機密性和完整性的加密密鑰,協(xié)商的密鑰之一是 PTK(Pairwise Transient Key),它本身被分成不同的密鑰,用于不同的目的。

與 Kr00k 的漏洞最相關的是 128 位 TK(時態(tài)密鑰),它用于加密在客戶端會話期間傳輸?shù)膯尾?shù)據(jù)幀。

Kr00k 漏洞會在解除關聯(lián)后出現(xiàn)。如下圖所示,一旦電臺的 WLAN 會話解除關聯(lián)(1),存儲在無線網(wǎng)絡接口控制器(WNIC)Wi-Fi 芯片中的會話密鑰(TK)將在內存中設置為零(2)。這本是預期的行為,因為在解除關聯(lián)后不應再傳輸任何數(shù)據(jù)。然而,研究人員發(fā)現(xiàn)所有留在芯片 Tx(傳輸)緩沖區(qū)中的數(shù)據(jù)幀在用這個全零密鑰(3)加密后被傳輸(4)。

由于 Kr00k(使用全零 TK 的加密)漏洞在解除關聯(lián)后顯現(xiàn)出來,因此黑客可以通過手動觸發(fā)解除關聯(lián)來利用這一點,而不是自然發(fā)生的解除關聯(lián)。

易受攻擊的設備不是使用先前協(xié)商并在正常連接期間使用的會話密鑰來加密數(shù)據(jù),而是使用由全零組成的密鑰,這樣使解密變得非常簡單。如此一來,黑客就可以解密易受攻擊的設備發(fā)送的一些無線網(wǎng)絡數(shù)據(jù)包。不過Kr00k 漏洞僅影響使用 WPA2 - 個人或 WPA2 - Enterprise 安全協(xié)議和 AES-CCMP 加密的 Wi-Fi 連接。最新的 Wi-Fi 驗證協(xié)議 WPA3 不會受影響。

三、為什么影響范圍如此廣?

博通(Broadcom)是世界上最大的無線通信半導體公司之一,在手機行業(yè)內,包括蘋果、三星、谷歌、HTC等在內的眾多手機廠商都使用博通的WiFi芯片。近日,外媒報道稱,有研究人員在博通的WiFi芯片中發(fā)現(xiàn)重大漏洞,只要手機在不安全的無線網(wǎng)絡覆蓋范圍內,黑客就有可能通過該漏洞接管你的手機。

同時博通是蘋果公司的長期芯片供應商之一,蘋果的訂單被認為占博通總凈收入的25%左右。去年6月,博通與蘋果的供應協(xié)議再延長兩年。不過,有消息稱博通正考慮以100億美元出售其WiFi芯片業(yè)務。鑒于蘋果近期有收購供應鏈上下端的打算,博通WiFi芯片業(yè)務也許會被蘋果拿下。

2016 年 4 月,賽普拉斯宣布以 5.5 億美元現(xiàn)金收購博通的無線物聯(lián)網(wǎng)業(yè)務,包括 Wi-Fi、藍牙和 Zigbee IoT 產(chǎn)品線和知識產(chǎn)權,以及其 WICED 品牌和開發(fā)者生態(tài)系統(tǒng)。根據(jù)交易條款,博通將繼續(xù)致力于其無線連接解決方案,以解決與物聯(lián)網(wǎng)無關的訪問和移動領域,包括為機頂盒、無線訪問、智能手機、筆記本電腦和筆記本電腦客戶提供服務。賽普拉斯則將利用在消費者、工業(yè)和汽車物聯(lián)網(wǎng)領域迅速增長的 Wi-Fi 和藍牙連接市場。

四、Kr00k安全漏洞能修補嗎?

在發(fā)現(xiàn)該漏洞后,ESET 已向受影響的芯片制造商博通和賽普拉斯以及一些主流設備廠商披露了該漏洞,雖然錯誤的根源在于 Wi-Fi 芯片,但幸運的是,它可以通過軟件或固件更新來緩解。存在 Kr00k 安全漏洞的設備應及時發(fā)布修補程序,而設備類型,可能不限于 Android、Apple、Windows、路由器以及各類接入點、IOT 產(chǎn)品。所以,對于普通用戶來說,及時升級更新自己的硬件設備非常關鍵。

本文由電子發(fā)燒友綜合報道,參考自深科技、ITheat、TechWeb等,轉載請注明以上來源。

-

芯片

+關注

關注

459文章

52031瀏覽量

434777 -

博通

+關注

關注

35文章

4332瀏覽量

107442

發(fā)布評論請先 登錄

Wi-Fi 8要來了!未來Wi-Fi技術演進方向揭秘

AI加持性能翻倍,芯片廠商進入差異化競爭階段!Wi-Fi 7將迎出貨高峰

nRF Cloud Wi-Fi 定位服務

Wi-Fi 定位服務

推出了期待已久的 nRF7002 低功耗Wi-Fi 6

nRF7002是我們獨特的Wi-Fi產(chǎn)品組合中的第一款設備

Wi-Fi 7 與頻率控制的關系

華為海思正式進入Wi-Fi FEM賽道?

從Wi-Fi 4到Wi-Fi 7:網(wǎng)速飆升40倍的無線革命

博通Wi-Fi芯片漏洞使10億設備受影響,解決漏洞的辦法來了!

博通Wi-Fi芯片漏洞使10億設備受影響,解決漏洞的辦法來了!

評論